Il GDPR e Acronis Cloud Backup

Home » Il GDPR e Acronis Cloud Backup

Piergiorgio Venuti

Piergiorgio Venuti

Il GDPR e Acronis Cloud Backup

Tempo di lettura: 8 min

Che cos’e’ il regolamento generale sulla protezione dei dati (GDPR) dell’Unione Europea (UE)?

♦ Il GDPR è un nuovo regolamento UE che non riguarda solo le aziende con sede nell’Unione Europea! | ♦ Il GDPR riguarda i dati personali e in generale prevede norme più severe di gran parte delle altre leggi a tutela della privacy |

♦ Il GDPR riguarda tutte le aziende che: ◊ Abbiano dipendenti nell’UE ◊ Offrano beni o servizi a cittadini dell’UE ◊ Monitorino il comportamento di cittadini dell’UE (ad es. pubblicità mirata) | ♦ Il rispetto del GDPR non comporta solo la formulazione e l’attuazione di politiche e processi, ma anche un impegno permanente per tutelare la privacy |

Il GDPR è urgente e imminente

ENTRA IN VIGORE IL 25 MAGGIO 2018! | SANZIONI AMMINISTRATIVE:10.000.000 di € o il 2% del fatturato mondiale totale annuo, se superiore Esempi: mancata tenuta di un registro scritto delle attività di trattamento; mancata adozione di misure tecniche/organizzative proporzionate al rischio o mancata nomina di un responsabile della protezione dei dati ove richiesto 20.000.000 di € o il 4% del fatturato mondiale totale annuo, se superiore Esempi: mancato rispetto dei requisiti per il trasferimento transfrontaliero dei dati, delle limitazioni speciali relative ai dati sensibili (minori, stato di salute, ecc.) o dei diritti dei singoli di controllare i loro dati personali |

Concetti base del GDPR

Interessato (utente)Chiunque sia identificabile (direttamente o indirettamente) in base ai suoi dati personalinell’UE. | Titolare del trattamento“La persona fisica o giuridica, l’autorità pubblica, il servizio o altro organismo che, singolarmente o insieme ad altri, determina le finalità e i mezzi del trattamento di dati personali.” | Responsabile del trattamento“La persona fisica o giuridica,l’autorità pubblica, il servizio o altroorganismo che tratta dati personali per conto del titolare del trattamento.” |

Dato personale“Qualsiasi informazione riguardante una persona fisica identificata o identificabile.” Si considerano dati personali: nome, indirizzo e-mail, informazioni sullo stato di salute, ubicazione, dati bancari, indirizzo IP, cookie, identità culturale, ecc. | Trattamento dei dati“Qualsiasi operazione o insieme di operazioni compiute su dati personali.” Sono considerate trattamento tutte le attività di raccolta, conservazione, archiviazione, riproduzione, uso, accesso, trasferimento, modifica, estrazione, comunicazione, cancellazione o distruzione dei dati. |

Che cosa significa conformita’ al GDPR?

Il GDPR è un impegno permanente!

Come dimostrare la conformità al GDPR:

♦ Trattare i dati secondo i principi del GDPR: in modo lecito, corretto, sicuro, limitato alle finalità, ecc.

♦ Eseguire valutazioni periodiche del rischio per la sicurezza

♦ Monitorare il trattamento dei dati per rilevare le violazioni

♦ Mantenere aggiornate le politiche e le procedure aziendali

♦ Adottare misure tecniche e organizzative adeguateper attenuare i rischi ai dati personali

Obblighi del titolare e del responsabile del trattamento

Titolari e responsabili del trattamento sono soggetti al GDPR e, ai sensi del regolamento, hanno i seguenti obblighi: • Garantire la sicurezza del trattamento • Trasferire i dati all’estero in modo lecito |

Il titolare del trattamento è tenuto a stipulare un contratto dettagliato per il trattamento con ogni responsabile del trattamento. Il contratto deve prevedere che il responsabile del trattamento agisca solo secondo le istruzioni del titolare e rispetti le disposizioni del GDPR (oltre ad altri obblighi). |

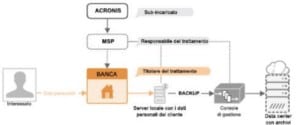

Esempio: il ruolo del service provider (Secure Online Desktop)

Un soggetto residente nell’UE (interessato) ottiene un prestito dalla banca del suo paese. La banca raccoglie i dati personali dell’interessato e determina le finalità e le modalità per il loro trattamento.

La banca è il titolare del trattamento. La banca acquista dei servizi di backup su cloud da un provider di servizi gestiti (MSP) che esegue i backup per conto della banca. L’MSP usa i dati personali esclusivamente per le finalità indicate dalla banca. L’MSP è il responsabile del trattamento.

[btnsx id=”2929″]

Sicurezza del trattamento

È necessario adottare controlli di sicurezza per garantire in modo permanente la riservatezza, l’integrità e la disponibilità dei sistemi e dei servizi per proteggere i dati personali da:

♦ Minacce esterne (ad es. pirati informatici).

♦ Minacce interne (ad es. dipendenti non adeguatamente formati).

♦ Elaborazione non autorizzata o illecita.

♦ Perdita, distruzione o danneggiamento accidentale.

I dati personali devono essere trattati secondo i principi del GDPR (Art. 5): sicurezza, liceità, trasparenza, limitazione delle finalità, esattezza, minimizzazione dei dati, integrità e riservatezza. I sistemi per il trattamento dei dati personali devono attuare la protezione dei dati fin dalla progettazione e per impostazione predefinita e prevedere garanzie quali la crittografia e la pseudonimizzazione.

Deve essere messo in atto un processo per valutare periodicamente l’efficacia delle misure tecniche e organizzative che garantiscono la sicurezza del trattamento su base permanente.

Diritto dell’interessato/dell’utente

Il GDPR conferisce ai cittadini UE nuovi e più ampi diritti sui loro dati personali:

♦ Accesso ai dati personali (descrizione delle finalità del trattamento, informazioni sul titolare/responsabile del trattamento, periodo di conservazione, registri delle attività, ecc.).

♦ Rettifica dei dati personali: correzione di errori e aggiornamento.

♦ Limitazione del trattamento / Opposizione al trattamento in attesa di una verifica.

♦ Cancellazione dei dati personali (nota anche come “diritto all’oblio”).

♦ Portabilità dei dati: possibilità di esportare i dati personali in formato leggibile da dispositivo automatico.

♦ Trasparenza: possibilità di sapere quali dati personali vengono raccolti, conservati e trattati, nonché di conoscere modalità e luogo del trattamento e della conservazione.

Gli utenti possono esercitare i loro diritti tramite un titolare, un responsabile del trattamento oppure, ove disponibile, un meccanismo automatizzato. È necessario ottemperare alla richiesta entro 30 giorni.

Diritti dell’interessato / dell’utente I diritti degli interessati non sono assoluti! Ad esempio, il diritto alla cancellazione è valido solo se:

♦ i dati personali non sono più necessari rispetto alle finalità per le quali sono stati raccolti (e non sussistono nuove finalità lecite);

♦ il fondamento giuridico per il trattamento è il consenso dell’interessato, l’interessato revoca il consenso e non sussiste altro fondamento giuridico;

♦ l’interessato esercita il diritto all’opposizione, e il titolare non ha alcun motivo legittimo prevalente per continuare nel trattamento; • i dati personali sono stati trattati illecitamente; oppure

♦ la cancellazione dei dati personali è necessaria per adempiere a un obbligo legale previsto dal diritto dell’Unione o dello Stato membro.

Politica di notifica delle violazioni dei dati

Tutti i titolari del trattamento sono tenuti a informare l’autorità di controllo competente in caso di violazione dei dati personali entro 72 ore dal momento in cui abbiano avuto ragionevole certezza che la disponibilità, la riservatezza o l’integrità dei dati personali del cittadino EU sia stata compromessa. Se è probabile che la violazione presenti un rischio elevato per i diritti e le libertà delle persone fisiche, il titolare deve informare anche i soggetti interessati. Politica di notifica delle violazioni dei dati I titolari del trattamento devono controllare che gli eventuali responsabili e subincaricati del trattamento abbiano a loro volta messo in atto adeguate politiche per la notifica delle violazioni dei dati. Il responsabile del trattamento deve informare il titolare del trattamento senza ingiustificato ritardo dopo essere venuto a conoscenza di una violazione dei dati personali.

Trasferimento transfrontaliero dei dati

♦ Il trasferimento di dati personali di cittadini EU/SEE a destinatari al di fuori dell’UE/SEE è in genere vietato a meno che:

◊ la giurisdizione in cui si trova il destinatario sia ritenuta in grado di offrire un livello adeguato di protezione dei dati

◊ chi esporta i dati fornisca garanzie adeguate (ad es. norme vincolanti d’impresa, clausole tipo di protezione dei dati, uno strumento giuridicamente vincolante e avente efficacia esecutiva fra titolare o responsabile del trattamento nel paese terzo)

◊ valgano deroghe o esenzioni

♦ Titolari e responsabili del trattamento devono adottare meccanismi leciti di trasferimento dei dati personali che prevedano fra l’altro il consenso dell’interessato, clausole tipo, il rispetto del Privacy Shield in vigore tra UE e Stati Uniti e norme vincolanti d’impresa.

♦ I service provider che utilizzano i servizi Acronis Cloud (backup, disaster recovery, Files Cloud) possono specificare l’area geografica in cui saranno archiviati i dati dei clienti (ad es. in un data center situato nell’UE). I service provider devono sempre tenere presente che l’accesso remoto ai dati è considerato trasferimento.

In che modo Acronis Cloud Backup puo’ aiutare i service provider a rispettare quanto disposto dal GDPR

Sicurezza del trattamento

♦ Crittografia in transito (SSL/TLS) e a riposo (Acronis Storage con AES).

♦ Registri di audit per rilevare comportamenti sospetti e raccogliere registrazioni sul trattamento dei dati.

♦ Accesso basato sui ruoli per garantire la riservatezza e proteggere da trattamenti non autorizzati

♦ Dashboard con avvisi e report per migliorare controllo e monitoraggio.

♦ Regole di conservazione personalizzabili per il principio di minimizzazione dei dati.

Diritti dell’interessato / dell’utente

. ♦ Accesso ai dati, navigazione negli archivi per trovare i dati richiesti.

♦ Configurazione dei dati di profilo dell’account per facilitare la rettifica dei dati personali.

♦ Esportazione dei dati personali.

♦ Eliminazione degli archivi.

Trasferimento transfrontaliero dei dati

♦ Controllo dell’ubicazione dell’archivio dati.

♦ Data center ubicati nella UE.

Corrispondenza tra i requisiti del GDPR e Acronis Backup Cloud

| REQUISITO | FUNZIONI CHE LO SUPPORTANO |

| Protezione dei dati personali | Crittografia in transito e a riposo Accesso basato sui ruoli e gestione degli accessi in base ai privilegi Protezione attiva contro le minacce ransomware |

| Accesso / controllo agevole dei dati personali su richiesta degli interessati | Consultazione degli archivi Rettifica agevole dei dati personali Esportazione dei dati personali (in formato zip) Regole di conservazione personalizzabili |

| Controllo dell’ubicazione dei dati | Controllo dell’ubicazione dell’archivio dati Data center ubicati nella UE |

| Monitoraggio / notifica delle violazioni | Registri di audit per rilevare comportamenti sospetti e prevenire le minacce Dashboard con avvisi e report per migliorare controllo e monitoraggio |

Condividi

RSS

Piu’ articoli…

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa

- Advanced persistent threat (APT): cosa sono e come difendersi

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza

- SOAR e l’automazione della sicurezza informatica

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica

- Ransomware: una piaga che mette in ginocchio aziende e istituzioni. Pagare o non pagare? Ecco la risposta.

- Perché l’audit IT e il log management sono importanti per la Cybersecurity

- Red Team, Blue Team e Purple Team: quali sono le differenze?

Categorie …

- Backup as a Service (25)

- Acronis Cloud Backup (18)

- Veeam Cloud Connect (3)

- Cloud CRM (1)

- Cloud Server/VPS (23)

- Conferenza Cloud (4)

- Log Management (2)

- Monitoraggio ICT (4)

- Novita' (20)

- ownCloud (7)

- Privacy (8)

- Secure Online Desktop (14)

- Security (215)

- Cyber Threat Intelligence (CTI) (9)

- Deception (4)

- Ethical Phishing (10)

- Netwrix Auditor (2)

- Penetration Test (18)

- Posture Guard (4)

- SOCaaS (66)

- Vulnerabilita' (83)

- Web Hosting (16)

Tags

CSIRT

CSIRT

- Rilevato sfruttamento in rete di vulnerabilità relative a OpenMetadata

(AL03/240422/CSIRT-ITA) Aprile 22, 2024Rilevato lo sfruttamento attivo in rete di 5 vulnerabilità, di cui una con gravità “critica” - già sanate dal vendor il 15 marzo 2024 - in carichi di lavoro Kubernetes di OpenMetadata, piattaforma open source per la gestione di metadati. Tali vulnerabilità, potrebbero consentire a un attaccante remoto l'esecuzione arbitraria di codice sulle istanze Kubernetes […]

- Sanate vulnerabilità su GitHub Enterprise Server

(AL02/240422/CSIRT-ITA) Aprile 22, 2024Rilasciati aggiornamenti di sicurezza che risolvono 3 vulnerabilità, di cui 2 con gravità “alta”, in GitHub Enterprise Server, nota piattaforma di sviluppo software.

- Vulnerabilità in prodotti Solarwinds

(AL01/240422/CSIRT-ITA) Aprile 22, 2024Rilevate 2 vulnerabilità di sicurezza con gravità “alta” in SolarWinds Platform. Tali vulnerabilità, qualora sfruttate, potrebbero permettere l’accesso e la manipolazione di informazioni sensibili sui dispositivi interessati.

- La Settimana Cibernetica del 21 aprile 2024 Aprile 22, 2024Scarica il riepilogo delle notizie pubblicate dallo CSIRT Italia dal 15 al 21 aprile 2024.

- Risolte vulnerabilità in prodotti Cisco

(AL04/240418/CSIRT-ITA) - Aggiornamento Aprile 19, 2024Aggiornamenti di sicurezza Cisco sanano alcune vulnerabilità, di cui 2 con gravità “alta” presenti nell'interfaccia web e nell'interfaccia a linea di comando (CLI) del prodotto Integrated Management Controller (IMC). Tali vulnerabilità qualora sfruttate, potrebbero permettere l’esecuzione di codice arbitrario sui dispositivi interessati.

- Aggiornamenti per ClamAV

(AL05/240418/CSIRT-ITA) Aprile 18, 2024Sanata vulnerabilità di sicurezza con gravità “alta” in ClamAV, noto software antivirus multipiattaforma open source. Tale vulnerabilità, qualora sfruttata, potrebbe permettere la compromissione della disponibilità del servizio sui dispositivi interessati.

- Ivanti: risolte vulnerabilità nel prodotto Avalanche

(AL03/240418/CSIRT-ITA) Aprile 18, 2024Ivanti rilascia aggiornamenti di sicurezza che risolvono molteplici vulnerabilità, di cui 2 con gravità “critica” e 17 con gravità “alta”, relative al prodotto Avalanche, soluzione di Enterprise Mobility Management (EMM) e Mobile Device Management (MDM). Tali vulnerabilità, qualora sfruttate, potrebbero permettere, a un utente malintenzionato remoto, la compromissione della disponibilità del servizio, l’esecuzione di codice […]

- Rilevate vulnerabilità in prodotti Atlassian

(AL02/240418/CSIRT-ITA) Aprile 18, 2024Aggiornamenti di sicurezza sanano 6 vulnerabilità con gravità “alta”, presenti nei propri prodotti.

- Vulnerabilità in prodotti Solarwinds

(AL01/240418/CSIRT-ITA) Aprile 18, 2024Rilevata vulnerabilità di sicurezza in SolarWinds Serv-U, software per il trasferimento dati sicuro (Managed File Transfer - MFT). Tale vulnerabilità, qualora sfruttata da un utente remoto con privilegi elevati, potrebbe permettere l’esecuzione di codice arbitrario sui sistemi interessati, attraverso la manipolazione impropria dei percorsi delle directory (Directory Traversal)

- Aggiornamenti di sicurezza per prodotti Mozilla

(AL03/240417/CSIRT-ITA) Aprile 17, 2024Mozilla ha rilasciato aggiornamenti di sicurezza per sanare alcune vulnerabilità, di cui 9 con gravità “alta”, nei prodotti Firefox e Firefox ESR.

darkreading

darkreading

- Licensed to Bill? Nations Mandate Certification & Licensure of Cybersecurity Pros Aprile 23, 2024Malaysia, Singapore, and Ghana are among the first countries to pass laws that require cybersecurity firms — and in some cases, individual consultants — to obtain licenses to do business, but concerns remain.

- ToddyCat APT Is Stealing Data on 'Industrial Scale' Aprile 22, 2024The threat actor is deploying multiple connections into victim environments to maintain persistence and steal data.

- Nespresso Domain Serves Up Steamy Cup of Phish, No Cream or Sugar Aprile 22, 2024An open direct vulnerability in the Nespresso Web domain lets attackers bypass detection as they attempt to steal victims' Microsoft credentials.

- MITRE ATT&CKED: InfoSec's Most Trusted Name Falls to Ivanti Bugs Aprile 22, 2024The irony is lost on few, as a nation-state threat actor used eight MITRE techniques to breach MITRE itself — including exploiting the Ivanti bugs that attackers have been swarming on for months.

- Zero-Trust Takes Over: 63% of Orgs Implementing Globally Aprile 22, 2024Though organizations are increasingly incorporating zero-trust strategies, for many, these strategies fail to address the entirety of an operation, according to Gartner.

- Where Hackers Find Your Weak Spots Aprile 22, 2024The five intelligence sources that power social engineering scams.

- CISO Corner: Breaking Staff Burnout, GPT-4 Exploits, Rebalancing NIST Aprile 19, 2024SecOps highlights this week include the executive role in "cyber readiness;" Cisco's Hypershield promise; and Middle East cyber ops heat up.

- Miggo Launches Application Detection and Response (ADR) Solution Aprile 19, 2024

- FBI Director Wray Issues Dire Warning on China's Cybersecurity Threat Aprile 19, 2024Chinese actors are ready and poised to do "devastating" damage to key US infrastructure services if needed, he said.

- UNDP, City of Copenhagen Targeted in Data-Extortion Cyberattack Aprile 19, 2024A ransomware gang claimed responsibility for the attack, though it is unknown if a ransom was demanded or paid.

Full Disclosure

Full Disclosure

- BACKDOOR.WIN32.DUMADOR.C / Remote Stack Buffer Overflow (SEH) Aprile 19, 2024Posted by malvuln on Apr 19Discovery / credits: Malvuln (John Page aka hyp3rlinx) (c) 2024 Original source: https://malvuln.com/advisory/6cc630843cabf23621375830df474bc5.txt Contact: malvuln13 () gmail com Media: twitter.com/malvuln Threat: Backdoor.Win32.Dumador.c Vulnerability: Remote Stack Buffer Overflow (SEH) Description: The malware runs an FTP server on TCP port 10000. Third-party adversaries who can reach the server can send a specially […]

- SEC Consult SA-20240418-0 :: Broken authorization in Dreamehome app Aprile 19, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 19SEC Consult Vulnerability Lab Security Advisory < 20240418-0 > ======================================================================= title: Broken authorization product: Dreamehome app vulnerable version:

- MindManager 23 - full disclosure Aprile 19, 2024Posted by Pawel Karwowski via Fulldisclosure on Apr 19Resending! Thank you for your efforts. GitHub - pawlokk/mindmanager-poc: public disclosure Affected application: MindManager23_setup.exe Platform: Windows Issue: Local Privilege Escalation via MSI installer Repair Mode (EXE hijacking race condition) Discovered and reported by: Pawel Karwowski and Julian Horoszkiewicz (Eviden Red Team) Proposed mitigation:...

- CVE-2024-31705 Aprile 14, 2024Posted by V3locidad on Apr 14CVE ID: CVE-2024-31705 Title : RCE to Shell Commands" Plugin / GLPI Shell Command Management Interface Affected Product : GLPI - 10.X.X and last version Description: An issue in Infotel Conseil GLPI v.10.X.X and after allows a remote attacker to execute arbitrary code via the insufficient validation of user-supplied input. […]

- SEC Consult SA-20240411-0 :: Database Passwords in Server Response in Amazon AWS Glue Aprile 14, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 14SEC Consult Vulnerability Lab Security Advisory < 20240411-0 > ======================================================================= title: Database Passwords in Server Response product: Amazon AWS Glue vulnerable version: until 2024-02-23 fixed version: as of 2024-02-23 CVE number: - impact: medium homepage: https://aws.amazon.com/glue/ found:...

- [KIS-2024-03] Invision Community <= 4.7.16 (toolbar.php) Remote Code Execution Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10------------------------------------------------------------------------------ Invision Community

- [KIS-2024-02] Invision Community <= 4.7.15 (store.php) SQL Injection Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10-------------------------------------------------------------------- Invision Community

- Multiple Issues in concretecmsv9.2.7 Aprile 11, 2024Posted by Andrey Stoykov on Apr 10# Exploit Title: Multiple Web Flaws in concretecmsv9.2.7 # Date: 4/2024 # Exploit Author: Andrey Stoykov # Version: 9.2.7 # Tested on: Ubuntu 22.04 # Blog: http://msecureltd.blogspot.com Verbose Error Message - Stack Trace: 1. Directly browse to edit profile page 2. Error should come up with verbose stack trace […]

- OXAS-ADV-2024-0001: OX App Suite Security Advisory Aprile 11, 2024Posted by Martin Heiland via Fulldisclosure on Apr 10Dear subscribers, We're sharing our latest advisory with you and like to thank everyone who contributed in finding and solving those vulnerabilities. Feel free to join our bug bounty programs for OX App Suite, Dovecot and PowerDNS at YesWeHack. This advisory has also been published at https://documentation.open-xchange.com/appsuite/security/advisories/html/2024/oxas-adv-2024-0001.html. […]

- Trojan.Win32.Razy.abc / Insecure Permissions (In memory IPC) Aprile 11, 2024Posted by malvuln on Apr 10Discovery / credits: Malvuln (John Page aka hyp3rlinx) (c) 2024 Original source: https://malvuln.com/advisory/0eb4a9089d3f7cf431d6547db3b9484d.txt Contact: malvuln13 () gmail com Media: twitter.com/malvuln Threat: Trojan.Win32.Razy.abc Vulnerability: Insecure Permissions (In memory IPC) Family: Razy Type: PE32 MD5: 0eb4a9089d3f7cf431d6547db3b9484d SHA256: 3d82fee314e7febb8307ccf8a7396b6dd53c7d979a74aa56f3c4a6d0702fd098 Vuln ID: MVID-2024-0678...

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa Aprile 22, 2024

- Advanced persistent threat (APT): cosa sono e come difendersi Aprile 17, 2024

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica Marzo 25, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications