Estimated reading time: 5 minuti

Il cybercrimine, sta mirando sempre più ai dispositivi mobili ed è sempre in continua evoluzione. Sui social network e tramite i nostri contatti personali riceviamo sempre più spesso tentativi di truffe mascherati da semplici inviti. Dai rapporti e dai comunicati della polizia postale possiamo notare come negli ultimi anni stiano aumentando i casi di Smishing, che ogni anno causano consistenti danni economici ad aziende e privati per centinaia di migliaia di euro.

Cos’è lo Smishing

Con il termine “Phishing”, ci riferiamo a tutte quelle attività fraudolente messe in atto dagli hackers con il fine di trarre in inganno un individuo. Altri fini possono essere sottrarre informazioni sensibili e utilizzarle per commettere illeciti di natura fiscale.

Lo Smishing si differenzia dal Phishing per via dell’utilizzo degli SMS come strumento di contatto. Il nome viene proprio dalla crasi di SMS e phishing.

Questa tipologia di attacco solitamente avviene sfruttando l’ingenuità del malcapitato, inducendolo a scaricare dei malware autoinstallanti o invitandolo a compilare dei moduli con le proprie informazioni personali. Questi malware si mascherano da comuni applicazioni, in modo da non insospettire la vittima. Nel caso in cui l’utente rilasci delle informazioni all’interno di queste applicazioni, i dati inseriti verranno automaticamente inviati all’hacker, che potrà usarli a suo piacimento.

Analogie con il phishing

Altre tipologie di Smishing, invece, prevedono l’invio di messaggi di testo apparentemente provenienti dalla nostra banca, da un’organizzazione di credito, da un’azienda o da un individuo che conosciamo, nel quale riponiamo fiducia. Di solito questi messaggi contengono segnalazioni riguardanti presunti movimenti sospetti o problemi per l’accesso ai servizi bancari. Sfruttando la fiducia che un individuo pone nei confronti di una banca, l’hacker conduce la sua vittima verso un sito web fasullo.

Infatti, il testo del messaggio, oltre a contenere un messaggio allarmante per la vittima, contiene anche almeno un link che reindirizza il malcapitato verso un sito fraudolento.

Questo tipo di siti lo abbiamo visti anche negli attacchi di phishing, e sono creati appositamente dall’hacker con la speranza che la richiesta di dati sensibili sia compilata. Questa può essere sotto forma di un form di login della banca, del tutto simile a quello originale.

Dei dati raccolti, poi, possono essere fatte varie cose. Potrebbero essere rivenduti, usati per ricattare la vittima o per rubarne altri account che utilizzano la stessa combinazione di user e password. Quest’ultima eventualità è il motivo per cui le password dovrebbero essere uniche e non condivise con vari servizi.

Come difendersi

Per difendersi dagli attacchi di Smishing, non è necessario adottare sofisticate tecniche di difesa.

Essendo dei tentativi di raggiro, potrebbero essere facilmente evitati ignorando il contenuto dei messaggi fraudolenti. Di fatto questa tipologia di attacco, per poter funzionare, necessita dell’interazione da parte dalla vittima. Senza un’interazione da parte dell’utente, è impossibile attuare questa tipologia di attacco informatico.

Individuare tentativi di Smishing.

Ecco alcune tipologie di messaggi o situazioni sospette a cui fare attenzione e di cui valutare bene la provenienza:

– Avvisi urgenti sulla sicurezza, messaggi che promettono denaro o premi gratuiti, offerte o regali. Questi sono tutti dei campanelli d’allarme. Molto probabilmente si tratta di un tentativo di raggiro. Fare leva su un senso di urgenza è tipico di questi attacchi. Una tecnica simile viene usata nel marketing per fare fretta al cliente e spingerlo ad acquistare.

– Gli istituti finanziari o i commercianti non utilizzano mai gli SMS per chiedere ai loro clienti di aggiornare le informazioni relative al proprio conto personale. Soprattutto, non chiedono mai informazioni sensibili, come ad esempio i numeri di una carta di credito.

Un SMS che contiene questo genere di richieste, probabilmente è un tentativo di Smishing. In caso di dubbi inoltre, è possibile contattare la propria banca per avere spiegazioni in merito alla richiesta, in modo da accertarsi se si tratta effettivamente di un tentativo di Smishing oppure no.

– Evitare di cliccare sui link presenti in un messaggio se non si è sicuri che l’SMS provenga realmente da una fonte attendibile.

– Prestare particolarmente attenzione ai numeri telefonici che sembrano sospetti. Questi numeri spesso sono collegati a degli strumenti che hanno la funzionalità di inviare SMS direttamente da una casella e-mail. I truffatori utilizzano questo sistema per evitare di fornire il loro numero di telefono.

– Mai conservare credenziali d’accesso, dati bancari, o informazioni personali sensibili sullo smartphone. Se si utilizza quest’accortezza, sarà impossibile per un hacker ottenere questi dati, anche se dovesse utilizzare un malware.

Mai salvare nulla su un dispositivo, è sempre opportuno avvalersi di sistemi di archiviazione tradizionali, come carta e penna o la nostra cara e vecchia memoria. Alternativamente, affidarsi a un servizio di gestione delle password come Bitwarden.

– Mantenere sempre la calma, anche se il testo del messaggio dovesse contenere minacce o scadenze. Mai abboccare all’amo.

– Denunciare i tentativi di attacco di smishing alla Polizia Postale. Segnalando queste truffe è possibile evitare che altre persone possano cadere nello stesso raggiro.

Conclusioni

Come abbiamo visto in questo articolo, i tentativi di truffa sono in continua crescita. Fortunatamente però, a nostro supporto ci sono istituzioni che indagano costantemente, bloccando i responsabili di queste truffe. Ricordiamo sempre di fare sempre attenzione ogni qualvolta che si forniscono delle informazioni personali. Bisogna sempre verificare che la fonte alla quale stiamo affidando i nostri dati sia attendibile.

Quando si tratta di un’azienda, tuttavia, consigliamo di prendere in considerazione un servizio per fornire gli strumenti adeguati ai dipendenti per contrastare lo smishing o il phishing. I nostro servizio di phishing etico può aiutare a individuare quali siano le vulnerabilità aziendali. Inoltre, organizziamo dei training ad hoc sulle basi dei risultati dei test per aiutare i dipendenti a saper riconoscere i tentativi di phishing e smishing.

Per saperne di più su come il nostro servizio di phishing etico potrebbe aiutare la tua azienda, non esitare a contattarci, saremo lieti di rispondere ad ogni domanda.

Useful links:

Link utili:

Tempo di lettura stimato: 9 minuti

Nel periodo 2019-2020 si è notato un drammatico aumento del 1160% dei file PDF dannosi. Si è passato da 411.800 file dannosi a 5.224.056. I file PDF sono un vettore di phishing allettante in quanto sono multi piattaforma e consentono agli aggressori di ingaggiare maggiori utenti, rendendo i loro schemi di truffa più credibili rispetto a una e-mail testuale con un semplice link.

Per attirare gli utenti a cliccare su link e pulsanti incorporati nei file PDF di phishing, sono cinque i principali schemi utilizzati dagli aggressori: Fake Captcha, Coupon, Play Button, File Sharing ed E-commerce.

Analisi dei dati

Per analizzare le tendenze, sono stati utilizzati i dati raccolti dalla piattaforma WildFire di Palo Alto Networks. Sono stati raccolti un sottoinsieme di campioni PDF di phishing per tutto il 2020 su base settimanale. Sono stati analizzati oltre 5 milioni di casi di phishing con PDF per il solo 2020 e l’aumento dell’incidenza rispetto al totale dei documenti inviati, è salito del 1160%.

In particolare: nel 2019 il totale dei file analizzati è stato 4,5 miliardi, di cui circa 411 mila sono risultati malware (0.009%). Nel 2020, in seguito all’analisi di oltre 6,7 miliardi di documenti, ben 5,2 milioni sono risultati vettori di phishing con PDF (0.08%).

Phishing con PDF, i metodi analizzati più comunemente

Sono stati individuati cinque principali schemi di phishing dal set di dati e ora li analizzeremo in breve in ordine di distribuzione. È importante tenere a mente che i file usati in attacchi di phishing con PDF spesso agiscono come un passo secondario e lavorano insieme al loro vettore (ad esempio, un’e-mail o un articolo che li contiene).

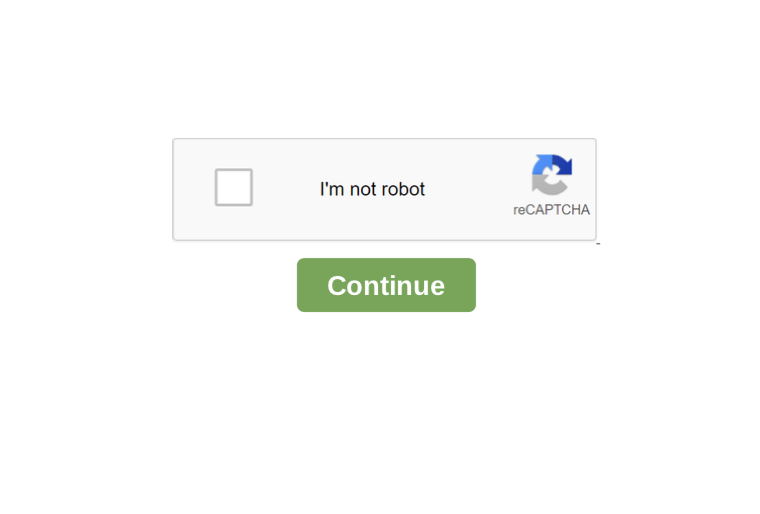

1. Fake CAPTCHA

I file PDF Fake CAPTCHA, come suggerisce il nome, richiedono agli utenti di verificare sé stessi attraverso un falso CAPTCHA. I CAPTCHA sono test di sfida-risposta che aiutano a determinare se un utente è umano o meno.

Tuttavia, i casi di phishing con PDF osservati non usano un vero CAPTCHA, ma un’immagine che raffigura un test CAPTCHA. Non appena gli utenti cercano di “verificarsi” cliccando sul pulsante continua, vengono portati su un sito web controllato dall’attaccante.

La figura qui sotto mostra un esempio di un file PDF con un falso CAPTCHA incorporato, che è solo un’immagine cliccabile.

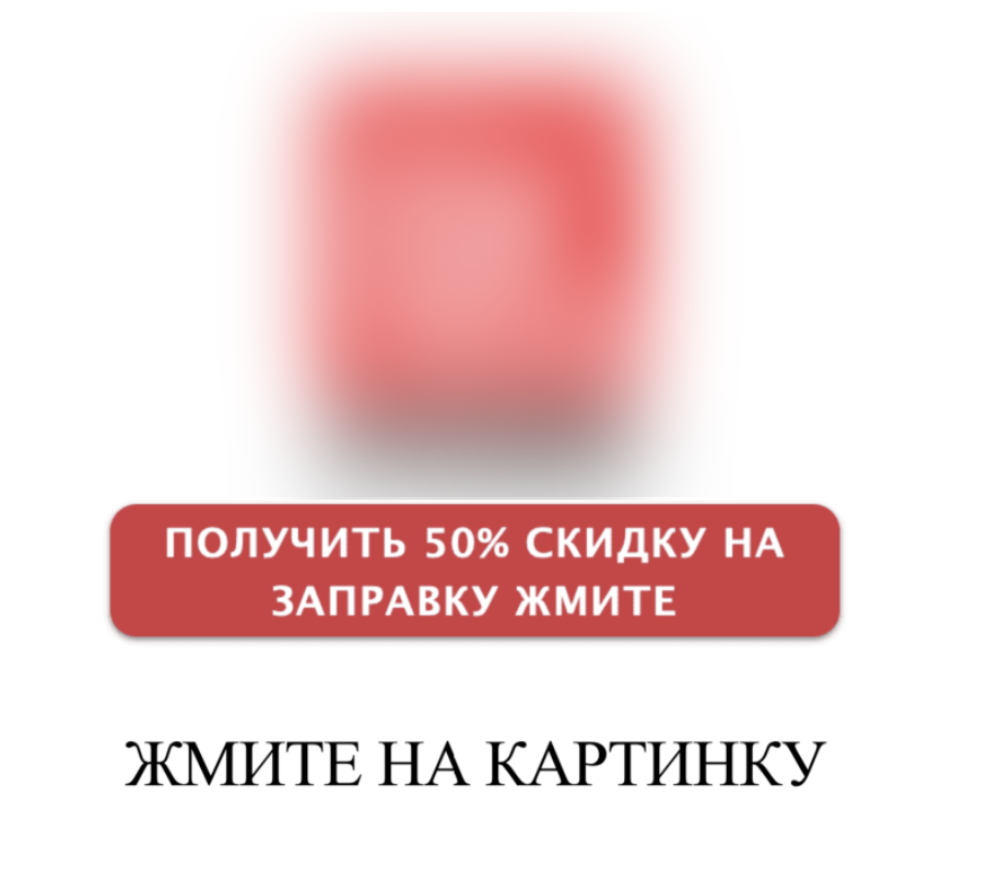

2. Coupon

La seconda categoria identificata sono file PDF di phishing a tema coupon e spesso usavano il logo di una importante compagnia petrolifera.

Una notevole quantità di questi file era in russo con note come “ПОЛУЧИТЬ 50% СКИДКУ” e “ЖМИТЕ НА КАРТИНКУ” che si traducono rispettivamente in “ottieni il 50% di sconto” e “clicca sull’immagine”. La figura qui sotto mostra un esempio di questi tipi di file PDF di phishing:

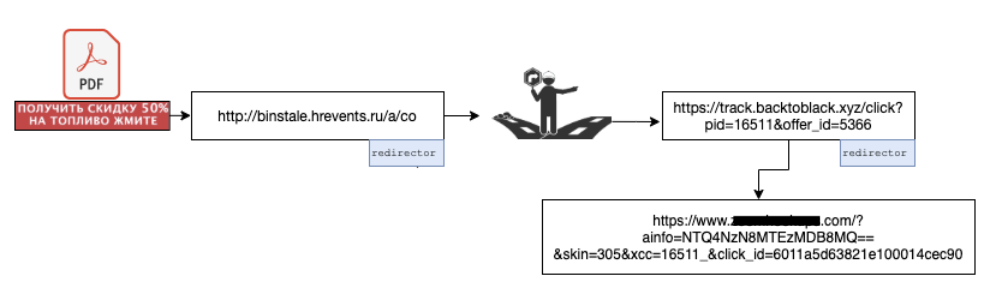

Simile ad altre campagne osservate in passato, questi phishing con PDF hanno anche sfruttato il re-indirizzamento del traffico per le ragioni menzionate in precedenza. Analizzando diversi di essi, si è scoperto che usano due re-indirizzatori di traffico. La figura qui sotto mostra la catena di un campione:

Il sito web di ingresso ci ha portato a un altro sito web (track[.]backtoblack.xyz), su cui era impostato un altro redirect.

Alla fine, si viene indirizzati a un sito di incontri per adulti attraverso una richiesta GET con alcuni parametri compilati come click_id, che può essere utilizzato per la monetizzazione della pagina. Tutti questi reindirizzamenti sono avvenuti attraverso messaggi di redirect HTTP 302. La ricerca ha mostrato che il parametro offer_id di backtoblack[.]xyz controlla su quale sito l’utente arriva alla fine.

3. Immagine statica con un play button

Questi phishing con PDF non portano necessariamente un messaggio specifico, in quanto sono per lo più immagini statiche con sovrimpresso un pulsante di riproduzione video, in modo che sembrino dei video da dover far avviare.

Anche se si sono osservate diverse categorie di immagini, una parte significativa di esse ha usato come soggetto nudità o temi economico/monetari specifici come i Bitcoin, grafici azionari e simili per attirare gli utenti a cliccare sul pulsante di riproduzione.

L’immagine qui sotto mostra un file PDF con un logo Bitcoin e un pulsante di riproduzione cliccabile.

Cliccando il pulsante play, come intuibile, si viene reindirizzati a un altro sito web. Nella maggior parte dei test effettuati, il redirect puntava a https://gerl-s[.]online/?s1=ptt1.

Dal nome del dominio, si potrebbe supporre che il sito sia anche nel regno degli incontri online. Tuttavia, al momento di questo scritto, il sito è stato rimosso. A differenza della campagna precedente, c’era solo un redirect coinvolto, e si è notato che tutti i redirect avevano il seguente formato:

id-6-caratteri-alfanumerici[dot]sed seguito da un dominio principale, analoghi a quelli elencati qui di seguito:

http://pn9yozq[.]sed.notifyafriend.com/ http://l8cag6n[.]sed.theangeltones.com/ http://9ltnsan[.]sed.roxannearian.com/ http://wnj0e4l[.]sed.ventasdirectas.com/ http://x6pd3rd[.]sed.ojjdp.com/ http://ik92b69[.]sed.chingandchang.com/

http://of8nso0[.]sed.lickinlesbians.com/

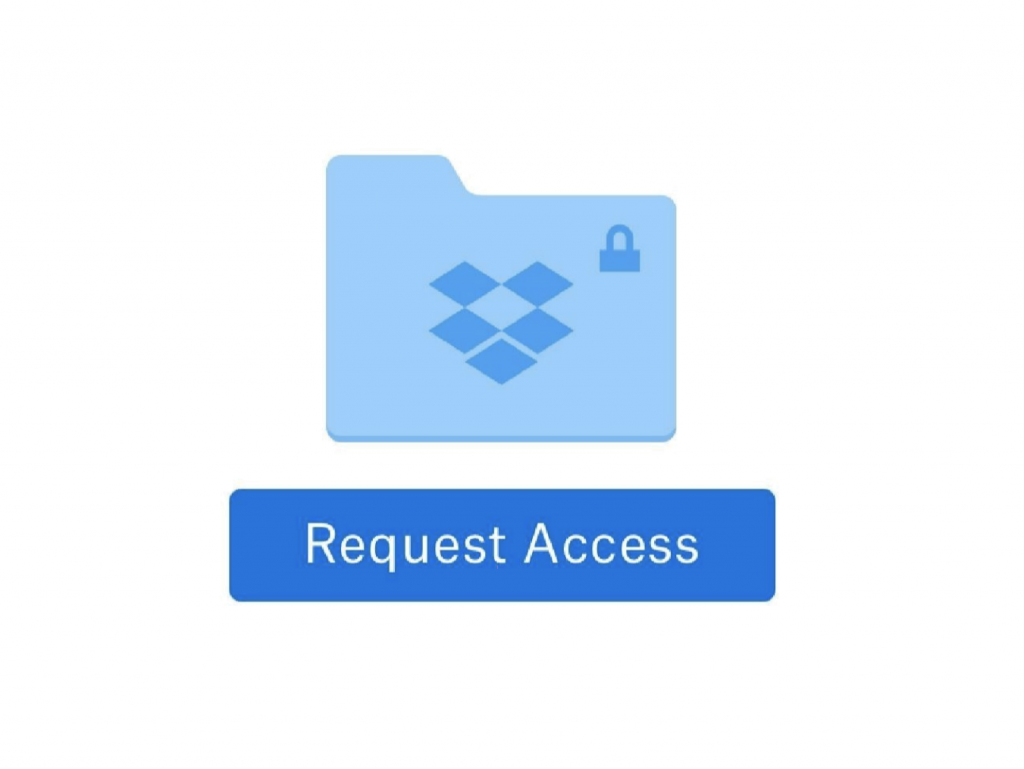

4. Condivisione di file

Questa categoria di phishing con PDF utilizza servizi popolari di condivisione di file online per attirare l’attenzione dell’utente. Spesso informano l’utente che qualcuno ha condiviso un documento con lui. Tuttavia, per ragioni che possono variare da un file PDF all’altro, l’utente non può vedere il contenuto e apparentemente deve cliccare su un pulsante incorporato o un link. L’immagine qui sopra mostra un PDF con un logo Dropbox che chiede all’utente di cliccare sul pulsante per richiedere l’accesso.

Qui sotto, analogamente, un’immagine di un file PDF con un logo OneDrive, chiede all’utente di cliccare su “Access Document” per visualizzare il contenuto del file.

Con l’aumento del numero di servizi di condivisione di file basati su cloud, non sarebbe sorprendente vedere questo tema aumentare e continuare ad essere tra gli approcci più popolari.

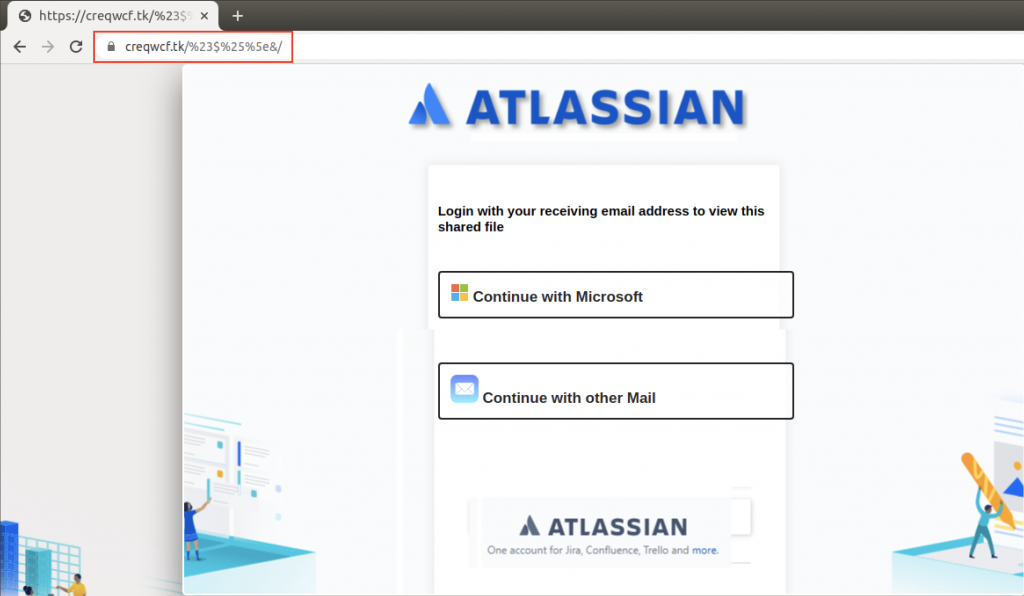

Facendo clic sul pulsante “Access Document” si viene portati a una pagina di accesso con un logo Atlassian, come mostrato qui sotto. Ci sono due opzioni da utilizzare per l’accesso: Microsoft email o altri servizi di posta elettronica.

Atlassian Stack è orientato verso le imprese, quindi presumiamo che questa campagna fosse rivolta agli utenti aziendali. Ognuno di questi link è stato progettato per assomigliare a una legittima pagina di accesso via e-mail.

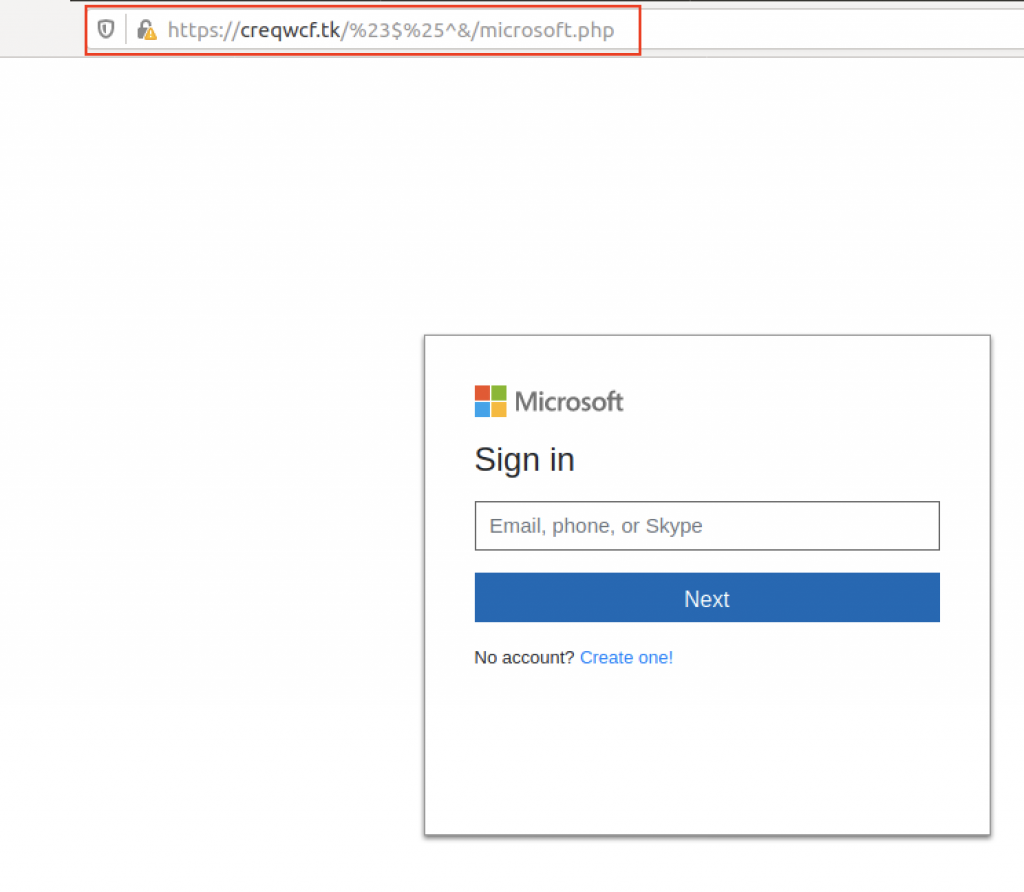

Per esempio, “Continua con Microsoft” porta a una pagina che sembra in qualche modo simile a quella che si incontra entrando nel legittimo https://login.live.com, come mostrato qui sotto:

Dopo aver inserito un indirizzo email, si procede ad un’altra pagina che ci ha chiesto di inserire la nostra password.

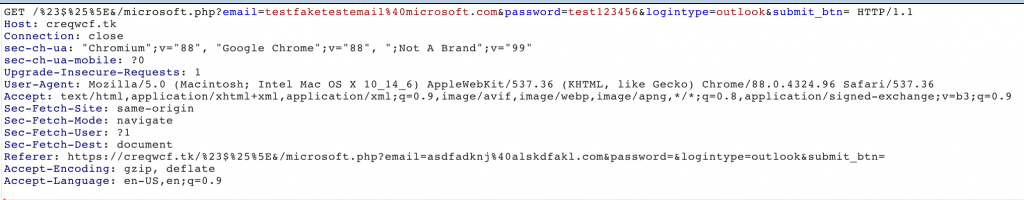

Si è potuto osservare che le credenziali rubate sono state inviate sul server dell’attaccante attraverso i parametri in una richiesta GET.

Dopo aver inserito le credenziali, si viene riportati alla prima pagina di login.

Vorremmo far notare che, nel momento in cui abbiamo visitato questo sito, era già segnalato come phishing dai principali browser come Google Chrome e Mozilla Firefox.

Tuttavia, durante le ricerche, si è proceduto testando tutto il percorso con credenziali false per indagare ulteriormente e approfondire il metodo di phishing con PDF.

5. E-commerce

Incorporare temi di e-commerce in email e documenti di phishing con PDF non è una nuova tendenza. Tuttavia, si è osservata un trend in salita del numero di file PDF fraudolenti che hanno utilizzato marchi di e-commerce internazionali per indurre gli utenti a cliccare sui link incorporati.

L’immagine qui sotto mostra un esempio di phishing con PDF che notifica all’utente che la sua carta di credito non è più valida e che deve “aggiornare le informazioni di pagamento” per non interrompere i benefici di Amazon Prime.

Analogamente, un’altra immagine qui in basso mostra un documento che comunica all’utente che il suo account Apple ID sarà sospeso se non clicca sul link per aggiornare le sue informazioni.

Al momento dell’analisi dei dati ai fini di questo articolo, tutti i siti web di questa specifica campagna di phishing con PDF sono stati eliminati. Vale la pena notare che la maggior parte di questi file a tema e-commerce hanno utilizzato https://t.umblr[.]com/ per scopi di re-indirizzamento.

Conclusioni

Abbiamo coperto le campagne di phishing con PDF più comuni del 2020 insieme alla loro distribuzione e funzionamento generale. I dati degli ultimi anni dimostrano che la quantità di attacchi di phishing continua ad aumentare e l’ingegneria sociale è il vettore principale per gli attaccanti per approfittare degli utenti.

Ricerche precedenti hanno dimostrato che il phishing su larga scala può avere un tasso di click-through fino all’8%. Pertanto, è importante verificare e ricontrollare i file che si ricevono inaspettatamente, anche se provengono da un ente che si conosce e di cui ci si fida.

Per esempio, perché il tuo account è stato bloccato dal nulla, o perché qualcuno ha condiviso un file con te quando meno te lo aspettavi?

È proprio con un occhio critico e riflettendo prima di agire che ci si difende meglio da campagne phishing di qualunque tipo. Abbiamo visto più volte quanto dannosi possono essere gli attacchi di phishing che vanno a segno, per questo ti consigliamo di valutare il nostro servizio di phishing etico per i dipendenti della tua azienda.

Tramite campagne di phishing etico saremo in grado di testare i dipendenti e recuperare dati importanti che verranno poi usati per progettare e svolgere training specifici su misura per le persone coinvolte.

Per saperne di più contattaci, saremo lieti di rispondere a ogni domanda.

Useful links:

Estimated reading time: 8 minuti

Gli attacchi di phishing di successo stanno aumentando rapidamente e così anche la varietà di forme in cui si presentano. Oggi voglio portare un paio di esempi di phishing segnalati nell’ultimo periodo sul territorio italiano dal CSIRT (Computer Security Incident Response Team).

Milioni di utenti in tutto il mondo sono messi a rischio ogni giorno, statisticamente, uno ogni 30 secondi. I criminali informatici si stanno evolvendo e così anche le loro tecniche.

Ma non è solo la tradizionale truffa di phishing che sta prendendo piede, ma anche lo spear phishing e la frode CEO ora offrono una portata molto più dannosa in ambito aziendale. Per le aziende, un attacco andato a buon fine, potrebbe significare milioni di dollari di danno.

Poiché è noto che gli utenti, anche quelli aziendali, tendono ad essere pigri e a non gestire in modo efficace le loro password, anche una campagna di phishing diretta ai privati, potrebbe fornire credenziali utili per colpire poi account aziendali. Per questo motivo, una delle difese più efficaci è la formazione degli utenti, che conoscendo il pericolo, possono evitarlo del tutto.

Perché il phishing funziona?

Prima di fare degli esempi concreti di phishing avvenuti in territorio italiano, è interessante capire come mai sia una tecnica che funziona così bene. Secondo un white paper della Ostermann Research del 2017, il phishing è la maggiore fonte di preoccupazioni dei team di sicurezza.

Ci sono 5 principali motivi, individuati da Ostermann Research, per cui il phishing è ancora un pericolo concreto.

1. Mancanza di consapevolezza

Senza dubbio, il motivo predominante è la mancanza di “consapevolezza della sicurezza“. Più specificamente, la mancanza di formazione su questioni come, per esempio, il phishing e il ransomware sono le ragioni principali del successo di questi attacchi.

2. Necessità di un maggiore numero di informazioni

L’uso e la notorietà del Dark Web hanno abbassato il valore commerciale dei dati rubati. Il prezzo di un record di una carta di credito è sceso da 25 dollari nel 2011 a 6 dollari nel 2016, il che significa che i criminali informatici hanno dovuto adattare la loro attenzione a nuovi modi per guadagnare le quantità di denaro che facevano in passato.

3. Mancanza di protezione adeguata

Le aziende non stanno facendo abbastanza per ridurre i rischi associati al phishing. Mancano processi di backup adeguati, così come l’incapacità di identificare gli utenti più deboli che hanno bisogno di ulteriore formazione.

Inoltre, mancano forti processi di controllo, come una doppia conferma per ogni richiesta di trasferimento bancario. Trascurare questi protocolli significa mettersi direttamente nelle mani di alcune delle tecniche fraudolente più comuni.

4. Facilità di reperimento degli strumenti

La disponibilità di kit di phishing e l’ascesa del ransomware-as-a-service (RaaS) ha dato agli aspiranti hacker una facile opportunità per entrare nel mercato e competere con le organizzazioni criminali sofisticate.

La parte più preoccupante di questa tendenza crescente è che anche persone con poca o nessuna esperienza informatica stanno raccogliendo i frutti di questi strumenti facili da ottenere.

5. Gli attacchi fanno leva sui punti deboli delle persone

Come abbiamo visto con l’ingegneria sociale, fare leva su alcuni fattori riesce ad abbassare la guardia delle persone. In alternativa, si punta a un senso di urgenza per fare in modo che non vengano effettuati i dovuti controlli prima di agire. Altre volte ancora è il senso di colpa o la vergogna che vengono utilizzati come arma per richiedere denaro in modo diretto, come nel caso del ransomware.

Tra gli esempi di phishing che vedremo tra poco, io credo che i fattori principali per cui riescono ad andare a segno siano l’ignoranza in materia di (sicurezza) informatica e sensi di colpa o di urgenza trasmessi negli messaggi usati negli attacchi.

Esempi di phishing del 2021 su territorio italiano

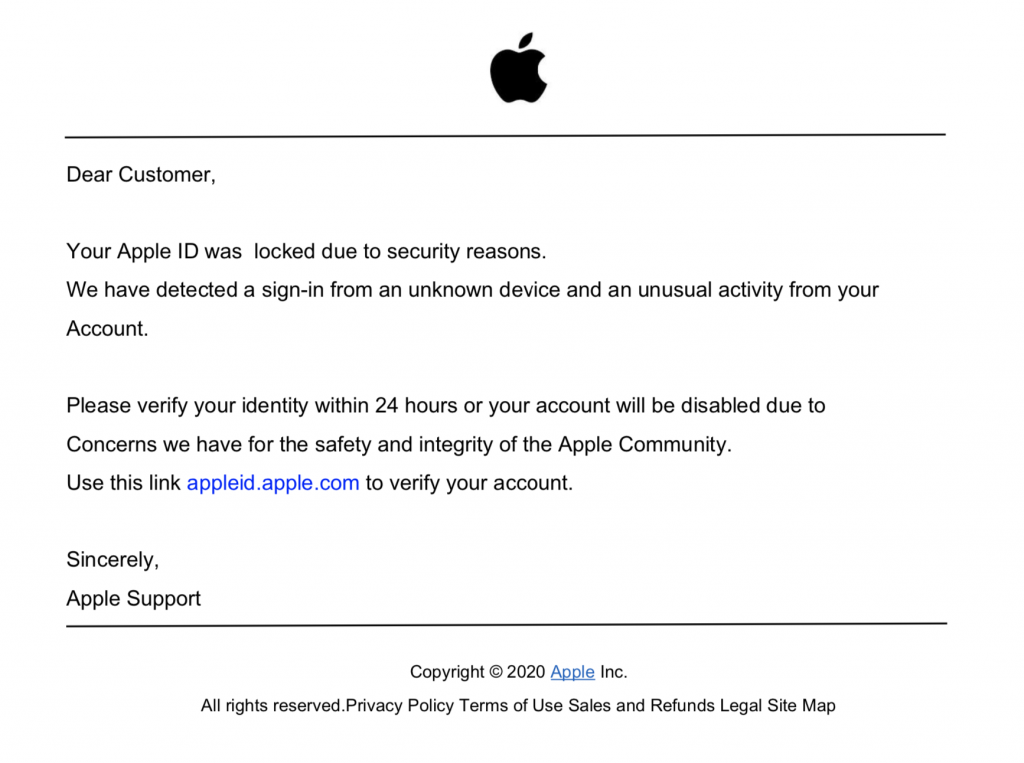

“Rimborso Eni Gas e Luce”

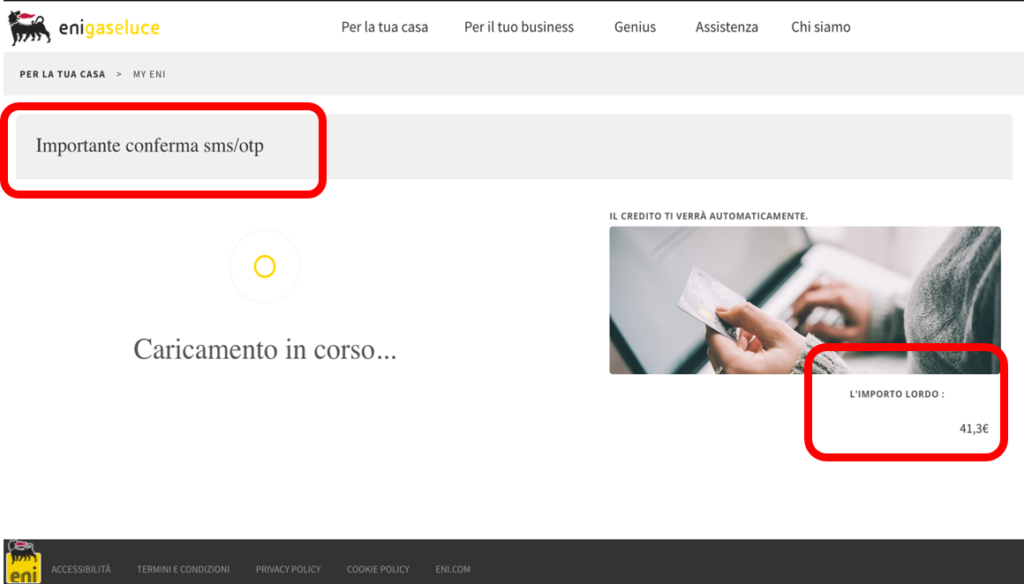

Questa campagna, segnalata nel marzo 2021, sfrutta come pretesto un finto rimborso proveniente da ENI Gas e Luce al fine di sottrarre dati personali e informazioni bancarie dalle vittime. La promessa di un rimborso e le pagine web apparentemente legittime sono elementi chiave dell’attacco.

Vengono richiesti, i seguenti dati personali: nome, cognome, data di nascita, codice fiscale e numero di telefono. Inoltre, sono richiesti anche: tipologia carta di credito, numero, data di scadenza e codice di sicurezza.

La vittima raggiunge la pagina di phishing seguendo un collegamento verso hxxps://legendaryfirewitch.tumblr[.]com/eni, una pagina ospitata sulla piattaforma social Tumblr. Da qui l’utente viene reindirizzato, mediante uno script Javascript, verso una pagina del tutto simile al sito di ENI.

Dopo aver inserito le credenziali nel form, vengono visualizzate due schermate. Una di riepilogo e una di conferma. Da notare che nella schermata di riepilogo viene menzionato il metodo di conferma SMS/OTP che però non è richiesto alla vittima. Infine, si viene indirizzati sul sito reale di ENI.

Per difendersi, prestare sempre attenzione agli URL delle pagine visitate. Questi contengono spesso elementi di evidente illecito. Per esempio l’estensione ru delle pagine.

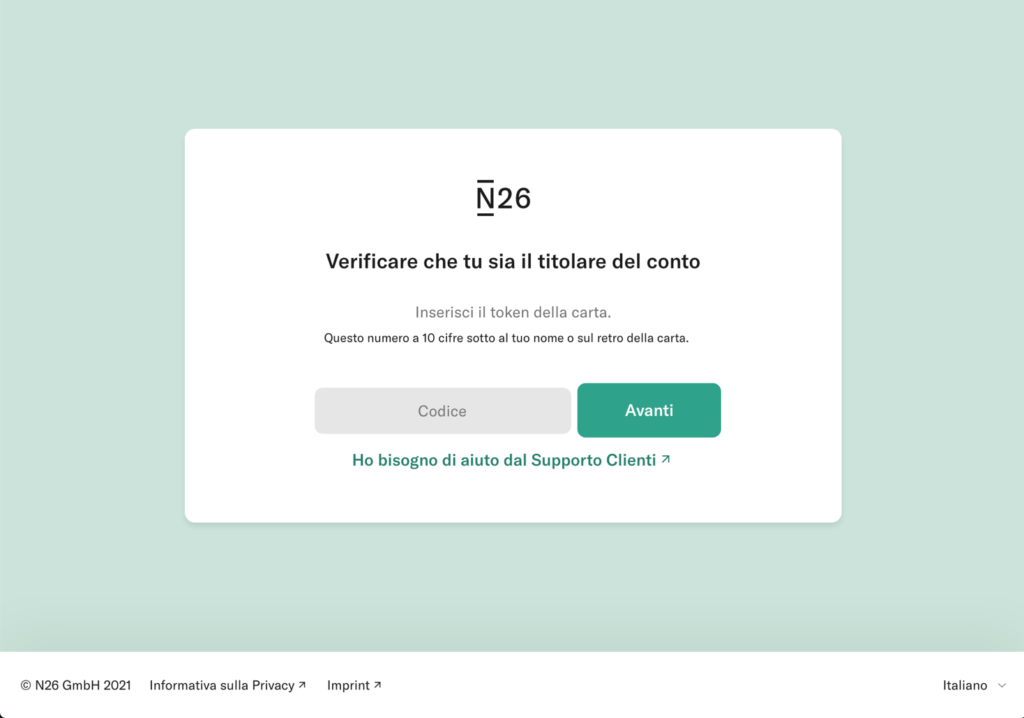

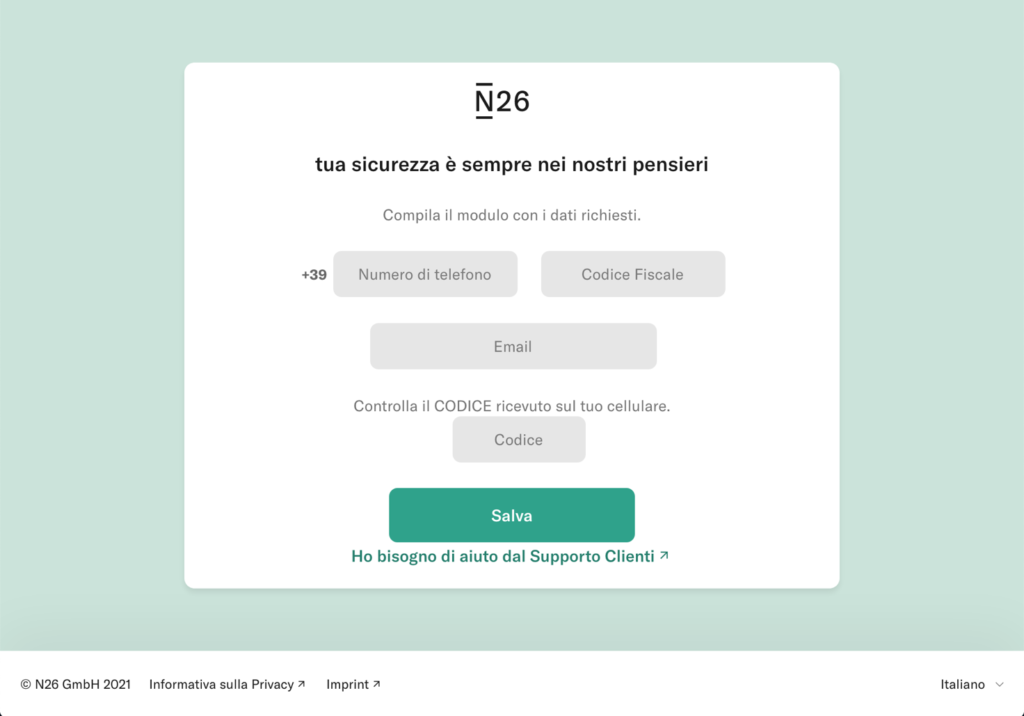

Esempio di phishing relativo ad account bancari (N26)

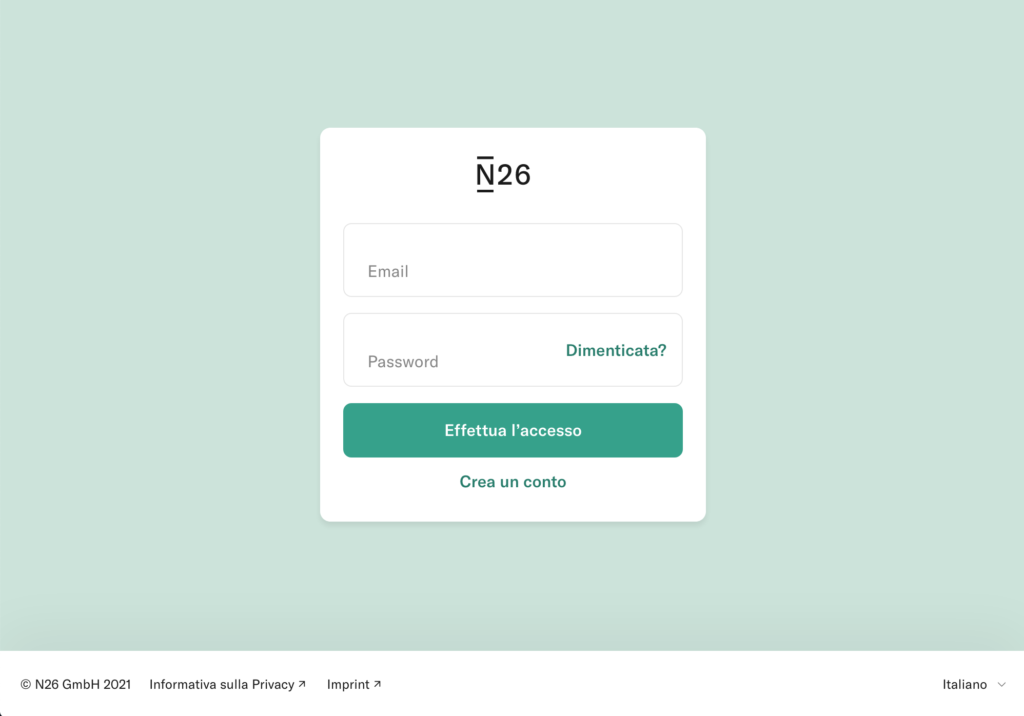

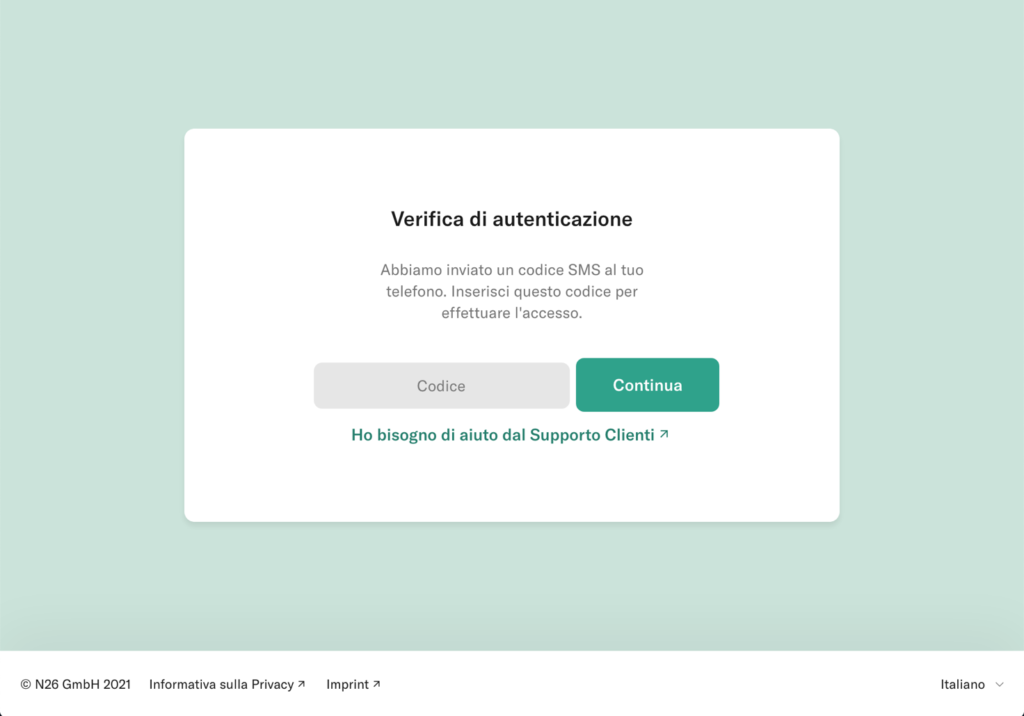

A fine marzo 2021, viene segnalata una campagna che colpisce i clienti della banca online N26. Attraverso SMS ed email, vengono richieste agli utenti i dati anagrafici, informazioni personali (numero di telefono e codice fiscale) e il codice OTP e il token di accesso univoco della carta di credito.

Attraverso una landing page del tutto simile a quella di N26, viene chiesto di fare il login al servizio. L’utente inserisce le credenziali di accesso, il codice della carta e poi vengono richieste anche informazioni personali. La scusa è quella di effettuare un controllo sui dati dell’utente.

Dopo l’inserimento dei dati, viene comunicato alla vittima che il codice OTP inserito è errato e ne viene richiesto uno nuovo. Questo avviene per 3 volte, finché non viene mostrata una pagina di errore del server.

Ormai i dati sono stati inseriti e mandati all’attaccante, il quale può accedere al conto della vittima grazie alle informazioni raccolte.

Conclusioni

Gli esempi di phishing riportati in questo articolo sono solo due di tutti quelli riportati regolarmente sul sito del CSIRT. Spesso le truffe sono del tutto evitabili, se solo si conoscessero le basi per individuare una pagina web fraudolenta.

Un consiglio sempre valido: prima di seguire un link ricevuto vai email, è meglio visitare il sito dal proprio browser, senza usare gli URL forniti nel messaggio. Le comunicazioni via email sono spesso delle notifiche che devono avere un riscontro anche nella pagina dell’account sul sito.

Chi cade vittima di un attacco di phishing, è probabile che non sia in grado di riconoscere le minacce in generale. Questo può diventare un rischio per tutta l’azienda.

La difesa migliore è investire sui propri dipendenti. Questo può avvenire tramite campagne di ethical phishing seguite da una formazione mirata a consolidare i problemi rilevati. Noi di SOD possiamo aiutare la tua azienda a riconoscere i punti deboli per poi fornire ai dipendenti le informazioni di cui hanno bisogno per alzare il livello di guarda.

Contattaci per sapere come possiamo aiutare nello specifico la tua azienda per alzare le difese contro il phishing e rendere più sicura l’infrastruttura.

Useful links:

Link utili:

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications