Utilizzo del Machine Learning per proteggere i dati

Home » Utilizzo del Machine Learning per proteggere i dati

Utilizzo del Machine Learning per proteggere i dati

Tempo di lettura: 5 min

Utilizzo del Machine Learning per proteggere i dati

Introdotto nel gennaio 2017, Acronis Active Protection è una tecnologia avanzata che sfrutta l’analisi avanzata per monitorare i sistemi alla ricerca di comportamenti di tipo ransomware e per arrestarli rapidamente. Nonostante i risultati positivi di test indipendenti e i riconoscimenti dei media, Acronis ha voluto rendere la soluzione ancora più robusta. Abbiamo raggiunto lo scopo con successo sfruttando il machine learning e le tecnologie di intelligenza artificiale.

L’AIUTO DEL MACHINE LEARNING

Il machine learning è spesso un termine associato a grandi dati: l’analisi di enormi volumi di dati per produrre risultati attuabili. Poiché il machine learning è basato sulla quantità di dati e sugli algoritmi scelti, più grande è il campione di dati, migliori saranno i risultati.

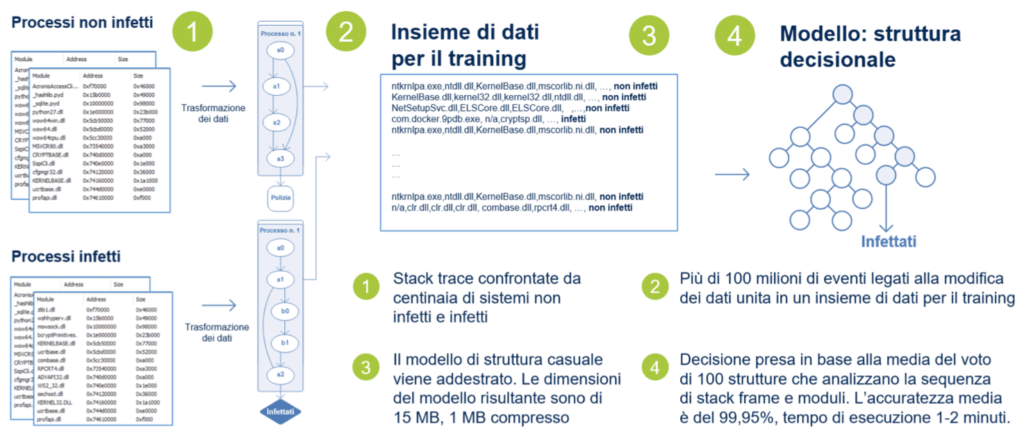

In che modo Acronis utilizza questa tecnologia? Il primo passo consiste nell’eseguire un’analisi delle tracce stack che riporta le subroutine del programma. Questa tecnica viene comunemente utilizzata per alcuni tipi di debug, aiutando gli ingegneri del software a capire dove risiede un problema o come varie subroutine lavorano insieme durante l’esecuzione.

Acronis applica questo approccio a un attacco ransomware, utilizzando l’apprendimento automatico per rilevare le iniezioni di codice dannose.

[btnsx id=”4456″]

Utilizzo del Machine Learning per proteggere i dati

COME FUNZIONA IL MACHINE LEARNING

Acronis ha analizzato enormi volumi di dati non infetti utilizzando sistemi Windows che eseguono decine di processi legittimi. Da questi processi abbiamo, quindi, ottenuto milioni di tracce stack legittime e abbiamo costruito diversi modelli di comportamento “buono” utilizzando l’apprendimento delle strutture decisionali. Abbiamo anche raccolto tracce stack dannose da varie fonti per fornire controesempi.

In base a questi milioni di campioni di apprendimento, vengono identificati modelli di comportamento.

Con l’apprendimento delle strutture decisionali, possiamo passare dall’osservazione di un elemento, per trarre conclusioni sul suo valore obiettivo, alla creazione di un modello che predica in modo accurato il valore di un nuovo elemento basato su fattori identificabili. I modelli consentono ad Acronis di integrare risposte adeguate ai valori obiettivi. Piuttosto che rallentare la macchina client raccogliendo e inviando dati da analizzare, i modelli integrati offrono lo stesso livello di protezione con maggiore efficienza.

QUANDO SI ATTIVA IL MACHINE LEARNING?

Come affermato in precedenza, Acronis Active Protection si basa sull’euristica comportamentale. Nella versione 2.0 abbiamo aggiunto diverse nuove euristiche che cercano processi legittimi. Se Acronis Active Protection rileva un comportamento anomalo in un processo legittimo, prelevauna traccia dello stack e la invia al modulo del machine learning di Acronis. Qui il comportamento viene confrontato con i modelli esistenti di tracce stack infette e non infette per determinare se si tratta di una minaccia o meno.

Se si stabilisce che il comportamento presenta una natura dannosa, l’utente riceve un avviso che suggerisce di bloccare il processo.

NUOVO LIVELLO DI PROTEZIONE ANTI-RANSOMWARE

Con il machine learning all’avanguardia, tutte queste tecnologie portano Acronis Active Protection a un livello completamente nuovo, specialmente quando si tratta di combattere le minacce zero-day. Esso crea un modello per processi legittimi, quindi anche se gli aggressori trovano una nuova vulnerabilità o un modo per infiltrarsi nel sistema, il machine learning rileverà i processi del ransomware e li bloccherà.

L’infrastruttura del machine learning di Acronis è costruita in modo tale che i nuovi dati resi anonimi del programma vengano caricati regolarmente per l’analisi. Questa infrastruttura è in grado di gestire milioni di richieste simultaneamente e, grazie al costante flusso di informazioni, i nuovi modelli comportamentali sono pronti in modo estremamente più rapido. Nel frattempo, gli aggiornamenti costanti dell’euristica dei prodotti aumentano ulteriormente la sicurezza. Nessuna parte di questo lavoro discreto e puntuale è visibile agli utenti: ad essi basta semplicemente attivare Acronis Active Protection e dimenticarsene.

[btnsx id=”4100″]

LE PROSSIME NOVITA’

Acronis continua a espandere l’uso di questa tecnologia utilizzando il machine learning per l’analisi del codice statico. Questa analisi verrà eseguita nella fase di pre-esecuzione; pertanto, quando si scarica un file o si copia un file su un disco rigido, il relativo codice verrà immediatamente controllato per rilevare eventuali anomalie. Se emerge qualcosa di sospetto, il processo può essere bloccato prima che venga lanciato da un utente o da uno script automatico.

In effetti, i modelli di machine learning possono essere utilizzati per analizzare gli script e Acronis sta già lavorando in questa direzione. A prova di ciò, i test di NioGuard Security Lab hanno dimostrato che mentre la maggior parte delle soluzioni antivirus non sono in grado di rilevare un attacco basato su script, Acronis Active Protection funziona perfettamente. Nonostante questo successo, continueremo a migliorare ulteriormente le nostre tecnologie anti-ransomware.

Articoli correlati:

Condividi

RSS

Piu’ articoli…

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza

- SOAR e l’automazione della sicurezza informatica

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica

- Ransomware: una piaga che mette in ginocchio aziende e istituzioni. Pagare o non pagare? Ecco la risposta.

- Perché l’audit IT e il log management sono importanti per la Cybersecurity

- Red Team, Blue Team e Purple Team: quali sono le differenze?

- La distrazione di Mercedes mette a rischio i segreti aziendali: l’importanza della Cyber Threat Intelligence

- SOC vs MDR: Guida completa al confronto tra Security Operations Center e Managed Detection and Response

Categorie …

- Backup as a Service (25)

- Acronis Cloud Backup (18)

- Veeam Cloud Connect (3)

- Cloud CRM (1)

- Cloud Server/VPS (23)

- Conferenza Cloud (4)

- Log Management (2)

- Monitoraggio ICT (4)

- Novita' (20)

- ownCloud (7)

- Privacy (8)

- Secure Online Desktop (14)

- Security (213)

- Cyber Threat Intelligence (CTI) (9)

- Deception (4)

- Ethical Phishing (10)

- Netwrix Auditor (2)

- Penetration Test (18)

- Posture Guard (4)

- SOCaaS (65)

- Vulnerabilita' (83)

- Web Hosting (16)

Tags

CSIRT

CSIRT

- Palo Alto Networks risolve vulnerabilità in PAN-OS

(AL03/240412/CSIRT-ITA) - Aggiornamento Aprile 16, 2024Aggiornamenti di sicurezza sanano 5 vulnerabilità, di cui una con gravità “critica”, nel software PAN-OS. Tali vulnerabilità, qualora sfruttate, potrebbero consentire a un utente remoto non autenticato di eseguire codice arbitrario, accedere a informazioni sensibili o compromettere la disponibilità del servizio sui sistemi target.

- Vulnerabilità in prodotti Netgear

(AL02/240416/CSIRT-ITA) Aprile 16, 2024Rilevata nuova vulnerabilità di sicurezza con gravità “alta” che interessa alcune varianti di router WiFi RAX di Netgear. Tale vulnerabilità, potrebbe permettere il bypass dei meccanismi di autenticazione sui dispositivi interessati.

- Vulnerabilità in PuTTY

(AL01/240416/CSIRT-ITA) Aprile 16, 2024Rilevata una vulnerabilità in PuTTY, noto client open source per la gestione remota (SSH, Telnet e rlogin) di sistemi informatici. Tale vulnerabilità, dovuta ad un’errata implementazione del protocollo ECDSA (NIST P-521), comporta la generazione di chiavi di cifratura asimmetrica non conformi allo standard. Ne consegue che quanto cifrato con tali chiavi potrebbe essere analizzato – […]

- HTTP/2: Continuation Flood

(BL01/240408/CSIRT-ITA) - Aggiornamento Aprile 15, 2024È stata recentemente analizzata una vulnerabilità che riguarda l’implementazione del protocollo HTTP/2 che potrebbe consentire attacchi di tipo “Denial of Service”.

- Vulnerabilità in PHP

(AL01/240415/CSIRT-ITA) Aprile 15, 2024Rilevate 4 vulnerabilità, di cui una con gravità “critica” e una con gravità “alta”, in PHP, noto interprete del linguaggio di scripting. Tali vulnerabilità, qualora sfruttate, potrebbero consentire la compromissione della disponibilità del servizio e l’esecuzione di codice arbitrario sui sistemi target

- La Settimana Cibernetica del 14 aprile 2024 Aprile 15, 2024Scarica il riepilogo delle notizie pubblicate dallo CSIRT Italia dal 8 al 14 aprile 2024.

- PoC pubblico per lo sfruttamento della CVE-2024-2389

(AL09/240412/CSIRT-ITA) Aprile 12, 2024Disponibile un Proof of Concept (PoC) per la CVE-2024-2389 – già sanata dal vendor – presente in Flowmon, software per il monitoraggio del traffico di rete di Progress. Tale vulnerabilità – con score CVSS v3.x pari a 10.0 – potrebbe permettere ad un attaccante non autenticato di eseguire da remoto codice sui sistemi affetti per […]

- Aggiornamenti di sicurezza per Node.js

(AL08/240412/CSIRT-ITA) Aprile 12, 2024Rilasciati aggiornamenti di sicurezza che risolvono una vulnerabilità con gravità “alta” in Node.js, noto software open source per l’esecuzione di codice Javascript.

- Aggiornamenti di sicurezza per prodotti Juniper Networks

(AL07/240412/CSIRT-ITA) Aprile 12, 2024Juniper Networks rilascia aggiornamenti di sicurezza per sanare molteplici vulnerabilità in Junos OS. Tali vulnerabilità, qualora sfruttate, potrebbero comportare la divulgazione di informazioni sensibili, la compromissione della disponibilità del servizio e il bypass dei meccanismi di sicurezza sui sistemi interessati.

- Aggiornamenti per VMware Spring

(AL06/240412/CSIRT-ITA) Aprile 12, 2024Aggiornamenti di sicurezza VMware risolvono una vulnerabilità in Spring, noto framework open source per lo sviluppo di applicazioni Java. Tale vulnerabilità, correlata alle CVE-2024-22259 e CVE-2024-22243, potrebbe permettere il reindirizzamento della navigazione tramite la distribuzione di URL opportunamente predisposte.

darkreading

darkreading

- 3 Steps Executives and Boards Should Take to Ensure Cyber Readiness Aprile 16, 2024Many teams think they're ready for a cyberattack, but events have shown that many don't have an adequate incident response plan.

- LockBit 3.0 Variant Generates Custom, Self-Propagating Malware Aprile 16, 2024Kaspersky researchers discovered the new variant after responding to a critical incident targeting an organization in West Africa.

- FBI: Smishing Campaign Lures Victims With Unpaid-Toll Notices Aprile 16, 2024The scam is spreading across the US and impersonates the specific toll-collection services of each state in malicious SMS messages.

- Cyber Operations Intensify in Middle East, With Israel the Main Target Aprile 16, 2024Cyberattacks tripled over the past year in Israel, making it the most targeted nation in 2023, as cyber operations become a standard part of military conflicts and global protests.

- Defense Award Launches Purdue Project to Strengthen Cyber-Physical Systems Aprile 15, 2024

- Cisco Duo's Multifactor Authentication Service Breached Aprile 15, 2024A third-party telephony service provider for Cisco Duo falls prey to social engineering, and the company advises customer vigilance against subsequent phishing attacks.

- Roku Mandates 2FA for Customers After Credential-Stuffing Compromise Aprile 15, 2024Roku assures customers that no financial information was stolen and that any purchases made through user accounts have been reimbursed.

- Palo Alto Network Issues Hotfixes for Zero-Day Bug in Its Firewall OS Aprile 15, 2024A sophisticated threat actor is leveraging the bug to deploy a Python backdoor for stealing data and executing other malicious actions.

- Iran-Backed Hackers Blast Out Threatening Texts to Israelis Aprile 15, 2024Handala threat group claims to have hacked radar systems in Israel as tensions rise between the two nations.

- Web3 Game Developers Targeted in Crypto Theft Scheme Aprile 15, 2024A Russian-language cyberattack campaign impersonates legitimate game operations to spread various cross-platform infostealers.

Full Disclosure

Full Disclosure

- CVE-2024-31705 Aprile 14, 2024Posted by V3locidad on Apr 14CVE ID: CVE-2024-31705 Title : RCE to Shell Commands" Plugin / GLPI Shell Command Management Interface Affected Product : GLPI - 10.X.X and last version Description: An issue in Infotel Conseil GLPI v.10.X.X and after allows a remote attacker to execute arbitrary code via the insufficient validation of user-supplied input. […]

- SEC Consult SA-20240411-0 :: Database Passwords in Server Response in Amazon AWS Glue Aprile 14, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 14SEC Consult Vulnerability Lab Security Advisory < 20240411-0 > ======================================================================= title: Database Passwords in Server Response product: Amazon AWS Glue vulnerable version: until 2024-02-23 fixed version: as of 2024-02-23 CVE number: - impact: medium homepage: https://aws.amazon.com/glue/ found:...

- [KIS-2024-03] Invision Community <= 4.7.16 (toolbar.php) Remote Code Execution Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10------------------------------------------------------------------------------ Invision Community

- [KIS-2024-02] Invision Community <= 4.7.15 (store.php) SQL Injection Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10-------------------------------------------------------------------- Invision Community

- Multiple Issues in concretecmsv9.2.7 Aprile 11, 2024Posted by Andrey Stoykov on Apr 10# Exploit Title: Multiple Web Flaws in concretecmsv9.2.7 # Date: 4/2024 # Exploit Author: Andrey Stoykov # Version: 9.2.7 # Tested on: Ubuntu 22.04 # Blog: http://msecureltd.blogspot.com Verbose Error Message - Stack Trace: 1. Directly browse to edit profile page 2. Error should come up with verbose stack trace […]

- OXAS-ADV-2024-0001: OX App Suite Security Advisory Aprile 11, 2024Posted by Martin Heiland via Fulldisclosure on Apr 10Dear subscribers, We're sharing our latest advisory with you and like to thank everyone who contributed in finding and solving those vulnerabilities. Feel free to join our bug bounty programs for OX App Suite, Dovecot and PowerDNS at YesWeHack. This advisory has also been published at https://documentation.open-xchange.com/appsuite/security/advisories/html/2024/oxas-adv-2024-0001.html. […]

- Trojan.Win32.Razy.abc / Insecure Permissions (In memory IPC) Aprile 11, 2024Posted by malvuln on Apr 10Discovery / credits: Malvuln (John Page aka hyp3rlinx) (c) 2024 Original source: https://malvuln.com/advisory/0eb4a9089d3f7cf431d6547db3b9484d.txt Contact: malvuln13 () gmail com Media: twitter.com/malvuln Threat: Trojan.Win32.Razy.abc Vulnerability: Insecure Permissions (In memory IPC) Family: Razy Type: PE32 MD5: 0eb4a9089d3f7cf431d6547db3b9484d SHA256: 3d82fee314e7febb8307ccf8a7396b6dd53c7d979a74aa56f3c4a6d0702fd098 Vuln ID: MVID-2024-0678...

- CVE-2023-27195: Broken Access Control - Registration Code in TM4Web v22.2.0 Aprile 11, 2024Posted by Clément Cruchet on Apr 10CVE ID: CVE-2023-27195 Description: An access control issue in Trimble TM4Web v22.2.0 allows unauthenticated attackers to access a specific crafted URL path to retrieve the last registration access code and use this access code to register a valid account. If the access code was used to create an Administrator […]

- [CFP] IEEE CSR Workshop on Cyber Forensics& Advanced Threat Investigations in Emerging Technologies 2024 Aprile 5, 2024Posted by Andrew Zayine on Apr 05Dear Colleagues, IEEE CSR Workshop on Cyber Forensics and Advanced Threat Investigations in Emerging Technologies organizing committee is inviting you to submit your research papers. The workshop will be held in Hybrid mode. The in-person mode will held at Hilton London Tower Bridge, London from 2 to 4 September […]

- Backdoor.Win32.Agent.ju (PSYRAT) / Authentication Bypass RCE Aprile 5, 2024Posted by malvuln on Apr 05Discovery / credits: Malvuln (John Page aka hyp3rlinx) (c) 2024 Original source: https://malvuln.com/advisory/0e6e40aad3e8d46e3c0c26ccc6ab94b3.txt Contact: malvuln13 () gmail com Media: twitter.com/malvuln Threat: Backdoor.Win32.Agent.ju (PSYRAT) Vulnerability: Authentication Bypass RCE Family: PSYRAT Type: PE32 MD5: 0e6e40aad3e8d46e3c0c26ccc6ab94b3 Vuln ID: MVID-2024-0677 Disclosure: 04/01/2024 Description: The PsyRAT 0.01 malware listens on...

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica Marzo 25, 2024

- Ransomware: una piaga che mette in ginocchio aziende e istituzioni. Pagare o non pagare? Ecco la risposta. Marzo 6, 2024

- Perché l’audit IT e il log management sono importanti per la Cybersecurity Marzo 4, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications