SOC as a Service [NGS]

Home » SOC as a Service [NGS]

I vantaggi del servizio

Raccolta dati automatica

SDL + SIEM - Raccolta dei dati (log file), arricchimento e analisi SIEM.

Analisi comportamentale

Analisi UEBA - individuazione proattiva attacchi di ingegneria sociale

Servizio assistenza 24/7

Il servizio SOCaaS dispone di assistenza 24 ore al giorno, 7 giorni su 7

Essere al passo coi tempi

Affidandosi a un SOCaaS ci si assicura di avere sempre a disposizione dei professionisti formati, in grado di individuare ogni tipo di minaccia

Costi

Un SOC interno ha dei costi elevati che comprendono hardware e personale dedicato. Con un SOCaaS questi costi vengono abbattuti

Competenza assicurata

Evita di investire ingenti somme nella formazione di personale specializzato in cyber security. Affidati a squadre di hacker etici al tuo servizio

Cos'è un SOC

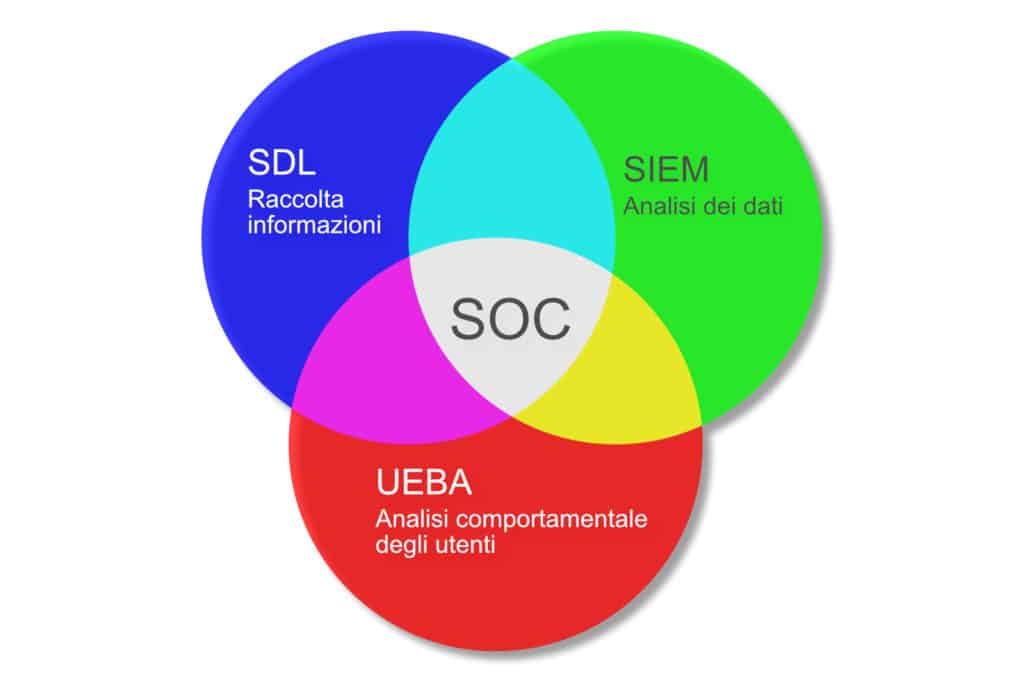

Un Security Operation Center (SOC) si avvale di 3 tecnologie per la gestione e la prevenzione dei problemi in ambito IT:

-

SDL (Security Data Lake)

Raccolta e arricchimento delle informazioni contenute nei log-file -

SIEM (Security Information and Event Management)

I dati raccolti sono analizzati per individuare minacce e anomalie -

UEBA (User and Entity Behaviour Analytics)

Analisi dei comportamenti degli utenti contro gli attacchi di ingegneria sociale

Cosa può fare un SOCaaS per la tua azienda

Il sistema offerto dal nostro SOC as a Service è dotato di intelligenza artificiale che continuamente analizza log-file per identificare minacce e mitigare i rischi.

L’intervento di un tecnico specializzato, disponible 24/7, verifica le potenziali minacce e interviene per bloccare gli attacchi sul nascere. Un avviso al cliente viene inviato in caso di necessità.

Un SOCaaS offre le necessarie precauzioni contro tecniche conosciute e individua la correlazione tra i dati che indicano possibili attacchi con tecniche ancora sconosciute.

Miglioramento continuo

La struttura di un SOC è incentrata al miglioramento costante. La collaborazione tra tecnici esperti e intelligenza artificiale permette di fermare sul nascere anche i tentativi di breach non convenzionali, migliorando le proprie difese e calibrando le analisi in base ai dati raccolti precedentemente.

Se la tua azienda opera nella rete e vuole farlo in piena sicurezza, il nostro sistema di difesa contro gli attacchi informatici SOCaaS è la soluzione più vantaggiosa.

I passaggi nella rilevazione di un problema

Il tipico processo SOAR (Security Orchestration, Automation and Response) che mettiamo in pratica è rappresentato dai passaggi illustrati e schematizzati qui sotto. Diversi sono i sistemi e le tecnologie messe in pratica, tra cui i già citati SDL, SIEM e UEBA, che compongono il SOC. Ma quelli non sono che la parte macchina del SOAR.

A questi si aggiunge il personale composto da hacker etici che costantemente verificano i dati che potrebbero identificare un cyber threat, intervenendo, se necessario, per bloccare il breach.

Raccolta dei log file

Analisi dei dati (SIEM)

Rilevamento anomalia

Controllo manuale

Possibile problema

Notifica al cliente

Certificazioni e sicurezza

Secure Online Desktop è azienda certificata ISO 27001, che per i nostri clienti significa che eroghiamo servizi di sicurezza informatica garantiti.

Abbiamo particolarmente a cuore la cyber security dei nostri clienti, l’efficienza delle risorse utilizzate e la competenza dei nostri addetti.

I dati della tua azienda sono importanti!

Prendi le migliori precauzioni, per te e per i tuoi clienti

Mandaci un messaggio per maggiori informazioni

Siamo a disposizione per rispondere alle tue domande e valutare insieme la tua situazione per offrirti i servizi migliori.

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa Aprile 22, 2024

- Advanced persistent threat (APT): cosa sono e come difendersi Aprile 17, 2024

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica Marzo 25, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications