Estimated reading time: 6 minuti

Nonostante alcuni declini stagionali, il ransomware è ancora una seria minaccia alla sicurezza, soprattutto per chi la sottovaluta. Spesso si pensa che per proteggersi da un ransomware basti avere una copia di backup dei dati. Questo punto di vista non prende in considerazione vari aspetti. Uno tra tutti, il rapporto che c’è tra ransomware e NAS (Network Access Storage), dove spesso si stocca una copia di backup del server, pensando sia sufficiente.

Gli attacchi ransomware sono in grado di rendere inutilizzabili interi dischi, cifrando il file system. Sono a rischio i dischi di rete, che possono venire cifrati anch’essi, riducendo l’efficacia di un backup stoccato in un NAS.

Definizione di Ransomware

Il ransomware, come abbiamo visto anche in altri articoli, è una forma di malware che cripta i file della vittima. L’aggressore chiede poi un riscatto alla vittima per ripristinare l’accesso ai dati dietro pagamento.

Agli utenti vengono mostrate le istruzioni su come pagare una tassa per ottenere la chiave di decrittazione. I costi possono variare da poche centinaia di euro a migliaia, pagabili ai criminali informatici in Bitcoin.

Una volta che il malware riesce ad essere eseguito, è quasi sempre troppo tardi. Infatti, spesso la vittima non se ne accorge fintanto che viene fatta la richiesta di riscatto o quando ormai tutto il disco è stato completamente cifrato.

Come funzionano i ransomware

Ci sono diverse vie che il ransomware può prendere per accedere a un server. Uno dei sistemi di consegna più comuni è il phishing. Alcuni allegati arrivano al computer della vittima in un messaggio e-mail, mascherati da un file innocui.

Una volta eseguiti, questi software mascherati da innocui file possono prendere il controllo del computer della vittima, specialmente se hanno strumenti di ingegneria sociale incorporati che ingannano gli utenti a consentire l’accesso amministrativo. Successivamente risalire al server non è poi così complicato come potrebbe sembrare.

Alcune altre forme più aggressive di ransomware, come NotPetya, sfruttano le falle di sicurezza per infettare i computer senza bisogno di ingannare gli utenti.

Ci sono diverse cose che il malware potrebbe fare una volta che ha preso il controllo del computer della vittima, ma l’azione di gran lunga più comune è quella di criptare alcuni o tutti i file a cui ha accesso. Se si vuole scendere nel tecnico, ecco un approfondimento su come avvengono le cifrature.

La cosa più importante da sapere è che alla fine del processo, i file non possono essere decifrati senza una chiave matematica conosciuta solo dall’attaccante. Alla vittima viene presentato una richiesta di riscatto e spiegato che senza un pagamento, i file rimarranno inaccessibili.

A prescindere dalle richieste e da come il ransomware sia scatenato in primo luogo, la cosa da notare è che non ci sono dati che si possono salvare. Quindi, se i dati dei vostri clienti sono su un server, possono venire coinvolti in un attacco di questo tipo.

Se il ransomware cifra i file system e non solo singoli file, i problemi potrebbero moltiplicarsi.

Ransomware, NAS e backup

Uno dei modi per mitigare il rischio, è quello di avere a disposizione un backup con cui ripristinare i dati senza dover cedere al pagamento. Le best practice per la gestione dei backup vogliono che non ci siano backup sulla stessa macchina, quindi è possibile che si mantengano su dischi di rete, sempre accessibili dai server. Ma di fatto quei dischi sono parte della macchina, in quanto accessibili.

Questi dischi, chiamati NAS (Network Access Storage), sono ottime soluzioni per la gestione di file in una rete, ma possono diventare inutili tanto quanto il server in caso di attacco ransomware. Se l’attacco cifra i file system, è possibile che, trovate le cartelle remote sul NAS cifri anche quelle, rendendo il backup inutilizzabile.

I target di un ransomware

Ci sono diversi modi in cui gli aggressori scelgono le organizzazioni che prendono di mira con gli attacchi ransomware. A volte è una questione di opportunità: per esempio, gli aggressori potrebbero prendere di mira le università perché tendono ad avere team di sicurezza più piccoli e una base di utenti disparati che condividono molti file, rendendo più facile penetrare le loro difese.

D’altra parte, alcune organizzazioni sono obiettivi allettanti perché sembrano più propensi a pagare un riscatto rapidamente. Per esempio, le agenzie governative o le strutture mediche spesso hanno bisogno di un accesso immediato ai loro file.

Gli studi legali e altre organizzazioni con dati sensibili possono essere disposti a pagare per tenere nascosta la notizia di una compromissione, inoltre, queste organizzazioni sono spesso particolarmente sensibili a una minaccia di esfiltrazione di dati.

Si è comunque notato che alcuni ransomware sono in grado di diffondersi da soli nella rete. Di fatto nessuno è al sicuro del tutto, soprattutto se i dati custoditi sui server sono sensibili.

Ransomware e NAS: come gestire i backup

Come abbiamo visto, un ransomware è una minaccia non da poco ai dati custoditi dai server aziendali. Ora vediamo quali precauzioni è possibile prendere per proteggere i dati e i server.

Non usare i NAS per i backup

Se il ransomware arriva a un NAS, quasi certamente lo cifrerà rendendo il backup inaccessibile. Evitare questo problema è facile: usare il cloud!

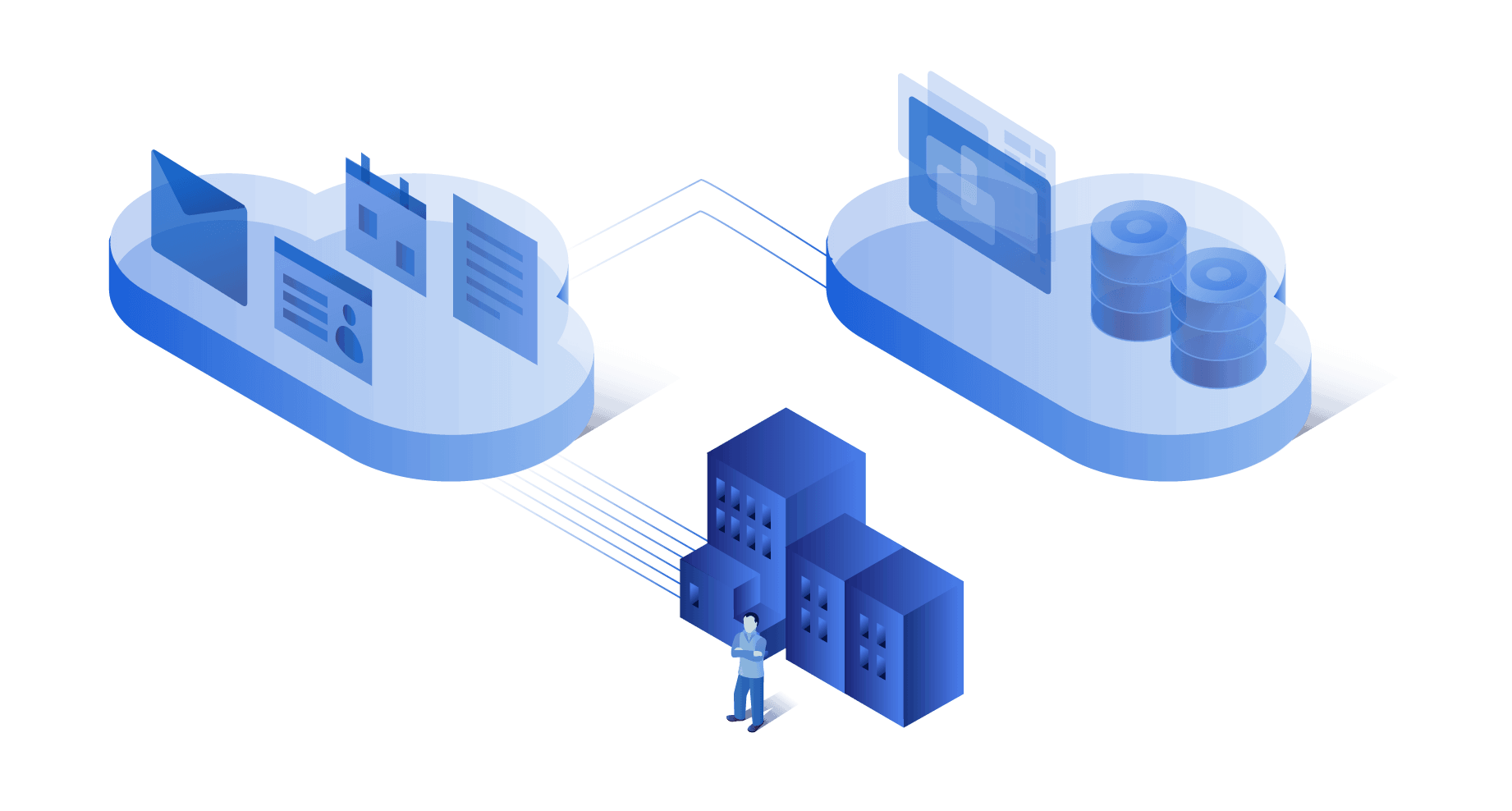

Il provider dei server dovrebbe offrire la possibilità di stoccare i backup delle macchine sul cloud. Questo significa che i backup non sono sempre raggiungibili dal server e quindi il software non è in grado di cifrarli.

Questo è lo standard del nostro servizio VPS. In caso di compromissione, infatti, è sufficiente ripristinare la macchina virtuale a uno stato antecedente tramite uno dei backup stoccati nel cloud.

Alternativamente, è possibile eseguire il backup on premise, ossia in locale, fisicamente in azienda. Tramite il servizio Acronis Backup si può eseguire un backup su un disco esterno non collegato alla rete.

Altra soluzione, ibrida delle precedenti, è quella di creare un backup tramite Acronis e di stoccarlo in cloud e non in locale. Si mantiene il vantaggio di avere un backup remoto che non sia collegato al server costantemente.

Prevenire gli attacchi

Infine, è corretto menzionare che è possibile adottare un’ulteriore soluzione, quella precauzionale. Con l’uso del nostro servizio SOC e grazie all’utilizzo di sistemi di analisi di ultima generazione, è possibile individuare immediatamente un malware o un attacco ransowmare e bloccarlo prima che faccia danni.

Sia che si tratti di adottare best practice per il backup e stoccarli in remoto, sia che si adotti un SOC per proteggere questo aspetto e molti altri in ambito di IT security, SOD è disponibile per discutere la situazione e trovare una soluzione su misura per le esigenze della tua azienda.

Contattaci per chiedere informazioni, saremo lieti di rispondere a ogni domanda.

Useful links:

Link utili:

Cos’è la Cyber Security? Definizione e proposte

Ransomware a doppia estorsione: Cosa sono e come difendersi

Evitare il Ransomware: ecco perché è meglio non correre alcun rischio

Gli attacchi informatici sono numerosi e non fanno distinzione tra aziende e singoli individui quando prendono di mira un bersaglio. Molto probabilmente avrai già sentito il temine “cyber threat” sui media ma esattamente di cosa stiamo parlando? Altri modi in cui puoi averlo sentito sono “minaccia informatica”, “cyberattacchi” o simili.

Cos’è un Cyber Threat?

Oggi il temine “cyber threat” è usato prevalentemente nel mondo della sicurezza informatica.

Un cyber threat è un atto malevolo concepito con lo scopo di danneggiare sistemi, rubare dati o qualsiasi finalità che ha lo scopo di arrecare danno di qualsiasi natura. Virus, violazioni di dati e attacchi DDoS ne sono compresi. Anche se la minaccia è virtuale, ciò che è reale è l’intento dell’aggressore così come il potenziale impatto. Mentre molti cyberattacchi sono semplici seccature, alcuni sono abbastanza seri. Alcuni, addirittura, minacciano potenzialmente anche vite umane.

Il potenziale impatto che questo genere di attacchi può arrecare è spesso sottovalutato. Il più delle volte, gli attacchi sono facilmente identificabili e non comportano grossi rischi. Invece, altre volte capita di imbattersi in alcune minacce più sofisticate, difficilmente identificabili, che rappresentano un grosso problema anche per molte realtà aziendali.

I cyber threat sono una problematica importante per le aziende. Gli attacchi informatici possono causare interruzioni elettriche, guasti alle attrezzature governative e violazioni di segreti di stato. Possono manipolare le reti telefoniche e informatiche o, come nel caso dei ransomware, possono paralizzare interi sistemi rendendo i dati non accessibili.

Ogni giorno nuove aziende ed organizzazioni mettono piede nel digitale con la consapevolezza dei rischi legati alle loro infrastrutture tecnologiche. In alcuni casi vengono sottovalutate le minacce informatiche e questo significa spesso un grosso danno economico e d’immagine per l’azienda che ha sottovalutato i cyber threat e la sicurezza.

L’aumento dei rischi legati al mondo IT è reale, come lo sono anche le soluzioni di sicurezza dei dati. La cosa migliore da fare è prendere subito le dovute misure di sicurezza.

Tipi di Cyber Threat

I tipi di cyber threat sono numerosi, e bisogna anche considerare che sono in continua evoluzione. L’intento degli hackers di solito è garantirsi un guadagno economico effettuando operazioni di sabotaggio, spionaggio o furto dei dati. Di conseguenza, ci si può aspettare che facciano tutto il possibile per raggiungere i loro scopi.

Praticamente ogni cyber threat rientra in uno sei seguenti dieci tipi di rischi. Gli hackers hanno un’abbondanza di opzioni tra cui scegliere per poter operare. Inoltre, l’alfabetizzazione infomatica è tutto sommato scarsa, quindi gli hacker hanno spesso vita facile, soprattutto per le piccole realtà locali.

I 10 tipi più comuni di minacce informatiche

Malware

È una tipologia di software che esegue un comando malevolo su un dispositivo o all’interno di una rete informatica, corrompendo i dati o prendendo il controllo del sistema.

Phishing

Il phishing è un attacco via e-mail che consiste nell’ingannare il destinatario, facendogli rivelare informazioni riservate o invitandolo a scaricare un malware cliccando su un collegamento presente nel corpo del messaggio. Si tratta di vere e proprie truffe, di cui abbiamo parlato ampiamente in altri articoli. Spesso non coinvolgono nemmeno grandi doti informatiche da parte di chi sferra gli attacchi, solo un po’ di ingegneria sociale.

Vishing

Il vishing è una forma più sofisticata di phishing in cui l’hacker sfrutta la tecnologia VoIP per contattare la vittima, tendando di raggirarla. Esiste anche una variante che invece sfrutta gli sms per attaccare, è chiamata smishing.

Man in the Middle

Come suggerisce il nome stesso, questa tipologia di attacchi si riferisce a quando un hacker si interpone in una conversazione fingendosi una delle due parti, con il fine di sottrare informazioni sensibili. Quello a cui spesso non si pensa, è che la conversazione è tra due macchine e quindi non immdiata da monitorare.

Virus Trojan

L’origine del suo nome prende spunto dal famoso Cavallo di Troia dell’antica Grecia. Il Trojan è un tipo di malware che si infiltra in un sistema informatico nascondendo la sua vera natura. Ad esempio potrebbe spacciarsi per un software conosciuto per poi rilasciare del codice maligno una volta all’interno del dispositivo ospitante.

Ransomware

I ransomware sono degli attacchi che sfruttano la crittografia per rendere inaccessibili le informazioni presenti in un sistema. Il fine è quello di richiedere un riscatto in cambio della possibilità di accedere nuovamente ai dati. Possibilità che a volte, in realtà, non è nemmeno assicurata.

Attacco DDoS

Si verifica quando l’attaccante utilizza molti dispositivi per sovraccaricare di richieste un bersaglio, come ad esempio un sito web, causandone il crash o delle instabilità.

Attacchi ai dispositivi IoT

Questo è un attacco sempre più diffuso per via della natura dei bersagli. Dispositivi come sensori o impianti industriali collegati alla rete sono vulnerabili a molteplici tipi di cyber threat. L’hacker potrebbe prendere il controllo del dispositivo per poi successivamente utilizzarlo in un attacco DDoS. Alternatuvamente potrebbe rubare le informazioni presenti nel dispositivo stesso ottenendo dati importanti per proseguire l’attacco. Dato il loro numero e i sistemi operativi spesso non aggiornati, i dispositivi IoT sono un obiettivo molto appetibile.

Malware all’interno di applicazioni mobile

Cellulari e tablet sono vulnerabili ai malware proprio come ogni altro dispositivo. È possibile inserire malware all’interno di app, nei siti web o nelle e-mail sfruttando il phishing. Una volta compromesso, un dispositivo mobile può fornire l’accesso a informazioni personali, dati di localizzazione e conti finanziari.

Un esempio recente di questo tipo di eventualità è il software Pegasus, utilizzato per monitorare e raccogliere dati di giornalisti in tutto il mondo. (Fonte: The Guardian)

Soluzioni pratiche di difesa e prevenzione

I cyber threat sono sempre in continua espansione e miglioramento. Ogni anno ne vengono creati milioni, in molti seguono le caratteristiche sopracitate, però altri sono tecnologicamente più complessi e più potenti.

Fortunatamente però, ci sono anche sempre più aziende estremamente qualificate nell’ambito della sicurezza informatica che offrono strumenti e servizi all’avanguardia che aiutano a prevenire, identificare e bloccare tempestivamente ogni genere di attacco informatico.

Strumenti di rilevamento delle minacce

Gli strumenti di rilevamento delle minacce sono una parte essenziale dello stack tecnologico di cybersecurity di un’azienda. Il rilevamento delle minacce è anche la prima difesa contro ogni Cyber Threat.

Soluzioni specifiche, come ad esempio l’utilizzo di un SOCaaS, sono di vitale importanza per la salvaguardia di un′infrastruttura informatica, grazie anche all’integrazione del motore SIEM che include UBA e UEBA, garantendo un controllo completo anche sugli utenti.

Un altro strumento utile è sicuramente ACP. Acronis Cyber Protect è una soluzione che integra protezione e gestione dei dati al fine di tutelare endpoint, dati e sistemi. Le sue capacità di automazione forniscono una protezione senza pari, permettendo alle aziende di aumentare la loro produttività e riducendo i rischi.

Vulnerability Assessment & Penetration Test (VA-PT)

I servizi come VA & PT sono test sul campo che mettono alla prova l’infrastruttura in un contesto concreto. I nostri team di hacker white hat trovano vulnerabilità all’interno del sistema per puntare il dito contro le debolezze da risolvere.

Conclusioni

Abbiamo appreso cos’è un cyber threat e le sue più comuni tipologie, scoprendo anche quali soluzioni è possibile adottare al fine di garantire una migliore sicurezza aziendale e dei suoi dipendenti.

La tua azienda quali contromisure ha preso per tutelare la tua sicurezza? Se desideri avere ulteriori informazioni a riguardo puoi contattarci premendo il pulsante qui in basso. Offriamo servizi e soluzioni ad hoc per rafforzare le difese aziendali.

Link utili

Estimated reading time: 5 minuti

Come abbiamo già affrontato precedentemente negli scorsi articoli, i ransomware sono una tipologia di malware che, sfruttando la crittografia, attaccano i sistemi informatici, impedendo l’accesso ai dati da parte dei legittimi proprietari. La diffusione di questi attacchi è in costante aumento e senza delle adeguate misure di sicurezza da adoperare a supporto dei sistemi informatici (come ad esempio UBA e UEBA) è più facile che questi attacchi avvengano con successo.

Cosa è accaduto nel 2020

Nello scorso anno, il 39% degli italiani che hanno subito questa tipologia di attacchi ha assecondato le richieste degli hacker e il 43% di essi non è riuscito ad ottenere indietro le informazioni sottratte. [Fonte: Indagine Kaspersky]

Secondo i più recenti sondaggi a livello globale è emerso che gli utenti con età compresa tra i 35 e i 44 anni sarebbero i più propensi a pagare il riscatto, inoltre il 65% di loro ha dichiarato di averlo già fatto in passato.

Il 52% degli utenti (più della metà) con età compresa tra i 16 e i 24 anni hanno versato il denaro ai criminali. Gli utenti con età superiore a 55 anni si sono rivelati i più indisposti, soltanto l’11% di loro ha assecondato le richieste degli hackers. Un terzo degli italiani intervistati (il 33%) ha affermato di aver perso definitivamente l’accesso a quasi tutti i propri dati.

In Italia, soltanto l’11% degli gli utenti che hanno subito questa tipologia di attacchi è riuscito a recuperare e a ripristinare tutti i file criptati. Il 17% dichiara di averne persi solo in parte e il 22% dichiara di aver ottenuto una quantità non significativa di dati.

Deduzioni

Da tutte queste informazioni abbiamo capito che le conseguenze di questi attacchi sono davvero invalidanti per un’azienda. Nell’ultimo anno una percentuale significativa di utenti ha pagato invano per ottenere l’accesso alle proprie informazioni personali.

Pagare non garantisce il recupero delle informazioni sottratte. Questa, per altro, è una componente importante dell’attacco a doppia estorsione, che abbiamo già visto in un altro articolo.

È opportuno effettuare periodicamente molteplici backup dei dati e investire in strumenti di sicurezza in grado di proteggere i vari dispositivi da questa tipologia di minacce informatiche.

UBA e UEBA sono strumenti in grado di comprendere il comportamento routinario di tutti gli utenti in un ambiente IT con il fine di creare una linea di comportamento utile per scovare i comportamenti anomali e bloccare tempestivamente le minacce.

Cosa sono UBA e UEBA

UBA e UEBA sono rispettivamente gli acronimi di User Behavior Analytics e User Behavior and Entity Analytics. Sono molto simili in quanto entrambi sfruttano il machine learning per comprendere come si comportano gli utenti all’interno di un sistema. I due sistemi identificano tutte le attività rischiose e le anomalie che si discostano dal comportamento abitudinario. Queste informazioni possono poi essere usate in molteplici modi, tra cui far scattare una notifica, per fare in modo che un operatore controlli cosa stia succedendo; oppure il blocco dell’evento anomalo come misura cautelare.

La differenza sostanziale tra i due è che il UEBA è in grado di analizzare anche il comportamento delle macchine e non solo degli utenti, a differenza dello UBA, pertanto è in grado di fornire una protezione più completa.

Poniamo il caso che un utente si connetta abitudinariamente ad una VPN per navigare. Con UBA e UEBA è possibile tracciare tutte le abitudini dell’utente e i dati relativi alle tecnologie che utilizza. Ad esempio è possibile ottenere informazioni sulla data di inizio e di fine delle sue sessioni, gli indirizzi IP ai quali si connette, il paese da cui accede e tanti altri attributi di questo genere.

Nel momento in cui l’utente non si dovesse connettere alla VPN per visitare un portale specifico, per esempio quello aziendale, UBA e UEBA segnalerebbero un’anomalia.

Consigli e raccomandazioni

Molte persone non sono informate sulle più comuni minacce informatiche. Nell’ultimo anno soltanto il 28% delle persone ha sentito parlare di attacchi ransomware.

Noi di SOD prendiamo molto a cuore tutti gli aspetti che riguardano la sicurezza di un sistema informatico e la tutela dei suoi utenti. Uno dei nostri obiettivi è sensibilizzare gli utenti informandoli sulla pericolosità di queste minacce informatiche, dando loro consigli utili per far fronte a queste tipologie di attacchi.

Ecco alcuni consigli utili per rispondere agli attacchi:

– Non pagare MAI il riscatto: Il consiglio che diamo sempre in queste situazioni è contattare immediatamente le forze dell’ordine segnalando l’accaduto.

– Cerca di scoprire il nome del malware ransomware: scoprendo il nome del malware si facilita il lavoro agli esperti di sicurezza informatica. Più informazioni hanno a disposizione e più tempestivamente riusciranno a rispondere alla minaccia.

– Mai aprire allegati provenienti da indirizzi email non conosciuti e controllare sempre l’indirizzo email del mittente. Molto spesso gli hacker utilizzano nomi ingannevoli fingendosi aziende note, bisogna sempre verificare che l’indirizzo del mittente corrisponda effettivamente all’indirizzo a noi noto. N.B. Mediante una tecnica chiamata mail source spoofing è possibile per un malintenzionato falsificare il mittente in modo che risulti identico ad uno legittimo a voi conosciuto.

– Mai inserire chiavette USB o altri sistemi di archiviazione esterna se non si è sicuri della loro provenienza.

– Eseguire con frequenza il backup dei dispositivi in modo da poter aver accesso ad una copia recente utilizzabile per il ripristino del dispositivo. E’ opportuno che la copia di backup sia offline come impone la regola del 3-2-1.

– Premunirsi di sistemi e servizi professionali di sicurezza, come UBA e UEBA.

Conclusioni su UBA e UEBA

Secondo i dati risalenti al 2020 è emerso come il rischio derivato da minacce ransomware sia sempre più frequente e come è possibile prevenire e bloccare questi attacchi con UBA e UEBA. Seguendo i consigli riportati in questo articolo è possibile impedire che certe situazioni si manifestino.

Proteggi i tuo dati e quelli della tua azienda, contattaci per ulteriori informazioni premendo il pulsante presente qui in basso, saremo lieti di rispondere ad ogni tua domanda.

Useful links:

Estimated reading time: 8 minuti

Cercando di alzare la posta in gioco e guadagnare più soldi con il ransomware, i criminali informatici utilizzano sempre più spesso una tattica nota come ransomware a doppia estorsione. Non solo criptano i dati e chiedono un riscatto alla vittima per riottenere l’accesso. Minacciano anche di caricarli online se le loro condizioni non vengono soddisfatte.

Facciamo un passo indietro, il ransomware è uno dei tipi più comuni di minaccia informatica. Prende di mira un’azienda ogni 14 secondi ed è costato $11,5 miliardi solo nel 2019. In genere, gli hacker che effettuano questi attacchi violano un sistema per rubare i dati e cancellarli se la vittima non paga un riscatto.

Perché gli hacker prediligono i ransomware a doppia estorsione?

L’ascesa del ransomware a doppia estorsione dimostra che i criminali informatici espandono costantemente il loro arsenale. Paolo Passeri, direttore di cyber intelligence della ditta di software Netskope, dice che questi attacchi sono diventati popolari perché sono il modo più semplice per gli hacker di guadagnare.

Dice Passeri: “Con gli attacchi ransomware a doppia estorsione, anche se è disponibile un backup, gli aggressori possono mettere più pressione sulla vittima per pagare il riscatto. La maggiore pressione deriva dalle potenziali gravi conseguenze di una fuga di dati, per esempio danni economici e di reputazione. Gruppi come REvil sono ancora più creativi: non fanno semplicemente trapelare i dati, li monetizzano mettendoli all’asta sul dark web e mettendo ancora più pressione sulle loro vittime.”

Quando conducono un attacco ransomware a doppia estorsione, gli hacker cominciano a dedicare più tempo alla strategia generale. Passeri avverte che i truffatori non stanno più adottando un approccio opportunistico. Stanno, invece, selezionando attentamente il loro obiettivo e il metodo di attacco per aumentare il denaro che guadagnano dai riscatti. Spiega: “gli attori della minaccia selezionano le loro vittime, scegliendo organizzazioni i cui affari possono essere colpiti da una fuga di dati“.

Lo spear phishing è il mezzo principale per distribuire ransomware a doppia estorsione, ma i criminali informatici stanno anche sfruttando le vulnerabilità nei dispositivi on-premises come i concentratori VPN. “Negli ultimi mesi, quasi tutte le principali tecnologie VPN hanno subito gravi vulnerabilità che sono state sfruttate per attacchi simili”, dice Passeri.

“Questo è spiacevole, data la situazione attuale con telelavoro forzato dove queste tecnologie di accesso remoto giocano un ruolo cruciale nel garantire la continuità aziendale durante il Covid-19. Questi sistemi sono direttamente esposti a Internet, quindi gli attori della minaccia possono scansionarli e successivamente sfruttare qualsiasi vulnerabilità scoperta”.

Rischi del Doxing: la diffusione dei dati privati

Il ransomware a doppia estorsione fornisce ai criminali informatici maggiori opportunità, permettendo loro di estorcere due volte alle vittime. Possono chiedere un primo pagamento per decriptare i file e un secondo per non renderli pubblici.

Questa tecnica, conosciuta anche come doxing, è stata usata da un numero crescente di gruppi ransomware nell’ultimo anno. Le conseguenze del doxing sono più gravi per la vittima, quindi spesso si abbassano alle richieste. Questo significa più soldi nelle tasche dei criminali informatici per finanziare nuovi ceppi di ransomware e sostenere altre attività criminali.

I miglioramenti nel malware e gli incentivi finanziari per gli hacker hanno portato alla crescita degli attacchi ransomware a doppia estorsione. In passato il ransomware criptava i file e gli hacker rubavano i dati, ma era raro fare entrambe le cose.

Ora abbiamo bot che possono scansionare il web alla ricerca di dati non protetti, rubarli, criptarli o cancellarli e lasciare una nota di riscatto per il proprietario, il tutto in un unico attacco automatizzato. L’hacker può poi riscuotere un riscatto per i dati e vendere i dati ad altri criminali, facendo il doppio gioco con il minimo sforzo.

Una tattica aggressiva

Nell’ultimo anno c’è stato un afflusso di attacchi ransomware a doppia estorsione. Gli hacker hanno guadagnato trazione alla fine del 2019 quando dei gruppi di alto profilo come Maze hanno iniziato a sfruttare aggressivamente questa tattica.

In questi casi particolarmente aggressivi, l’hacker estraeva una copia dei dati prima di criptarli. In questo modo l’aggressore non solo impedisce alla vittima di accedere ai suoi dati, ma tiene anche una copia dei dati per sé.

Per rivendicare la responsabilità e fare pressione sulla vittima durante il processo di negoziazione, l’attaccante spesso rilasciava piccole porzioni di dati online. Se le trattative si bloccano o falliscono, l’aggressore pubblica tutti i dati sottratti o li vende a terzi. Questo crea una significativa violazione nei confronti della vittima.

Cosa fare

Per difendersi da questi attacchi, ci sono diversi passi che le aziende dovrebbero fare. Per esempio, mantenere i sistemi aggiornati per garantire che le vulnerabilità conosciute siano risolte. È anche imperativo che le organizzazioni abbiano un approccio di sicurezza a più livelli che includa l’uso di strumenti di prevenzione della perdita di dati. Un esempio è il servizio offerto da SOD Acronis Cyber Protect Cloud. Il sistema può fermare l’estrazione o la cifratura dei dati che dà inizio a questi attacchi di doppia estorsione.

Ma cosa possono fare le organizzazioni se non riescono a mitigare con successo uno di questi attacchi?

Le organizzazioni dovrebbero cercare di includere un’ultima linea di difesa che isoli e fermi immediatamente la crittografia illegittima. Questo mitiga il rischio quando la sicurezza tradizionale basata sulla prevenzione è stata compromessa o bypassata. Anche i processi di backup robusti, comprese le copie off-line (air-gap backup), dovrebbero essere presi in considerazione per rendere più difficile ai criminali criptare o disabilitare gli archivi di dati critici.

Conseguenze

Se un’organizzazione diventa vittima di un attacco ransomware a doppia estorsione, ci sono spesso conseguenze disastrose. I gruppi di criminali sono sempre più sfacciati, anche i nomi distopici come Maze, Netwalker e REvil, sono un indice di questa inclinazione. Il loro orgoglio li porta a mostrare i dati esfiltrati come trofei online e sponsorizzare persino concorsi clandestini di hacking per mostrare il loro malware. In una sorta di cyber show-off.

Per le vittime le conseguenze possono essere devastanti. Travelex, un servizio di cambio valuta, è andato in amministrazione controllata con la perdita di 1.300 posti di lavoro nel Regno Unito a seguito di un attacco ransomware. Durante il colpo, la cyber gang REvil ha chiesto all’azienda di pagare 6 milioni di dollari in 48 ore. L’azienda ha dovuto fare i conti con la minaccia di pubblicazione dei dati della carta di credito, dei numeri di assicurazione nazionale e delle date di nascita dei suoi clienti.

Chiaramente è fondamentale che le aziende facciano tutto il possibile per identificare e fermare questi attacchi prima che causino danni maggiori. Prevenire questi attacchi in modo proattivo è molto meglio che mitigarne gli effetti, con tutti i costi finanziari e i danni alla reputazione che comportano.

La maggior parte degli aggressori ottiene l’accesso attraverso un errore umano. Per questo, insieme a misure tecniche come la gestione interna dell’accesso ai dati e il back-up, l’addestramento del personale e la vigilanza sono elementi chiave nelle difese di un’organizzazione.

Le vittime hanno essenzialmente due scelte, entrambe costose: se si rifiutano di pagare, affrontano una catastrofica violazione di dati con esposizione a dolorose multe normative e richieste civili; se pagano il riscatto, non hanno comunque alcuna garanzia di restituzione dei dati.

Gestire i ransomware a doppia estorsione

Anche se essere colpiti da un ransomware può infliggere un duro colpo a qualsiasi azienda, le compagnie dovrebbero essere prudenti quando viene chiesto loro di pagare un riscatto. Farlo potrebbe comportare rischi ancora maggiori. Non c’è certezza che questi hacker non chiederanno altri soldi senza rilasciare comunque i dati.

È importante per le aziende mettere in sicurezza le loro reti e condurre test di simulazione per mitigare la minaccia del ransomware. Tali attacchi simulati aiuteranno ad evidenziare le vulnerabilità all’interno dell’organizzazione senza il rischio di affrontare seri problemi finanziari e di dover rispondere a domande molto difficili da parte dei clienti.

Implementare forti misure di resilienza è il modo migliore per prevenire il ransomware a doppia estorsione. Il ransomware è spesso un’infezione secondaria. Gli attori delle minacce cercano di sfruttare le vulnerabilità conosciute, in particolare in relazione ai protocolli di accesso remoto e alle applicazioni che sono fondamentali per lavorare da casa.

Critico per mitigare tutto ciò, è assicurarsi che le vulnerabilità vengano patchate in modo tempestivo e che i log dei dati di rete vengano monitorati per rilevare qualsiasi attività insolita o esfiltrazione di dati. C’è quindi una potenziale finestra di opportunità per rimediare a qualsiasi infezione primaria (che precede il ransomware) e quindi impedire che si sviluppi il processo per la richiesta di riscatto.

Educazione

Le organizzazioni devono educare il personale sui rischi del ransomware a doppia estorsione e su come viene eseguito. Anche gli utenti individuali possono essere di grande aiuto essendo consapevoli del potenziale degli allegati non sicuri. Dovrebbero, inoltre, essere prudenti nel cliccare qualsiasi link e-mail ricevuto in qualsiasi comunicazione, in particolare con la recente ricomparsa di Emotet, un malware noto.

Ci sono due strategie di difesa per affrontare il ransomware a doppia estorsione. Innanzi tutto, backup robusti, per assicurarsi di non avere le mani legate se gli hacker ottengono il controllo dei dati. Poi, la crittografia, per assicurarsi che se un aggressore minaccia di esporre i dati, anche questo sia protetto.

Questi approcci dovrebbero poi essere incorporati in una strategia più ampia: un attento monitoraggio della rete che potrebbe permettere di tagliare fuori gli aggressori, e la promozione dell’educazione informatica dei dipendenti a non cadere vittima di attacchi di phishing che spesso sono la causa principale di un incidente ransomware.

La minaccia del ransomware a doppia estorsione è innegabile, con i criminali informatici che prendono attentamente di mira e creano questi attacchi nel tentativo di aumentare le dimensioni dei riscatti.

Spesso le organizzazioni pensano di non avere altra scelta che pagare il riscatto per evitare la fuga di dati sensibili. Ma in realtà si tratta di un gioco di roulette russa e le informazioni rubate possono ancora farsi strada online. Quindi l’attenzione deve concentrarsi sulla prevenzione e sulla mitigazione del rischio.

Tempo di lettura: 4 min

Protezione dati moderna

Come proteggere completamente le aziende – con facilita’

Semplificare è spesso un prezioso mantra di successo. Tuttavia, in un ambiente IT complesso e in continua evoluzione, non è necessariamente l’approccio ottimale per i fornitori di servizi. Nel caso della protezione dei dati, la semplificazione può non solo sembrare improbabile, ma potenzialmente imprudente. Fortunatamente, alcune tecnologie cloud innovative ora rendono semplice alle aziende scalare la propria infrastruttura e difendere tale crescita con efficienti soluzioni di backup e ripristino.

Conosci i tuoi nemici

Conosci i tuoi nemici

L’errore umano è più dannoso che mai e persistono minacce naturali come incendi e inondazioni. Nel frattempo, le minacce informatiche stanno crescendo in numero e complessità. Qualunque sia la causa, se le luci si spengono anche per un’ora, le aziende sono a rischio.

|

43% di ransomware gli attacchi sono rivolti alle PMI (1) |

$8,58 per ora è il costo medio dei tempi di inattività (2)

|

(1) Piccole Medie Imprese (2) Il gruppo Aberdeen

Protezione dati moderna – Punta sulle difese

Protezione dati moderna – Punta sulle difese

Le migliori difese si basano di solito su una strategia di protezione dei dati a più livelli. Innanzitutto, si inizia con approcci standard, come password e crittografia, protezione anti-virus tradizionale e pulizia mobile.

Quindi proteggi tutto, dalle e-mail e dagli endpoint ai server, con una soluzione di backup che protegge attivamente contro il ransomware, quindi anche i backup dei clienti sono sicuri.

Il backup sicuro del cloud fornisce l’ultima linea di difesa proteggendo la linea di fondo dell’azienda. Seguendo la regola 3-2-1 di backup (creando tre copie dei tuoi dati, su due tipi di storage, con uno situato fuori sede) tieni i tuoi file al sicuro ed evita lo scenario peggiore – il fallimento.

Abbraccia l’efficenza

Abbraccia l’efficenza

Con l’emergere del cloud, oggi ci sono ancora più soluzioni disponibili per migliorare la produttività aziendale. Questo significa che hai anche più sistemi e dati da proteggere, non è necessario che sia un problema. Quando si tratta di protezione dei dati, il cloud può semplificare e rafforzare le difese senza compromettere il budget del cliente.

Utilizza una soluzione completa

Utilizza una soluzione completa

Con la giusta soluzione di backup, è facile garantire la protezione completa dei dati, compresa la protezione dei sistemi virtuali e mobili, per cui non è più necessario monitorare e proteggere in modo indipendente i dati su più ambienti. Le soluzioni moderne ti permettono anche di:

1. Supportare più clienti con la gestione centralizzata di backup e ripristino.

2. Sperimentare una flessibilità senza precedenti per scegliere qualsiasi soluzione per qualsiasi esigenza del cliente.

3. Proteggere tutti i dati senza interruzioni e in remoto, in qualsiasi luogo e in qualsiasi ambiente.

4. Essere tranquilli sapendo che l’intera infrastruttura, in più sedi aziendali, rimane al sicuro.

Goditi la gratificazione immediata

Goditi la gratificazione immediata

The cloud can offer a complete defense that scales as your customers’ businesses do. Just add-on cloud-based disaster recovery services and you can have businesses running again instantly. It’s that simple.

Il cloud può offrire una difesa completa scalabile come fanno le aziende dei tuoi clienti. Basta aggiungere servizi di disaster recovery basati su cloud e puoi far ripartire immediatamente le attività. È così semplice.

Protezione dati moderna

Leggi ancora:

Acronis Disaster Recovery Cloud

Acronis Data Cloud 7.7

Tutte le novita’ della versione Acronis Cloud Backup 7.7

♦ Release di Acronis Cloud Backup

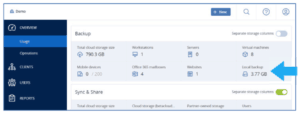

◊ Con il nuovo portale di gestione multi-servizio

♦ Release di Acronis Disaster Recovery Cloud

♦ Acronis Files Cloud integrato in Acronis Cloud Backup

♦ Acronis Cloud Backup con cinque miglioramenti chiave

◊ Acronis Active Protection

◊ Acronis ASign

◊ Supporto VMware vSphere 6.5

◊ Backup cloud-to-cloud delle caselle di posta Microsoft Office 365

◊ Integrazione con Autotask

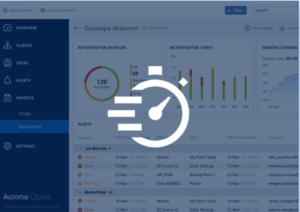

Release di Acronis Data Cloud 7.7

La release di Acronis Data Cloud 7.7 presenta una serie di utili miglioramenti:

♦ Esecuzione rapida e più facile delle operazioni quotidiane.

♦ Migliore visibilità nell’infrastruttura di protezione dei dati utilizzata.

♦ Riduzione delle spese nel tempo e conseguimento di una qualità migliore del servizio.

[btnsx id=”2929″]

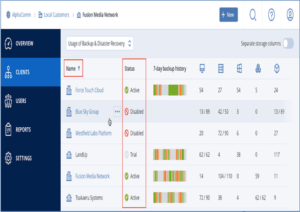

Dashboard delle operazioni di backup

Analisi rapida dello stato dell’infrastruttura di backup. È possibile configurare i widget affinché mostrino

i dati globali (aggregati su tutti i clienti) o i dati per singolo cliente.

Personalizzazione della visualizzazione

È possibile creare una dashboard specifica per le esigenze aggiungendo e personalizzando i seguenti widget:

♦ Attivita’

♦ Avvisi attivi

♦ Riepilogo avvisi

♦ Dispositivi protetti

♦ Attività quotidiane

♦ Avvisi

Conversione dei tenant da “partner” a “cartella”

Alcuni partner erano soliti creare tenant “partner” per raggruppare i clienti. Poiché nella nuova dashboard è possibile visualizzare esclusivamente le informazioni relative ai propri clienti diretti, abbiamo aggiunto la capacità di convertire i tenant “partner” in tenant “cartella” per poter visualizzare le statistiche per tutti i clienti in un unico dashboard.

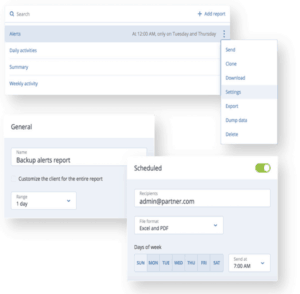

Report di backup personalizzabili

È possibile creare report aggiungendo e personalizzando widget che mostrano dati di

tutti i clienti o di singoli clienti, oppure usare semplicemente un modello di report preconfigurato.

Invia e ricevi report tramite email

È possibile inviare i report a un elenco di destinatari una volta o tramite una pianificazione.

Invio di report a chiunque

Per ricevere dei report, non è necessario che il destinatario possieda i diritti di amministratore. È sufficiente aggiungere un indirizzo e-mail nel campo “destinatario”.

Scarica o invia report in più formati

È possibile salvare i report nel formato desiderato:

♦ XLS

♦ CSV

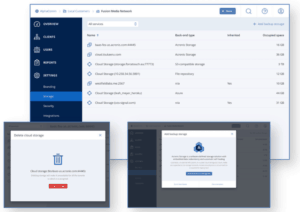

Riprogettazione della scheda “Storage”

Semplice eliminazione dello storage

I partner che hanno registrato la propria istanza di storage possono ora eliminarla con il portale di gestione senza dover contattare il supporto della Secure Online Desktop.

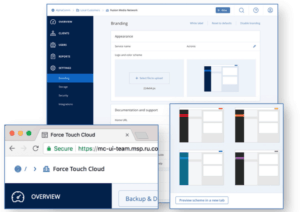

Impostazioni di branding migliorate

La pagina del branding è stata riprogettata per accelerare e facilitare la personalizzazione.

Anteprima delle modifiche al branding

Grazie all’anteprima dello stile in una nuova scheda è possibile visualizzare ciò che verrà visto dal cliente.

Personalizzazione del titolo della pagina

Ora il titolo della pagina della console di servizio coincide con il “Nome servizio” definito nelle impostazioni del branding.

Il cliente in primo piano

La nuova favicon “neutrale” sostituisce il logo Acronis in modo che il brand del cliente sia frontale e centrale.

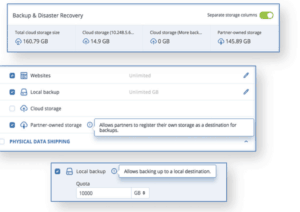

Controlli di utilizzo storage

Analisi dettagliata dell’utilizzo dello storage

La nuova impostazione presente nelle schede Overview (Panoramica) e Clients (Clienti) consente di avere una vista dettagliata di tutti gli usi dello storage.

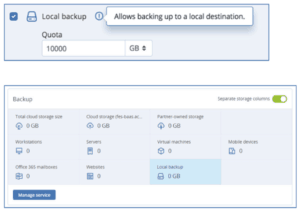

Rilevamento e controllo dell’utilizzo del backup locale

È possibile rilevare e regolare l’utilizzo delle destinazioni del backup locale mediante l’opzione aggiornata “Local backup” (Backup locale).

Miglioramenti UX della scheda “Clients” (Client)

Visualizzazione facile dello stato tenant

È possibile visualizzare rapidamente se un tenant è attivo, disabilitato o in modalità di prova.

Drill-down spontaneo alla ricerca dei dettagli

È possibile estrarre informazioni mediante un approccio più intuitivo. Per scorrere fino al tenant è sufficiente fare clic sul nome del cliente.

Azioni intuitive

Un nuovo menu a discesa consente di spostare, eliminare o eseguire un’altra azione in modo intuitivo relativamente ai tenant.

Altri miglioramenti UX

Il nuovo menu a discesa consente di navigare rapidamente tra tenant di livelli diversi.

Ricezione più facile delle notifiche

Il riprogettato pannello delle notifiche ora visualizza più sistemi di notifica.

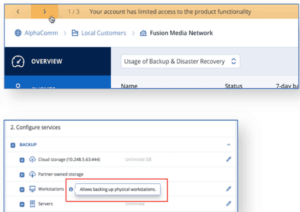

Miglioramento delle informazioni sulle configurazioni di servizio

Nell’interfaccia di configurazione dei servizi abbiamo aggiunto alcune descrizioni che facilitano la comprensione delle finalità del servizio offerto.

Integrazione con AppDirect

Grazie alla nuova integrazione, i fornitori di servizi di telecomunicazioni, VAR

e MSP nel mondo sono in grado di vendere i servizi Acronis Data Cloud tramite la rinomata piattaforma commerciale cloud di AppDirect, comprendente un mercato di servizi white-label, la fatturazione per iscrizione e servizi di gestione rivenditori.

Nuovo elemento nell’offerta di backup locale

♦ Abilitare o disabilitare l’opzione di storage locale per i backup (locale, in rete e cartelle) per clienti e sub-partner.

♦ Farsi un’idea dell’utilizzo dello storage di backup locale attraverso la console di gestione Acronis Data Cloud o mediante comuni report sull’utilizzo.

♦ Ottenere un guadagno maggiore attraverso il rilevamento dell’utilizzo del backup locale e iniziare a metterlo in conto.

Backup locale – Report sull’utilizzo

1. La console di gestione Acronis Data 2. Comuni report sull’utilizzo Cloud (schede “Clients” (Client)

e “Usage” (Utilizzo)

Backup locale – Calcolo dell’utilizzo

♦ Il backup locale mostra le dimensioni dei backup archiviati nella sede del cliente.

♦ Sono comprese le seguenti destinazioni di backup:

◊ Cartelle locali

◊ Cartelle di rete

◊ Cartelle NFS

◊ Secure Zone

♦ Le seguenti operazioni consentono di aggiornare l’utilizzo del backup locale:

◊ Backup manuale e programmato

◊ Replica del backup

◊ Conservazione del backup

◊ Eliminazione di una sezione

◊ Eliminazione di un archivio

◊ Eliminazione di un deposito (destinazione del backup)

♦ L’eliminazione manuale dei file in un file system non comporta l’aggiornamento dell’utilizzo del backup locale.

Backup locale – Quote

♦ I partner possono limitare la quantità di storage del backup locale per i clienti e partner mediante l’impostazione di quote moderate.

♦ Il backup locale supporta esclusivamente quote moderate. Se si supera questo valore, l’amministratore del gruppo e gli amministratori del gruppo principale riceveranno una notifica via e-mail.

♦ I partner possono disattivare completamente l’opzione di backup locale per i clienti o partner.