Estimated reading time: 6 minuti

I continui progressi in ambito di automazione della sicurezza informatica hanno permesso agli analisti di potersi dedicarsi maggiormente all’analisi delle minacce più importanti. Questo evitando di sprecare energie eseguendo operazioni ripetitive.

Anche se questi progressi tecnologici portano benefici in termini di tempo, è fondamentale avere il controllo completo su tutti i processi integrati dai sistemi automatizzati. Proprio per questo è importante utilizzare strumenti che semplificano il compito, come ad esempio un SOAR.

SOAR è l’acronimo di Security Orchestration, Automation and Response e descrive l’insieme delle funzionalità impiegate per proteggere i sistemi informatici dalle minacce.

Le funzioni di automazione della sicurezza informatica consentono di alleggerire il carico di lavoro delle organizzazioni, automatizzando i comportamenti consueti di basso valore. Il grado di automazione dev’essere regolato adeguatamente e i team di sicurezza devono stabilire quali azioni debbano includere l’interazione umana, che rappresenta l’aspetto fondamentale nei processi di analisi.

I vantaggi che comporta l’impiego di un SOAR sono sostanzialmente due: riduzione del tempo di risposta agli incidenti informatici e miglioramento dell’efficienza del SOC.

SOAR: progetti di automazione per la sicurezza informatica

È necessario effettuare alcune analisi preliminari prima di poter avviare un progetto di automazione di sicurezza SOAR.

Fase 1: Identificazione delle Procedure Standard Operative (SOPs) da attivare in risposta delle minacce

Prima di avviare un progetto di automazione, è opportuno effettuare delle analisi delle Procedure Standard presenti in azienda, ovvero dei processi di risposta e di investigazione degli incidenti che si vuole automatizzare. È importante identificare quali casi d’uso si vogliono implementare e migliorare prima di passare al passaggio successivo.

Fase 2: Analisi degli strumenti da orchestrare all’interno dei processi

Questa seconda fase consiste nell’analisi degli strumenti che bisogna orchestrare all’interno dei processi per poter effettuare indagini ed eseguire azioni correttive.

Fase 3: Verifica e creazione di connettori API

La terza fase consiste nel verificare che tutti i connettori API per effettuare le singole azioni identificate al punto due siano disponibili o sviluppabili.

Fase 4: Creazione dei connettori API mancanti

Alcune soluzioni SOAR presenti sul mercato sono molto chiuse e per poter effettuare qualche modifica è necessario rivolgersi al produttore. La flessibilità dev’essere una caratteristica chiave di un SOAR, così come la possibilità di poter scrivere e modificare in autonomia i connettori.

Fase 5: Miglioramento dei processi utilizzando workflow grafici

Con la logica dei playbook è possibile creare workflow grafici, in modo da avere sotto controllo tutti quei processi che devono essere eseguiti da un SOAR nell’automazione della sicurezza informatica.

Fase 6: Automazione progressiva

È importante decidere come dev’essere eseguita ogni singola azione dei processi. Qui sotto elenchiamo tre tipologie di azioni:

– Totalmente automatiche: tutte quelle azioni eseguite direttamente dal SOAR senza l’ausilio dell’intervento umano.

– Semi automatiche: le azioni che necessitano un’attivazione da parte di un analista.

– Manuali: tutti i task che un analista deve svolgere manualmente, utilizzando altre tecnologie.

Automazione sicurezza informatica e orchestrazione: le differenze

Quando parliamo di orchestrazione, ci riferiamo alla possibilità di poter gestire tutti gli strumenti di cui gli analisti hanno bisogno, permettendo loro di replicare i processi di risposta alle minacce e di ottenere tutte le informazioni di cui hanno bisogno per poter prendere le giuste decisioni.

Un’automazione della sicurezza informatica, invece, permette di accelerare l’implementazione dei processi, dato che l’operatore interviene solo quando bisogna prendere delle decisioni gestionali.

Automazione della sicurezza informatica in un SOAR

Il SOAR è uno strumento che permette alle organizzazioni di poter replicare i propri processi operativi di sicurezza in un flusso di lavoro che consenta di orchestrare diverse tecnologie esistenti col fine di identificare, tracciare e rispondere agli incidenti informatici in maniera efficace e tempestiva. Gli analisti, in genere, hanno un’infinità di compiti da svolgere e l’automazione dei compiti e dei processi svolge un ruolo fondamentale, permettendo loro di concentrarsi sulle minacce più importanti.

Il SOAR non sostituisce l’intervento umano ma aiuta a velocizzare in modo significativo le attività degli analisti, essendo uno strumento che permette di far dialogare tra loro più tecnologie in un’unica piattaforma.

Quali sono i processi di sicurezza informatica che possono essere automatizzati

Il SOAR è progettato per gestire gli incidenti di sicurezza in un ambiente IT, in considerazione all’enorme quantità di strumenti adottati per rispondere alle minacce. Negli ultimi anni, il numero di reati informatici è salito vertiginosamente. Sono sempre più comuni i tentativi di phishing, smishing, doxing, ransomware e altre tipologie di intrusione più sofisticate.

Un numero maggiore di attacchi comporta un incremento dei processi, e conseguenzialmente anche degli strumenti e delle risorse umane impiegate per eseguire tutte le operazioni necessarie per garantire una corretta protezione di un sistema IT. Grazie al SOAR, gli analisti hanno la possibilità di ricevere notifiche e task fondamentali, permettendo loro di verificare tutte le informazioni raccolte e attivare le contromisure di contenimento.

Il SOAR non solo gestisce gli incidenti di sicurezza informatica, ma è utile anche a svolgere tutte quelle operazioni ripetitive.

Aumentare la velocità di risposta agli incidenti

Il SOAR permette di far seguire le Procedure Operative Standard (SOP), assegnando task e aumentando la collaborazione tra macchine e il team di sicurezza. L’esecuzione di procedure all’interno delle SOP può richiedere molto tempo come, ad esempio, tutte quelle attività ripetitive come l’analisi degli alert e la generazione reportistica.

Per i team di sicurezza, è inaccettabile sprecare energie dietro tutte queste procedure. Un SOAR aiuta ad automatizzare tutte quelle attività ripetitive che presentano minori rischi, consentendo agli analisti di lavorare in modo coordinato.

Una volta individuata e analizzata una minaccia, assegna il task agli operatori e, grazie all’automatizzazione dei compiti ripetitivi, gli analisti ottengono tempestivamente tutte le informazioni necessarie da utilizzare nei processi decisionali in modo da contenere la minaccia.

Il SOAR analizza automaticamente gli alert, documentandone le caratteristiche e classificando la loro natura. I dati collezionati vengono trasmessi agli analisti che, non avendo più la necessità di dover accedere a tanti diversi strumenti, possono focalizzare la loro attenzione sulle minacce reali in modo da sfruttare le loro competenze nelle attività che necessitano dell’analisi da parte dell’uomo e nelle attività di lateral movment.

Senza SOAR, la fase di analisi e le risposte a tutti gli alert vengono eseguite manualmente dagli analisti, con gran dispendio di tempo ed energie, aumentando significativamente il tempo di risposta ad un incidente informatico.

SOAR:soluzione per tutte le aziende

Inizialmente il SOAR era principalmente adottato dalle grandi organizzazioni e aziende che avevano creato ambienti SOC interni con molteplici dipendenti.

Un SOAR ben progettato e implementato è in grado di essere scalato sia verticalmente che orizzontalmente. Considerando che anche le piccole e medie aziende hanno bisogno di un SOAR, è possibile adottare un modello scalabile che offre alle organizzazioni più piccole gli stessi vantaggi che offrono alle organizzazioni più grandi.

Conclusioni

Abbiamo visto cos’è un SOAR e il suo impiego come strumento di automazione della sicurezza informatica, utilizzato per alleviare il carico di lavoro degli analisti, automatizzando un’ampia gamma di attività ripetitive.

A differenza di molte altre aziende, la nostra soluzione SOCaaS include anche la possibilità, per il cliente, di utilizzare il SOAR. Se desideri saperne di più, non esitare a contattarci, siamo pronti a rispondere a tutte le tue domande.

Useful links:

Estimated reading time: 6 minuti

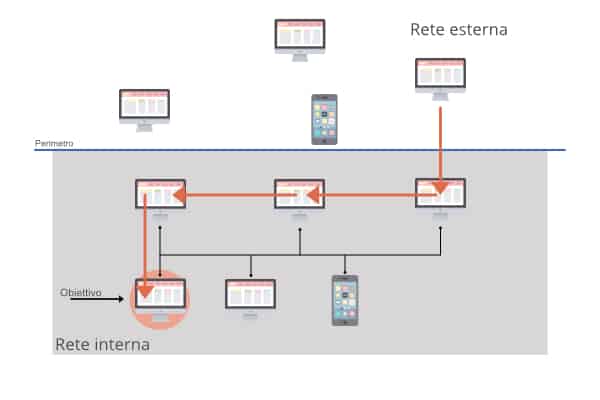

Quando si parla di sicurezza informatica e ci si trova dalla parte degli attaccati, ci si limita spesso a pensare in termini di difesa, protezione e contenimento delle minacce. Tuttavia, l’approccio che si rivela migliore è quello in cui ci si mette nei panni degli attaccanti e si considera la propria infrastruttura come il bersaglio delle proprie azioni. Solo così è possibile affrontare il discorso in modo olistico e non da un unico punto di vista. Per eseguire questo cambio di mentalità, ci si riferisce ai vari attori della scena come a dei team: red team, blue team e purple team. Oggi facciamo un po’ di chiarezza sulle differenze tra le squadre di hacker coinvolte nell’azione.

Definizione dei Team e il loro scopo

I Red Team sono entità interne o esterne dedicate a testare l’efficacia di un programma di sicurezza emulando gli strumenti e le tecniche di probabili attaccanti nel modo più realistico possibile. La pratica è simile, ma non identica al Penetration Testing, e comporta il perseguimento di uno o più obiettivi, solitamente eseguiti come una campagna.

I Blue Team si riferiscono alla squadra di sicurezza interna che difende sia dagli attaccanti reali che dai Red Team. I Blue Team devono essere distinti dai team di sicurezza standard nella maggior parte delle organizzazioni, poiché la maggior parte dei team operativi di sicurezza non hanno una mentalità di vigilanza costante contro gli attacchi, che è la missione e la prospettiva di un vero Blue Team.

I migliori membri del Blue Team sono quelli che possono impiegare tecniche di empatia avversaria, cioè pensare profondamente come il nemico. Questa mentalità di solito viene dettata più che altro dall’esperienza di attacco.

I Purple Team esistono per garantire e massimizzare l’efficacia degli altri due team. Lo fanno integrando le tattiche difensive e i controlli del Blue Team con le minacce e le vulnerabilità trovate dal Red Team in un unica azione che massimizza entrambi. Idealmente, il Purple Team non dovrebbe essere una squadra, ma piuttosto una dinamica permanente tra Red e Blue.

Per approfondire in modo ulteriore i punti di vista, analizziamo meglio i team.

Red Team

I Red Team sono spesso confusi con i Penetration Tester, ma, nonostante abbiano un’enorme sovrapposizione di competenze e funzioni, non sono la stessa cosa. Hanno una serie di attributi che li separano da altri team di sicurezza offensiva. I più importanti tra questi sono:

1. Emulazione delle TTP (tecniche, tattiche e procedure) utilizzate dagli avversari. Utilizzano strumenti simili ai malintenzionati: exploit, metodologie di pivot e obiettivi tipici di un black hat hacker.

2. Test basati su campagne che si protraggono per un periodo di tempo esteso, ad esempio, più settimane o mesi di emulazione dello stesso attaccante.

Si parla di Penetration Test se un team di sicurezza utilizza strumenti standard, esegue i test solo per una o due settimane e cerca di raggiungere un insieme standard di obiettivi. Per esempio irrompere sulla rete interna, rubare dati oppure ottenere l’amministrazione del dominio. Una campagna di Red Team utilizza un set personalizzato di TTP e obiettivi per un periodo di tempo prolungato.

Naturalmente, è possibile creare una campagna Red Team che utilizza le migliori TTP conosciute, una combinazione di strumenti di pentesting continuativo, tecniche ed obiettivi, e di eseguirla come una campagna.

Blue Team

L’obiettivo qui non è la protezione degli ingressi, ma piuttosto l’incoraggiamento della curiosità e una mentalità proattiva. I Blue Team sono i difensori proattivi di un’azienda dal punto di vista della sicurezza informatica.

Ci sono un certo numero di compiti orientati alla difesa che non sono considerati degni del Blue Team. Ad esempio, un analista SOC di livello 1 che non ha alcuna formazione o interesse nelle tecniche offensive, nessuna curiosità per l’interfaccia che sta guardando, e nessuna creatività nel seguire qualsiasi potenziale allarme, difficilmente sarà un valido membro di un Blue Team.

Tutti i Blue Team sono difensori, ma non tutti i difensori fanno parte di un Blue Team.

Ciò che costituisce un membro Blue Team e lo differenzia dall’occuparsi della difesa è la mentalità. Ecco come fare la distinzione: I Blue Team hanno e usano:

1. Una mentalità proattiva e non reattiva

2. Profonda curiosità riguardo alle cose che sono fuori dall’ordinario

3. Miglioramento continuo nel rilevamento e nella risposta

Non si tratta di sapere se qualcuno è un analista SOC autodidatta di livello 1 o un ex membro di un Red Team. Si tratta di curiosità e desiderio di migliorare costantemente.

Purple Team

Il Purple Team è più che altro un mindeset cooperativo tra attaccanti e difensori che lavorano dalla stessa parte. Come tale, dovrebbe essere pensato come una funzione piuttosto che come un team separato.

Il vero scopo di un Red Team è quello di trovare modi per migliorare il Blue Team, quindi i Purple Team non dovrebbero essere necessari in organizzazioni dove l’interazione Red Team / Blue Team è sana e funziona correttamente.

I migliori usi del termine Purple Team sono quelli in cui un gruppo non familiare con tecniche offensive vuole imparare come ragionano gli attaccanti. Potrebbe essere un gruppo di risposta agli incidenti, un gruppo di rilevamento, un gruppo di sviluppatori, qualsiasi cosa. Se i buoni stanno cercando di imparare dagli hacker white hat, questo può essere considerato un esercizio di Purple Team.

Conclusioni

Mentre i Red e Blue Team hanno lo stesso obiettivo di migliorare la sicurezza di un’organizzazione, troppo spesso non sono disposti a condividere i loro “segreti”. Gli attaccanti a volte non rivelano i metodi utilizzati per infiltrarsi nei sistemi, mentre i team di difesa non dicono come gli attacchi siano stati rilevati e bloccati.

Tuttavia, la condivisione di questi “segreti” è fondamentale per rafforzare la posizione di sicurezza dell’azienda. Il valore dei team rossi e blu è nullo se non condividono i loro dati di ricerca e segnalazione. È qui che entra in gioco il Purple Team.

I membri del Purple Team fanno in modo che i loro compagni di squadra Red e Blue lavorino insieme e condividano gli approfondimenti sulle loro risorse, i rapporti e le conoscenze. Per fare ciò, ci si dovrebbe concentrare sulla promozione della comunicazione e della collaborazione tra i membri dei due team principali.

Come usare queste mentalità in azienda

Quando si delocalizza la sicurezza aziendale con un SOCaaS e l’esecuzione di Vulnerability Assessment e Penetration Test, i vari team sono del tutto esterni. I servizi che offre SOD si basano sulle best practice per quello che riguarda il lavoro dei Red e Blue Team, generando una mentalità da Purple Team.

Con noi la sicurezza della tua azienda è in buone mani. I nostri ingegneri hanno esperienza e sono abituati a collaborare per raggiungere il massimo del risultato.

Contattaci per saperne di più su come i nostri servizi possono venire in aiuto nella difesa aziendale, saremo lieti di rispondere ad ogni domanda.

Useful links:

Estimated reading time: 6 minuti

Proprio come qualsiasi altro campo IT, il mercato della cybersecurity è guidato dall’hype. Attualmente si fa hype verso l’XDR, ossia eXtended Detection and Response.

XDR è la novità per quello che concerne il rilevamento e alla risposta alle minacce, un elemento chiave della difesa dell’infrastruttura e dei dati di un’azienda.

Cos’è esattamente l’XDR?

XDR è un’alternativa ai tradizionali approcci reattivi che forniscono solo una layer visibility sugli attacchi. Mi riferisco a procedure come il rilevamento e la risposta degli endpoint (EDR), l’analisi del traffico di rete (NTA) e i SIEM, di cui abbiamo parlato in molti altri articoli.

La layer visibility implica che si adottino diversi servizi, stratificati (layer), che tengono sotto controllo ciascuno una specifica entità nell’infrastruttura. Questo può essere problematico. Infatti, bisogna assicurarsi che i livelli non finiscano isolati, rendendo difficile, o quasi impossibile gestire e visualizzare i dati. La layer visibility fornisce informazioni importanti, ma può anche portare a problemi, tra cui:

Collezionare troppi avvisi incompleti e senza contesto. L’EDR rileva solo il 26% dei vettori iniziali di attacco e a causa dell’elevato volume di avvisi di sicurezza, il 54% dei professionisti della sicurezza ignora gli avvisi che dovrebbero essere indagati.

Indagini complesse e dispendiose in termini di tempo che richiedono competenze specialistiche. Con l’EDR, il tempo medio per identificare una violazione è aumentato a 197 giorni, e il tempo medio per contenere una violazione è aumentato a 69 giorni.

Strumenti incentrati sulla tecnologia piuttosto che sull’utente o sul business. L’EDR si concentra sulle lacune tecnologiche piuttosto che sulle esigenze operative degli utenti e delle aziende. Con più di 40 strumenti utilizzati in un Security Operations Center (SOC) medio, il 23% dei team di sicurezza passa il tempo a mantenere e gestire gli strumenti di sicurezza piuttosto che eseguire indagini. (Fonte)

Per i team di sicurezza già sovraccarichi, il risultato può essere un flusso infinito di eventi, troppi strumenti e informazioni da alternare, tempi più lunghi per il rilevamento e spese per la sicurezza che superano il budget e non sono nemmeno pienamente efficaci.

La novità nell’eXtended Detection Response

XDR implementa un approccio proattivo al rilevamento delle minacce e alla risposta. Offre visibilità sui dati attraverso le reti, i cloud e gli endpoint, mentre applica l’analisi e l’automazione per affrontare le minacce sempre più sofisticate di oggi. I vantaggi dell’approccio XDR per i team di sicurezza sono molteplici:

Identificare le minacce nascoste, furtive e sofisticate in modo proattivo e rapido.

Tracciare le minacce attraverso qualsiasi fonte o posizione all’interno dell’organizzazione.

Aumentare la produttività delle persone che operano con la tecnologia.

Ottenere di più dai loro investimenti in sicurezza.

Concludere le indagini in modo più efficiente.

Dal punto di vista del business, XDR permette alle compagnie di individuare i cyber threat e fermare gli attacchi, oltre a semplificare e rafforzare i processi di sicurezza. Di conseguenza, consente alle aziende di servire meglio gli utenti e accelerare le iniziative di trasformazione digitale. Quando utenti, dati e applicazioni sono protetti, le aziende possono concentrarsi sulle priorità strategiche.

Perché considerarlo per la propria azienda

I due motivi principali per cui è vantaggioso questo tipo di approccio sono: gli endpoint non hanno visibilità sulle minacce in luoghi come i servizi cloud, inoltre, potrebbe non essere possibile mettere un software agent su tutti gli endpoint dell’azienda.

Ma ci sono anche altre motivazioni da considerare. L’aggiunta di altre fonti di dati può fornire maggiore contesto nei risultati dell’EDR, migliorando il triage e l’indagine degli avvisi. I provider si stanno movimentando non solo per fornire maggiori dati meglio organizzati, ma anche consegnando piattaforme di analisi per alleggerire il carico analitico sugli operatori. Questo si traduce in facilità d’uso e costi operativi ridotti.

L’XDR può sembrare molto attraente come prodotto: Integrazione stretta delle parti, contenuto altamente sintonizzato (poiché il fornitore ha il controllo totale sugli eventi dalle fonti di dati), uso di analitiche e automazione della risposta.

A cosa prestare attenzione prima dell’adozione

Alcuni provider stanno posizionando il loro XDR come la soluzione definitiva al rilevamento delle minacce. Tuttavia, molti fornitori non sono in grado di offrire tutti gli strumenti necessari per ottenere il vantaggio venduto. Alcuni provider offrono nel pacchetto il monitoring di endpoint e cloud, altri di endpoint e rete, ma se si esaminano le esigenze complete della maggior parte delle organizzazioni, ci sono spesso dettagli mancanti nell’immagine complessiva.

Se poi, una volta che l’azienda si impegna con un provider e nota una mancanza in uno dei settori monitorati, quali sono le possibili soluzioni? Si genera una situazione di vendor lock-in da cui svincolarsi significa recidere un contratto per poi aprirne un altro, con tutti i costi che ne conseguono.

L’XDR come un approccio, non come prodotto

Prima di sottoscrivere un contratto con un provider che vende un soluzione come definitiva, è sempre bene soppesare in modo analitico i vantaggi e le implicazioni.

L’integrazione stretta e bidirezionale di più capacità di rilevamento e risposta alle minacce è la prima caratteristica distintiva. Ma non è necessario acquistare due componenti tecnologici dallo stesso fornitore per ottenere una buona integrazione. Infatti, molti prodotti hanno la capacità di integrarsi con alcune soluzioni di altri fornitori come uno dei loro principali punti di forza.

L’approccio XDR deve fornire una piattaforma che consente la necessaria raccolta e conservazione dei dati, ma anche forti capacità di analisi, di orchestrare e automatizzare le azioni di risposta fornite dalle altre parti della soluzione. Un Next Generation SIEM cloud based è una soluzione perfetta.

Come muoversi dunque?

L’interesse per i prodotti XDR è un chiaro segnale che l’eccessiva frammentazione stava portando un’eccessiva complessità. Un po’ di consolidamento è un bene, ma deve essere fatto proteggendo la flessibilità e la capacità di seguire le soluzioni migliori.

Secondo noi, un SOCaaS è una soluzione ottimale. Fornisce un SIEM di nuova generazione, con forti capacità di analisi. Inoltre, integra anche un’intelligenza artificiale che aiuta nel riconoscere in tempo le minacce tramite l’analisi del comportamento. Un SOCaaS è il futuro delle piattaforme operative di sicurezza.

Per sapere con i nostri servizi possono aiutarti a proteggere i dati della tua azienda e dei tuoi clienti, contattaci, risponderemo volentieri a ogni tuo dubbio.

Useful links:

Estimated reading time: 6 minuti

I dati di threat intelligence forniscono alle aziende approfondimenti rilevanti e tempestivi necessari per comprendere, prevedere, rilevare e rispondere alle minacce alla sicurezza informatica. Le soluzioni di intelligence sulle minacce raccolgono, filtrano e analizzano grandi volumi di dati grezzi relativi a fonti esistenti o emergenti di minacce. Il risultato sono feed di threat intelligence e rapporti di gestione. I data scientist e i team di sicurezza utilizzano questi feed e report per sviluppare un programma con risposte mirate agli incidenti per attacchi specifici.

Tutti, dalla prevenzione delle frodi alle operazioni di sicurezza all’analisi dei rischi, traggono vantaggio dalla threat intelligence. Il software di intelligence sulle minacce fornisce visualizzazioni interattive e in tempo reale dei dati relativi alle minacce e alle vulnerabilità.

Il vantaggio offerto agli analisti ed esperti di sicurezza è evidente e serve a identificare facilmente e rapidamente i modelli degli attori delle minacce. Comprendere la fonte e l’obiettivo degli attacchi aiuta i capi d’azienda a mettere in atto difese efficaci per mitigare i rischi e proteggersi dalle attività che potrebbero avere un impatto negativo sull’azienda.

La cyber threat intelligence può essere classificata come strategica, tattica oppure operativa. Quella Strategica riguarda le capacità e gli intenti generali degli attacchi informatici. Di conseguenza anche lo sviluppo di strategie informate associate alla lotta contro le minacce a lungo termine. Quella Tattica riguarda le tecniche e le procedure che gli aggressori potrebbero utilizzare nelle operazioni quotidiane. Infine, la threat intelligence Operativa, fornisce informazioni altamente tecniche a livello forense riguardanti una specifica campagna di attacco.

Il ciclo della threat intelligence

Le soluzioni di intelligence sulle minacce raccolgono dati grezzi sugli attori e le minacce da varie fonti. Questi dati vengono poi analizzati e filtrati per produrre feed e rapporti di gestione che contengono informazioni che possono essere utilizzate in soluzioni automatizzate di controllo della sicurezza. Lo scopo principale di questo tipo di sicurezza è quello di mantenere le organizzazioni informate sui rischi delle minacce persistenti avanzate, delle minacce zero-day e degli exploit, e su come proteggersi da esse.

Il ciclo di intelligence delle minacce informatiche consiste nelle seguenti fasi.

Pianificazione: I requisiti dei dati devono essere prima definiti.

Raccolta: Si raccolgono grandi quantità di dati grezzi da fonti interne ed esterne di threat intelligence.

Elaborazione: I dati grezzi sono filtrati, categorizzati e organizzati.

Analisi: Questo processo trasforma i dati grezzi in flussi di informazioni sulle minacce con l’uso di tecniche analitiche strutturate in tempo reale e aiuta gli analisti a individuare gli indicatori di compromissione (IOC).

Diffusione: I risultati dell’analisi vengono immediatamente condivisi con i professionisti della sicurezza informatica e gli analisti di threat intelligence.

Feedback: Se tutte le domande trovano risposta, il ciclo si conclude. Se ci sono nuovi requisiti, il ciclo ricomincia dalla fase di pianificazione.

Indicatori comuni di compromissione

Le aziende sono sempre più sotto pressione per gestire le vulnerabilità della sicurezza e il panorama delle minacce è in continua evoluzione. I feed di threat intelligence possono aiutare in questo processo identificando gli indicatori comuni di compromissione (IOC). Non solo, possono anche raccomandare i passi necessari per prevenire attacchi e infezioni. Alcuni degli indicatori di compromissione più comuni includono:

Indirizzi IP, URL e nomi di dominio: Un esempio potrebbe essere un malware che prende di mira un host interno che sta comunicando con un noto attore di minacce.

Indirizzi e-mail, oggetto delle e-mail, link e allegati: Un esempio potrebbe essere un tentativo di phishing che si basa su un utente ignaro che clicca su un link o un allegato e avvia un comando dannoso.

Chiavi di registro, nomi di file e hash di file e DLL: Un esempio potrebbe essere un attacco da un host esterno che è già stato segnalato per un comportamento nefasto o che è già infetto.

Quali strumenti per la threat intelligence

Il crescente aumento del malware e delle minacce informatiche ha portato a un’abbondanza di strumenti di threat intelligence che forniscono preziose informazioni per proteggere le aziende.

Questi strumenti si presentano sotto forma di piattaforme sia open source che proprietarie. Queste forniscono una serie di capacità di difesa contro le minacce informatiche, come l’analisi automatizzata dei rischi, la raccolta di dati privati, strumenti di ricerca rapida di threat intelligence, la segnalazione e condivisione di queste informazioni tra più utenti, avvisi curati, analisi dei rischi di vulnerabilità, monitoraggio del dark web, mitigazione automatizzata dei rischi, threat hunting e molto altro.

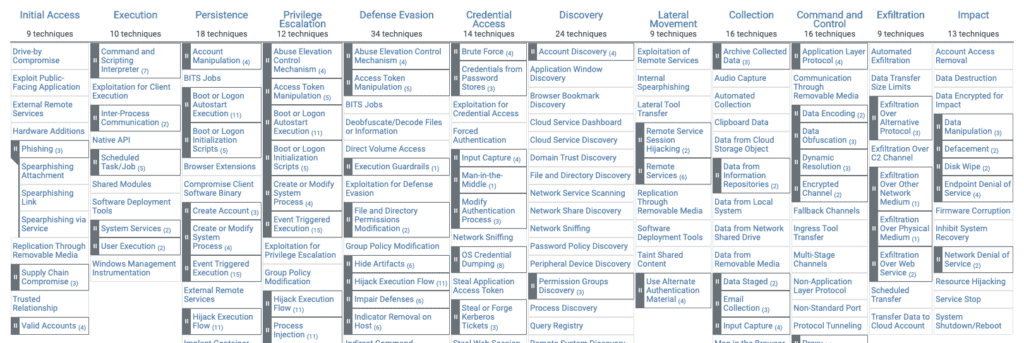

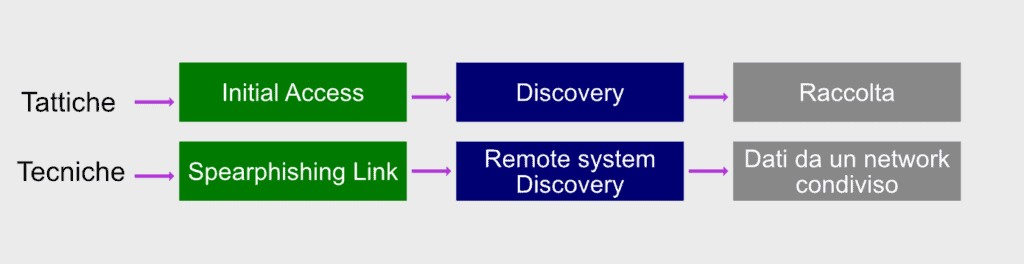

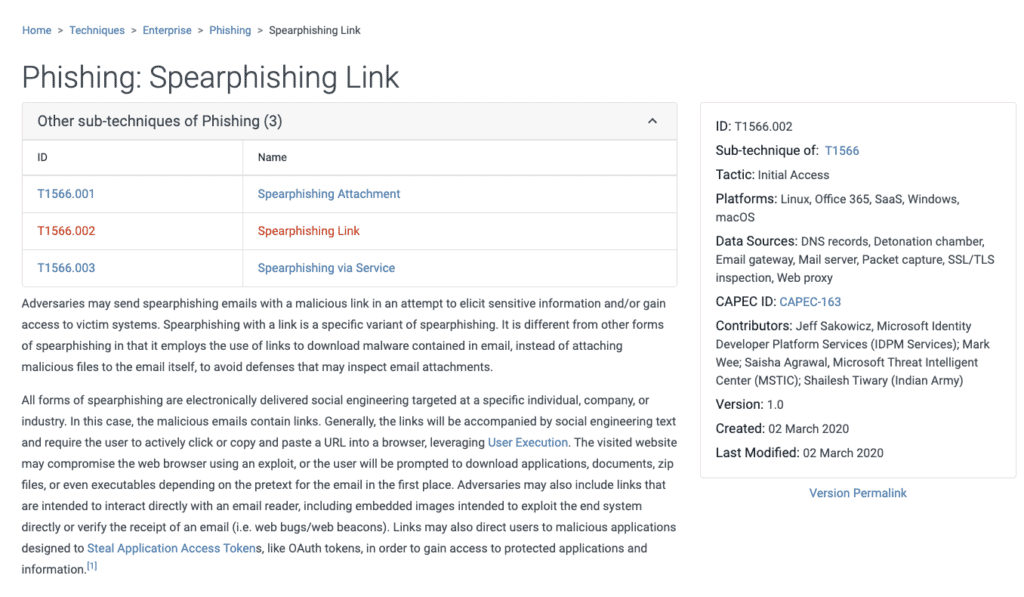

Abbiamo parlato di uno di questi strumenti in un altro articolo: il Mitre Att&ck. Questo è uno strumento molto utile per conoscere i comportamenti e le tecniche di attacco hacker. Questo grazie alle informazioni raccolte dalla threat intelligence e la conseguente condivisione. Un framework come questo è molto efficiente per creare meccanismi difensivi che consentono di mettere in sicurezza le infrastrutture aziendali.

Intelligenza artificiale e informazioni sulle minacce

Come abbiamo visto prima, la raccolta di informazioni da varie fonti non è altro che una delle fasi. Queste devono poi venire analizzate e successivamente elaborate in protocolli di controllo, per essere davvero utili per la sicurezza.

Per questo tipo di lavori di analisi, definizione di comportamenti baseline e controllo dei dati ci si affida sempre di più all’intelligenza artificiale e al deep learning. Un Next Generation SIEM, affiancato a una soluzione UEBA sono perfetti per questo tipo di protezione.

Il controllo del comportamento delle entità all’interno del perimetro effettuato dal UEBA è in grado di identificare ogni comportamento sospetto, in base alle informazioni raccolte e analizzate dal SIEM.

Conclusioni

Gli strumenti di difesa che abbiamo nominato sono il valore primario di un piano di sicurezza aziendale. Adottare soluzioni specifiche, implementare la threat intelligence e quindi una ricerca attiva degli indicatori di minacce, offre una posizione di vantaggio strategica. L’azienda può operare un passo avanti ai criminali, i quali possono far leva solo sull’effetto sorpresa contro le loro vittime. Proprio per questa situazione generale, ogni azienda dovrebbe essere nelle condizioni di non farsi cogliere alla sprovvista. Implementare soluzioni proattive è ormai necessario.

La threat intelligence è quindi un’arma da difesa dietro la quale mettere al riparo le risorse più importanti per poter lavorare in tranquillità.

Se vuoi sapere come possiamo aiutarti con i nostri servizi dedicati alla sicurezza, non esitare a contattarci, saremo lieti di rispondere a ogni domanda.

Useful links:

Cyber Threat Intelligence (CTI) – maggiore efficacia per la sicurezza IT

Progetti di Secure Online Desktop

Cos’è la Cyber Security? Definizione e proposte

Prevenire il shoulder surfing e il furto di credenziali aziendali

Estimated reading time: 5 minuti

Ogni giorno continuano a emergere nuove minacce alla sicurezza informatica e gli hacker sviluppano nuove tecniche d’intrusione per poter accedere a dati sensibili e violare sistemi IT. Per questo è necessario collaborare con degli esperti di alto livello che tengano traccia dei nuovi sviluppi in ambito della sicurezza IT. Con la nascita e con la continua evoluzione dei Big Data si è affermato anche il concetto di Data Lake e di Security Data Lake.

Per un’azienda, è dispendioso assumere un team che si occupi esclusivamente della sicurezza interna di un sistema per questo in molti si rivolgono a dei professionisti, avvalendosi di un Security Operations Center as a Service (SOCaaS) Questo servizio, offerto da SOD, comprende anche un SDL. Cerchiamo ora di capire cosa sia e quale sia la loro importanza e comodità.

Security Data Lake: cosa sono

Un Data Lake è un archivio che include grandi quantità di dati, strutturati e non, che non sono stati ancora elaborati per uno scopo specifico. Questi dispongono di un’architettura semplice per archiviare i dati. Ad ogni elemento viene assegnato un identificatore univoco e successivamente poi, viene contrassegnato con un set di metadati.

Quando sorge una domanda aziendale, i data scientist possono interrogare il Data Lake al fine di rilevare dati che potrebbero rispondere alla domanda. Essendo i Data Lake sorgenti che andranno ad archiviare informazioni aziendali sensibili, è necessario proteggerli con delle misure di sicurezza efficaci, tuttavia l’ecosistema esterno di dati che alimenta i Data Lake è molto dinamico e potrebbero insorgere regolarmente nuovi problemi che minano la sua sicurezza.

Gli utenti abilitati ad accedere ai Data Lake, ad esempio, potrebbero esplorare e arricchire le sue risorse, aumentando conseguenzialmente anche il rischio di violazione. Se ciò dovesse verificarsi, le conseguenze potrebbero rivelarsi catastrofiche per un’azienda: violazione della privacy dei dipendenti, informazioni normative o compromissione di informazioni di rilevanza essenziale per l’azienda.

Un Security Data Lake invece è più incentrato sulla sicurezza. Offre la possibilità di acquisire dati da molti strumenti di sicurezza, analizza questi ultimi per carpire informazioni importanti, mappando i campi seguendo un pattern comune.

I dati contenuti in un SDL

Esistono innumerevoli varietà diverse di dati, in diversi formati, JSON, XML, PCAP e altro. Un Security Data Lake supporta tutte queste tipologie di dati, garantendo un processo di analisi più accurato ed efficiente. Molte aziende sfruttano i Big Data per sviluppare sistemi di rilevamento delle minacce basati sull’apprendimento automatico. Un esempio, per questa eventualità, è il sistema UEBA integrato con il SOCaaS offerto da SOD.

Un Security Data Lake consente di disporre facilmente dei dati, rendendoli disponibili, offrendo l’opportunità anche di un’analisi in tempo reale.

Apache Hadoop

È un’insieme di programmi Open Source che permette alle applicazioni di poter lavorare e gestire un’enorme mole di dati. Lo scopo è quello di risolvere i problemi che coinvolgono elevate quantità di informazioni e di calcolo.

Apache Hadoop include HDFS, YARN e MapReduce. Quando parliamo di Hadoop dunque, ci riferiamo a tutti quegli strumenti in grado di interfacciarsi ed integrarsi con questa tecnologia. Il ruolo di Hadoop è essenziale perché con essi è possibile archiviare ed elaborare dati ad un costo davvero contenuto rispetto ad altri strumenti. Inoltre, è possibile farlo in larga scala. Una soluzione ideale, quindi, per gestire un SDL.

Hadoop Distributed File System (HDFS): è uno dei componenti principali di Apache Hadoop, fornisce un accesso ai dati dell’applicazione senza doversi preoccupare di definire degli schemi in anticipo.

Yet Another Resource Negotiator (YARN): Viene utilizzato per gestire le risorse di calcolo in cluster, dando la possibilità di poterle utilizzare al fine di programmare le applicazioni utente. Si occupa di gestire l’allocazione di risorse in tutto l’ecosistema Hadoop.

MapReduce: è uno strumento grazie al quale è possibile trasferire la logica di elaborazione, aiutando così gli sviluppatori a scrivere applicazioni in grado di manipolare grandi quantità di informazioni in un unico set di dati gestibile.

Quali vantaggi offre Hadoop?

È importante utilizzare Hadoop perché con esso è possibile sfruttare i cluster di più computer per analizzare grandi quantità di informazioni anziché avvalersi di un singolo computer di grandi dimensioni. Il vantaggio, rispetto ai database relazionali ed ai data warehouse, sta nella capacità di Hadoop nel gestire i big data in maniera veloce e flessibile.

Altri vantaggi

Tolleranza di errore: I dati vengono replicati su un cluster, così da essere poi facilmente recuperati in caso di errori o malfunzionamenti del disco o del nodo.

Costi: Hadoop è una soluzione molto più economica rispetto ad altri sistemi. Fornisce calcolo e archiviazione su hardware a prezzi accessibili.

Supporto di una solida community: Hadoop attualmente è un progetto supportato da una comunità attiva di sviluppatori che introducono aggiornamenti, migliorie e idee, rendendolo un prodotto appetibile per molte aziende.

Conclusioni

In questo articolo abbiamo appreso le differenze tra un Data Lake e un Security Data Lake, facendo chiarezza sull’importanza di avvalersi di questi strumenti al fine di garantire una corretta integrità dei sistemi informatici presenti in un’azienda.

Raccogliere i dati dell’infrastruttura è solo il primo passo per l’analisi efficiente e la conseguente sicurezza offerta dal monitoring, essenziale per un SOCaaS. Chiedici come queste tecnologie possono aiutarti nella gestione della cyber security della tua azienda.

Per dubbi e chiarimenti, noi siamo sempre pronti a rispondere ad ogni tua domanda.

Useful links:

Estimated reading time: 6 minuti

Il tema della sicurezza delle informazioni è di grande attualità in questo periodo storico caratterizzato dalla digitalizzazione. Per proteggersi le aziende e gli individui possono utilizzare una serie di strumenti che possono impedire un attacco, ma anche aiutarlo a gestirlo. In questo articolo parliamo di Automated Response Integration e delle automazioni nel SOCaaS offerto da SOD.

Sebbene i sistemi utilizzati siano quasi sempre improntati su tecnologie efficienti, negli ultimi anni l’implementazione di servizi di SOCaaS muniti di SNYPR per l’analisi dei Big Data sta facendo la differenza. I servizi dedicati SOCaaS, agevolano gli utilizzatori finali nell’utilizzo dei sistemi di sicurezza, improntando il loro funzionamento su processi automatici che tutelano i dispositivi aziendali.

Cos’è l’Automated Response Integration

Con il termine Automated Response Integration, si identifica uno specifico approccio all’analisi dei dati e conseguente risposta in uno scenario di difesa informatica. Lo vediamo oggi, in particolare, correlato al nostro SOCaaS su cui viene applicato lo strumento SNYPR, di cui abbiamo già parlato in passato.

SNYPR e l’Automated Response Integration

Affinché si possano comprendere le potenzialità di un servizio SOCaaS, con implementazione di SNYPR, è opportuno capire prima cosa si intenda con questo termine. Quando si utilizza la parola SNYPR si identifica quello strumento di esame capace di analizzare i Big Data e semplificarne le azioni. Un sistema dotato di SNYPR può esaminare un’enorme mole di dati e identificare i comportamenti di tutti coloro che interagiscono con la piattaforma.

Vi è la combinazione dei log SIEM e UEBA, oltre che un’analisi dedicata alla sicurezza in tempo reale, molto utili per automatizzare le operazioni quotidiane svolte nell’infrastruttura.

Il funzionamento di uno strumento SNYPR per la informatica aziendale, è basato sull’analisi di migliaia di informazioni raccolte, grazie a un’intelligenza artificiale. Queste analisi sono poi usate per prevenire e intervenire sulle minacce informatiche. Il fatto che gran parte di queste operazioni sia automatica, ci porta nell’ambito dell’Automated Response Integration.

Tecnicamente si differenzia da altre piattaforme per l’utilizzo di algoritmi di rilevamento delle minacce che hanno la capacità di scansionare in tempo reale i sistemi e gli accessi eseguiti da altri dispositivi. Un sistema tradizionale raccoglie semplicemente i dati, mentre un SOCaaS con implementazione SNYPR può anche rilevare minacce molto più dannose e adattarsi di conseguenza.

I punti di forza del Automated Response Integration con SNYPR / SOCaaS

Tra i punti di forza di questo strumento, figura il sistema di sicurezza basato su SDL (Security Data Lake). Tale condizione permette alle aziende di conservare una copia dei dati nel SDL e inoltrare la richiesta di scansione in qualsiasi momento. Non vi è un blocco dei dati, come nei sistemi tradizionali, ma un sistema aperto capace di condividere le informazioni con i diversi dispositivi.

Come è facile intuire, è proprio questa disponibilità di dati e la possibilità di analisi approfondita, che ci permette di mettere in campo una strategia di Automated Response Integration con il nostro SOCaaS.

Ci sono varie funzioni dei sistemi in campo che sono degni di nota. Tra queste segnaliamo: l’arricchimento dei dati, l’analisi distribuita sul comportamento, l’indagine storica, la scalabilità e la ridondanza dei dati.

Questa coordinazione di servizi, permette di avere un impatto concreto per la sicurezza informatica, condizione evidente in tre aree di competenza dello SNYPR: minacce interne, minacce persistenti e utilizzo professionale.

L’utilizzo professionale di SNYPR: negli ultimi anni le aziende più importanti si sono dotate di una piattaforma SNYPR per tutelare le loro infrastrutture di archiviazione e analisi dei dati. Il sistema monitora costantemente il flusso di informazioni e si adatta alle condizioni migliori in caso di attacchi informatici.

Automated Response Integration per l’automazione nel SOCaaS

Da un punto di vista tecnico un sistema SNYPR garantisce di per sé ottime potenzialità, ma è con l’implementazione SOCaaS che trova la sua massima espressione di protezione nei sistemi informatici.

L’analisi delle minacce in un sistema aziendale, sebbene venga effettuato in tempo reale, necessita dell’intervento di tecnici specializzati per identificare la problematica. Con il SOCaaS l’individuazione si lega alle azioni automatizzate per fronteggiare le possibili minacce, senza che ci sia un intervento di terze parti.

Vi è una vera e propria integrazione con risposta automatizzata utile a prevenire e debellare le possibili minacce. Tale processo è essenziale non solo per evitare che i sistemi aziendali vengano compromessi, ma anche per tutelare le aziende e i loro reparti IT, che si possono focalizzare su altri compiti.

Funzionalità dell’Automated Response Integration

Playbook: lo strumento può avviare un playbook nel momento in cui vengano rilevate minacce da SNYPR. La trascrizione degli eventi è importante per comprendere la provenienza della minaccia.

Query: l’automazione può gestire le azioni o le query sugli end point direttamente da SNYPR, al fine di fronteggiare l’attacco informatico. Tale caratteristica evita il blocco della produzione nei momenti più concitati.

UEBA: come anticipato nelle righe precedenti, uno strumento basato su NSYPR può importare avvisi UEBA. I formati di riferimento usualmente sono CEF, che riportano avvisi provenienti da qualsiasi tipologia di dispositivo, incidendo sulla sicurezza in modo significativo.

Controllo IP: uno dei punti di forza di questa tecnologia è il controllo di domini, IP, file e URL, garantendo la massima versatilità per ogni tipologia di attività lavorativa.

Dati DNS e Whols: la risposta automatizzata è particolarmente utile nell’archiviazione dei dati DNS e Whols, poiché è possibile verificare la validità dei certificati e monitorare gli accessi indesiderati.

Vulnerabilità: è possibile pianificare una scansione della vulnerabilità della rete. Tale processo di analisi è indicato soprattutto per le aziende che inviano e ricevono un flusso ingente di informazioni fuori dal contesto aziendale.

Affidarsi a professionisti

Non tutti i servizi basati su SOCaaS che implementano SNYPR sono identici tra loro, alcuni di questi offrono la medesima tecnologia ma modalità di intervento diverse. Tra le soluzioni più interessanti figura il nostro SOCaaS. Noi da anni ci occupiamo di offrire soluzioni di sicurezza IT a livello internazionale e questo è garanzia di eccellenza, a fianco delle nostre certificazioni e pertnership.

Il nostro servizio per la sicurezza informatica, basato sull’Automated Response Integration, garantisce il monitoraggio completo delle infrastrutture aziendali, aiutando l’azienda a evitare costi aggiuntivi per la manutenzione ordinaria o straordinaria dei dispositivi.

Conclusioni

L’implementazione dei sistemi automatizzati SOCaaS è ormai indispensabile per le aziende che vogliono tutelarsi dagli attracchi informatici. L’analisi in tempo reale e la notifica di potenziali minacce garantiscono una serenità indispensabile in un’epoca sempre più esposta ai pericoli digitali.

Per sapere come SOD e i suoi servizi possono essere d’aiuto alla tua azienda, non esitare a contattarci, saremo lieti di rispondere a ogni domanda.

Useful links:

Estimated reading time: 4 minuti

Quando ci si riferisce all’intelligenza artificiale spesso si fa riferimento alle grandi tecnologie che potrebbero controllare il mondo, con un’evidente vena di fantascienza. La realtà è ben diversa ed è contraddistinta da una tecnologia dalle grandi potenzialità, che è in grado di assicurare innumerevoli vantaggi. Oggi parliamo di come l’intelligenza artificiale possa essere implementata nel monitoring.

L’utilizzo di queste tecnologie è inderogabilmente trasversale a molti settori dell’economia, ma è anche fruibile in alcuni aspetti della vita di tutti i giorni. Alcuni esempi vanno dalle lavatrici che pesando il carico della biancheria riescono a scegliere quale sia il programma di lavaggio più vantaggioso, agli assistenti vocali che ci semplificano la vita di tutti i giorni.

Molto importanti nel settore aziendale sono i sistemi di monitoraggio che sono stati messi appunto a partire da queste tecnologie di cui parleremo più a fondo tra un momento.

Grazie all’ottimizzazione della capacità di calcolo operata dall’intelligenza artificiale, è possibile aumentare l’efficienza degli apparati aziendali. Vediamo come.

Che cos’è l’intelligenza artificiale e come può innovare il monitoring?

Oggi l’intelligenza artificiale viene declinata sotto numerosi aspetti. Forse quello più importante è l’elaborazione di un quantitativo elevato di dati fornendo poi risposte a quesiti complessi. Alla base dell’intelligenza artificiale vi è lo studio di algoritmi che si occupano di eseguire operazioni matematiche complesse.

L’intelligenza artificiale è uno strumento molto utile all’interno di un’azienda, in quanto è in grado di portare a termine elaborazioni molto sofisticate e precise. Queste operazioni sono in grado di migliorare in modo considerevole l’operatività e la produttività di numerosi comparti dell’azienda stessa.

Applicata al monitoring, per esempio, l’intelligenza artificiale è capace di analizzare i log provenienti dalla rete, sia in termini di prestazioni che di comportamento. Il grande passo avanti nell’analisi e nel monitoring di un’infrastruttura consiste proprio nel riconoscere se alcuni comportamenti che emergono dai log siano rischiosi o meno.

Per raggiungere questi risultati è essenziale disporre di tutte quelle caratteristiche che sono disponibili tramite intelligenza artificiale.

Quali sono i vantaggi dell’utilizzo dell’intelligenza artificiale per il monitoring?

L’intelligenza artificiale è in grado di fornire alle aziende che scelgono di utilizzarla innumerevoli vantaggi. Non soltanto per quanto concerne il miglioramento delle prestazioni dei sistemi informatici, ma anche per rendere più efficiente e migliorare la sicurezza degli stessi, prevenendo gli attacchi.

Questo avviene grazie all’analisi dei log sia da un punto di vista tecnico che comportamentale. L’analisi tecnica evidenzia eventuali problemi in corso, mentre l’analisi comportamentale è in grado di prevenire o individuare immediatamente azione sospette.

Come può il nostro sistema di monitoraggio migliorare l’efficienza aziendale?

Il nostro sistema di monitoring è in grado di migliorare l’efficienza aziendale attraverso le numerose analisi tecniche in grado di essere attuate non soltanto sull’intero sistema, ma anche sulle singole unità.

La capacità inoltre di analizzare i dati in modo approfondito, permette di migliorare la gestione di tutta la struttura informatica e prevenire sovraccarichi o attacchi. Complessivamente si aumentano allo stesso tempo efficienza e sicurezza dell’infrastruttura tramite intelligenza artificiale applicata al monitoring.

Ma c’è di più: questi sistemi di analisi e monitoring sono in grado di inserirsi con estrema efficacia in architetture complesse. Potendo analizzare grandi quantità di dati e potendo dedurre comportamenti e azioni da questi, l’efficienza nella sicurezza è assicurata.

Ulteriore vantaggio è il fatto che questo sistema di monitoring non richiede hardware specifico. Sui sistemi da controllare sono installati degli agenti software che hanno il solo compito di mandare i dati sotto forma di log al sistema di analisi.

Questi sistemi dunque si rivelano come la soluzione ideale per tenere sotto controllo grandi e piccoli architetture informatiche, con l’obiettivo di migliorare l’efficienza e di aumentare la sicurezza complessiva. Insomma, un’applicazione davvero interessante e utile dell’intelligenza artificiale nel monitoring.

Quali sono i campi di impiego di questa tecnologia?

Noi applichiamo sistemi di Intelligenza artificiale al monitoring traendo enorme vantaggio per nostri clienti. In primo luogo possiamo collezionare grandi quantità di dati, arricchirli in modo automatico e infine analizzarli. Le analisi si svolgono sia da un punto di vista tecnico che da quello comportamentale.

Il risultato è un sistema dedicato, il nostro SOCaaS, che rende estremamente efficiente la mitigazione del rischio, particolarmente veloce l’intervento in caso di anomalia e fornisce, inoltre, report regolari.

Questo servizio è in grado di riunire tutte le caratteristiche elencate nell’articolo, e di proporlo come soluzione per le aziende che vogliono un sistema di sicurezza superiore.

Migliore efficienza, sicurezza, versatilità, operatività, sono solo alcuni dei paradigmi utilizzati per definire i servizi che mettiamo a disposizione dei nostri clienti. Abbiamo come obiettivo principale quello di semplificare e di rendere più efficiente la sicurezza informatica della vostra azienda.

Non esitare a contattarci se vuoi saperne di più, saremo lieti di rispondere a ogni domanda.

Useful links:

Tempo di lettura stimato: 6 minuti

Oggi parliamo dell’aggiornamento CTI dei nostri servizi. La sicurezza dei dati rappresenta un aspetto che deve essere sempre tenuto in considerazione per evitare che i dati possano essere in qualche modo rubati.

Le problematiche della rete

Quando si possiede una presenza collegata alla rete, specialmente se contiene dati sensibili, le potenziali minacce ai quali si viene esposti sono molteplici. Il furto dei dati dei propri clienti, infatti, è solamente una delle potenziali situazioni negative che si possono palesare e che potrebbero compromettere la solidità del proprio sito e la nomea della propria impresa.

Il servizio di Cyber Threat Intelligence (CTI), nasce con l’obiettivo, non solo di scoprire quali sono le aree maggiormente a rischio, ma anche prevenire attacchi mirati. La prevenzione rappresenta la giusta soluzione grazie alla quale è possibile evitare che la situazione possa farsi difficile da affrontare e che possano esserci futuri problemi complessi da risolvere.

CTI: l’analisi preventiva delle minacce

Grazie al servizio di CTI da noi proposto e ai nostri Cyber Treath Hunter, è possibile evitare che un attacco programmato vada a segno. La ricerca delle zone vulnerabili dell’infrastruttura informatica rappresenta il primo processo del servizio di CTI da noi proposto.

Tali informazioni, infatti, sono quelle che vengono elaborate nel Dark Web, dove appunto vengono svolte gran parte delle progettazioni degli attacchi. L’analisi della fuga dei dati, quindi, viene svolta con estrema attenzione per capire quali e quanti dati possono essere divenuti oggetto dell’attenzione di hacker. Di conseguenza possiamo anche capire quali possono essere i target specifici di attacco o le prossime informazioni a rischio.

Le diverse analisi sono svolte con cura e precisione, per evitare che le vulnerabilità siano sfruttate e la sicurezza della struttura messa a repentaglio. Grazie all’analisi svolta da un team di professionisti, la vostra azienda eviterà che gli attacchi possano colpirvi e scatenare problemi economici e d’immagine.

Le analisi svolte dalla Cyber Threat Intelligence

Per quanto riguarda le diverse fasi delle analisi da noi proposte, queste sono svolte in maniera particolarmente accurata. Si pratica una serie di procedure grazie alle quali è possibile identificare quali sono le potenziali minacce che possono essere presenti nella rete.

Vediamo queste fasi per capire come procediamo per offrire un servizio completo ai nostri clienti.

L’analisi globale dei dati

Dopo aver ipotizzato il tipo di minaccia da evitare, quindi i dati necessari che devono essere analizzati, la squadra di tecnici preposti si occupa di svolgere una serie di procedure di raccolta delle informazioni. Grazie a questa possiamo capire se i dati necessari siano ben difesi oppure a rischio di breach. In sostanzia cerchiamo di ragionare come gli hacker prima che si preparino per l’attacco.

I dati sono sottoposti ad un’accurata analisi e soprattutto sono adeguatamente suddivisi. Tale procedura nasce per semplificare poi la fase di studio dei dati stessi, prevenendo quindi un accumulo di informazioni che potrebbero comportare confusione in fase di analisi.

I dati e la seconda analisi, tra informazioni fondamentali e secondarie

Terminata la fase di raccolta delle informazioni, si passa all’analisi iniziale delle stesse. Con questo passaggio fondamentale è possibile eliminare tutte le informazioni reputate superflue lasciando spazio a quelle che hanno maggior rilevanza in fase di studio.

A questo punto si svolge la fase di analisi sui dati, il cui scopo è quello di capire effettivamente quali possono essere le minacce concrete da evitare.

Durante la fase di studio si decide quali sono le diverse procedure da adottare sull’infrastruttura per evitare che gli attacchi vadano a buon fine. Tramite queste analisi possiamo quindi decidere con precisione come aumentare ulteriormente le difese dei dati aziendali.

La scelta delle misure di sicurezza da adottare

Infine, vi è la messa in pratica delle pratiche di sicurezza con un compito preciso: rendere operativi i risultati delle analisi.

Ecco come, grazie a questo insieme di procedure, il servizio di CTI da noi offerto si presenta come incredibilmente utile per evitare che possano esserci potenziali problemi. Ricordiamo che anche un solo attacco portato a termine, può avere un impatto significativo in termini economici.

Prevenzione di attacchi futuri

Grazie a questo insieme di analisi di CTI si possono, quindi, prevenire futuri attacchi. Il nostro team non solo si occupa di analizzare le potenziali e future minacce, ma anche quelle che potrebbero essere basate sulla situazione attuale dell’infrastruttura IT.

Vogliamo rimarcare, infatti, come le costanti minacce siano oggetto di un’evoluzione rapida e quanto sia importante essere sempre adeguatamente protetti e prevenuti. Con servizi come il SOCaaS e il CTI, monitoriamo in sicurezza la rete aziendale assicurandoci che resti protetta e sana.

CTI: L’importanza della massima sicurezza online

Vi invitiamo quindi a considerare queste situazioni di rischio per la sicurezza come meno remote di quanto si possa pensare. Queste stesse situazioni possono essere la causa di una serie di breach e data loss che possono compromettere l’azienda.

Grazie al nostro SOCaaS, e in particolare al CTI. è possibile evitare che i dati presenti della rete aziendale, possano essere intercettati con facilità.

Capire quali sono le minacce, avere un report dettagliato e soprattutto analizzare quali sono le contromisure che bisogna adottare è il nostro compito e grazie ai nostri sistemi all’avanguardia offriamo un servizio completo in grado di mettere in totale sicurezza l’infrastruttura.

I nostri servizi coprono molte situazioni di rischio per la sicurezza e offriamo in generale molte soluzioni professionali per aziende. Il SOCaaS, con sistema SIEM e UEBA, così come campagne di CTI e phishing, sono solo alcuni dei nostri servizi.

Mantenere sempre al top la sicurezza è il nostro compito, se volessi ulteriori informazioni, non esitare a conttattarci!

Useful links:

Estimated reading time: 6 minuti

Oggi vediamo una delle ultime novità per il nostro SOCaaS, l’Autonomous Threat Sweeper (ATS). Un sistema in grado di supportare il SOC in modo innovativo e proteggere dalle più innovative minacce.

Il Garante della Privacy, attraverso il provvedimento datato 27 maggio 2021, ha introdotto alcune modifiche in materia di violazione di dati sensibili e personali. Un particolare riferimento è stato fato ai numerosi casi di data breach. In sostanza si è inasprita la normativa relativa al sistema delle notifiche. La normativa prevede l’applicazione di una determinata procedura da adottare in caso di violazione dei dati.

Non è semplice restare aggiornati sulle continue normative in tema di privacy, né tantomeno avere a disposizione dei sistemi di prevenzione di minacce informatiche come i ransomware che lavorano nell’ombra e sempre più aggressivi e pericolosi. Per questo motivo la protezione dalle minacce è divenuta una questione non più facilmente gestibile attraverso sistemi non professionali. Oggi sono richieste specifiche competenze informatiche continuamente in aggiornamento e professionisti operanti nel settore, soprattutto per le aziende.

Contesto: l’inarrestabile crescita dei ransomware

Come sappiamo, con il termine ransomware si definisce una categoria di un malware in grado di cifrare i file e documenti contenuti nel computer attaccato, in alcuni casi anche nella rete a cui è collegato. Lo abbiamo visto in vari articoli attraverso degli esempi noti.

l ransomware negli ultimi anni si sono diffusi moltissimo, tanto da essere catalogati come la minaccia informatica più pericolosa per le aziende.

Fra le principali aziende prese di mira vi sono quelle che dispongono di un elevato quantitativo di dati sensibili le quali, qualora venissero sottratti esporrebbero l’azienda alla sfiducia da parte dei loro clienti. La crittografia dei file memorizzati all’interno dei dispositivi viene, quindi, risolta solo a seguito del pagamento di un riscatto.

Purtroppo, una volta compromesso, il sistema non consente agli utenti di poter accedere ai dati presenti all’interno dei loro dispositivi impedendo di fatto l’utilizzo.

Attualmente il ransomware è una delle principali minacce informatiche, tanto da essere catalogata come un modello di business redditizio. Questo a causa dei costanti miglioramenti apportati ai loro software che rendono l’utilizzo da parte di hacker sempre più semplice. Il risultato è un crescente numero di attacchi eseguiti con strumenti che hanno richiesto quasi nessuna competenza specifica.

Sicurezza informatica: aumento del rischio = aumento polizze assicurative

In tema di sicurezza informatica gli aspetti da considerare sono diversi, tra questi, appunto, vi è quello legato ai software ransomware. Questi richiedono una maggiore definizione dei requisiti di segnalazione in caso di data breach a causa dell’aumento di un rischio sistemico.

Questo problema ha generato, di riflesso, un aumento dei prezzi del mercato delle assicurazioni. Poiché tali minacce, oltre a essere sempre più frequenti, sono la causa di elevati danni alle aziende, le compagnie assicurative hanno alzato i prezzi. Ma non solo, oggi pretendono anche dagli assicurati requisiti specifici, atti a dimostrare l’utilizzo di sistemi di difesa adeguati in ambito IT.

Autonomous Threat Sweeper: la nuova tecnologia integrata nel SOCaaS

Il rilevamento preventivo dei malware è la soluzione prioritaria da adottare al fine di non correre il rischio di essere attaccati da un malware che possa appropriarsi dei dati aziendali.

Ciò che preoccupa, tuttavia, non è solo l’aumento del costo delle assicurazioni, ma la maggiore definizione dei requisiti richiesti. I requisiti, cioè, relativi alle segnalazioni da inoltrare in caso di di data breach e il conseguente aumento di un rischio sistemico.

Il SOC as a Service è un servizio dedicato interamente alla sicurezza informatica delle aziende, che prevede la raccolta dei dati e l’arricchimento finalizzata all’individuazione proattiva degli attacchi di ingegneria sociale. Il sistema comprende un Security Data Lake (SDL), la gestione degli eventi e delle informazioni (SIEM) e l’analisi dei comportamenti degli utenti (UEBA).

Attraverso l’Autonomous Threat Sweeper (ATS) il team è in grado di fornire alle aziende una copertura 24/7 attraverso una ricerca automatica. Questa, una volta attivata, è in grado non solo di prevenire attacchi dall’esterno, ma di scovare anche eventuali malware installati in precedenza all’interno dei dispositivi aziendali.

Tale sistema consente di automatizzare un rilevamento rapido di queste minacce. Una volta individuate è facile mettere in pratica azioni mirate al fine di contrastarne gli attacchi. Poiché gli attacchi informatici sono e saranno sempre presenti nella vita aziendale di tutti i giorni, è sicuramente importante essere attrezzati al meglio. Gli attacchi continueranno a crescere in ampiezza e scala e non scordiamoci il trend nel mercato della scarsità di tecnici. Possiamo solo mettere in gioco sistemi che automatizzino le prime fasi di controllo e individuazione.

L’Autonomous Threat Sweeper (ATS) è attualmente uno dei pochi sistemi in grado di codificare anticipatamente gli attacchi informatici di ultima generazione. La sua copertura include le reti e i dispositivi aziendali.

Autonomous Threat Sweeper (ATS)

Autonomous Threat Sweeper (ATS) è un sistema costantemente aggiornato in grado di rilevare le minacce di ultima generazione. Questo garantisce alle aziende che si rivolgono a noi di essere sempre protette dai rischi informatici di ultima generazione alle infrastrutture e dispositivi.

Abbiamo già parlato di SIEM, strumenti software in grado di fornire ai professionisti della cyber security un’analisi dei log e degli eventi al fine offrire un minitoring delle minacce in tempo reale. Ecco, l’ATS migliora persino le funzionalità di un software così complesso e accurato come il SIEM, rendendolo in grado di rilevare minacce basse e lente attraverso post-hoc.

In sostanza, con l’ATS si potrà accelerare il processo di rilevamento delle minacce al fine di evitare danni che compromettono anche la solidità dell’infrastruttura.

Conclusioni: Come comportarsi in caso di violazione

Nel caso in cui si verificasse una violazione informatica, con o senza dolo, che comporti la perdita, distruzione, modifica o divulgazione non autorizzata o l’accesso non autorizzato ai dati trattati da un’azienda, il titolare del trattamento dei dati nominato dalla stessa dovrà notificare la violazione subita entro 72 ore.

Successivamente potrebbero scattare indagini per capire l’entità del danno e poi anche sanzioni in caso di negligenza. Adottando un Autonomous Threat Sweeper la vostra azienda sarà in grado di intercettare le minacce prima che possano fare alcun danno.

Prevenire data breach, richieste di riscatto e altri attacchi alla sicurezza informatica è semplice, se ci si rivolge a persone competenti. Chiedici ulteriori dettagli su come possiamo supportare la vostra azienda per quello che riguarda la sicurezza informatica. Saremo lieti di rispondere ad ogni vostro dubbio.

Useful links:

Webinar: SOCaaS (Security Operation Center as a Service) e NGS (Next Generation SIEM)

Pass the Ticket: how to mitigate it with a SOCaaS

Use cases of a SOCaaS for companies part 2

Use cases of a SOCaaS for companies part 1

Predictive cybersecurity with our SOCaaS

Gli attacchi informatici sono numerosi e non fanno distinzione tra aziende e singoli individui quando prendono di mira un bersaglio. Molto probabilmente avrai già sentito il temine “cyber threat” sui media ma esattamente di cosa stiamo parlando? Altri modi in cui puoi averlo sentito sono “minaccia informatica”, “cyberattacchi” o simili.

Cos’è un Cyber Threat?

Oggi il temine “cyber threat” è usato prevalentemente nel mondo della sicurezza informatica.

Un cyber threat è un atto malevolo concepito con lo scopo di danneggiare sistemi, rubare dati o qualsiasi finalità che ha lo scopo di arrecare danno di qualsiasi natura. Virus, violazioni di dati e attacchi DDoS ne sono compresi. Anche se la minaccia è virtuale, ciò che è reale è l’intento dell’aggressore così come il potenziale impatto. Mentre molti cyberattacchi sono semplici seccature, alcuni sono abbastanza seri. Alcuni, addirittura, minacciano potenzialmente anche vite umane.

Il potenziale impatto che questo genere di attacchi può arrecare è spesso sottovalutato. Il più delle volte, gli attacchi sono facilmente identificabili e non comportano grossi rischi. Invece, altre volte capita di imbattersi in alcune minacce più sofisticate, difficilmente identificabili, che rappresentano un grosso problema anche per molte realtà aziendali.

I cyber threat sono una problematica importante per le aziende. Gli attacchi informatici possono causare interruzioni elettriche, guasti alle attrezzature governative e violazioni di segreti di stato. Possono manipolare le reti telefoniche e informatiche o, come nel caso dei ransomware, possono paralizzare interi sistemi rendendo i dati non accessibili.

Ogni giorno nuove aziende ed organizzazioni mettono piede nel digitale con la consapevolezza dei rischi legati alle loro infrastrutture tecnologiche. In alcuni casi vengono sottovalutate le minacce informatiche e questo significa spesso un grosso danno economico e d’immagine per l’azienda che ha sottovalutato i cyber threat e la sicurezza.

L’aumento dei rischi legati al mondo IT è reale, come lo sono anche le soluzioni di sicurezza dei dati. La cosa migliore da fare è prendere subito le dovute misure di sicurezza.

Tipi di Cyber Threat

I tipi di cyber threat sono numerosi, e bisogna anche considerare che sono in continua evoluzione. L’intento degli hackers di solito è garantirsi un guadagno economico effettuando operazioni di sabotaggio, spionaggio o furto dei dati. Di conseguenza, ci si può aspettare che facciano tutto il possibile per raggiungere i loro scopi.

Praticamente ogni cyber threat rientra in uno sei seguenti dieci tipi di rischi. Gli hackers hanno un’abbondanza di opzioni tra cui scegliere per poter operare. Inoltre, l’alfabetizzazione infomatica è tutto sommato scarsa, quindi gli hacker hanno spesso vita facile, soprattutto per le piccole realtà locali.

I 10 tipi più comuni di minacce informatiche

Malware

È una tipologia di software che esegue un comando malevolo su un dispositivo o all’interno di una rete informatica, corrompendo i dati o prendendo il controllo del sistema.

Phishing

Il phishing è un attacco via e-mail che consiste nell’ingannare il destinatario, facendogli rivelare informazioni riservate o invitandolo a scaricare un malware cliccando su un collegamento presente nel corpo del messaggio. Si tratta di vere e proprie truffe, di cui abbiamo parlato ampiamente in altri articoli. Spesso non coinvolgono nemmeno grandi doti informatiche da parte di chi sferra gli attacchi, solo un po’ di ingegneria sociale.

Vishing

Il vishing è una forma più sofisticata di phishing in cui l’hacker sfrutta la tecnologia VoIP per contattare la vittima, tendando di raggirarla. Esiste anche una variante che invece sfrutta gli sms per attaccare, è chiamata smishing.

Man in the Middle

Come suggerisce il nome stesso, questa tipologia di attacchi si riferisce a quando un hacker si interpone in una conversazione fingendosi una delle due parti, con il fine di sottrare informazioni sensibili. Quello a cui spesso non si pensa, è che la conversazione è tra due macchine e quindi non immdiata da monitorare.

Virus Trojan

L’origine del suo nome prende spunto dal famoso Cavallo di Troia dell’antica Grecia. Il Trojan è un tipo di malware che si infiltra in un sistema informatico nascondendo la sua vera natura. Ad esempio potrebbe spacciarsi per un software conosciuto per poi rilasciare del codice maligno una volta all’interno del dispositivo ospitante.

Ransomware

I ransomware sono degli attacchi che sfruttano la crittografia per rendere inaccessibili le informazioni presenti in un sistema. Il fine è quello di richiedere un riscatto in cambio della possibilità di accedere nuovamente ai dati. Possibilità che a volte, in realtà, non è nemmeno assicurata.

Attacco DDoS

Si verifica quando l’attaccante utilizza molti dispositivi per sovraccaricare di richieste un bersaglio, come ad esempio un sito web, causandone il crash o delle instabilità.

Attacchi ai dispositivi IoT

Questo è un attacco sempre più diffuso per via della natura dei bersagli. Dispositivi come sensori o impianti industriali collegati alla rete sono vulnerabili a molteplici tipi di cyber threat. L’hacker potrebbe prendere il controllo del dispositivo per poi successivamente utilizzarlo in un attacco DDoS. Alternatuvamente potrebbe rubare le informazioni presenti nel dispositivo stesso ottenendo dati importanti per proseguire l’attacco. Dato il loro numero e i sistemi operativi spesso non aggiornati, i dispositivi IoT sono un obiettivo molto appetibile.

Malware all’interno di applicazioni mobile

Cellulari e tablet sono vulnerabili ai malware proprio come ogni altro dispositivo. È possibile inserire malware all’interno di app, nei siti web o nelle e-mail sfruttando il phishing. Una volta compromesso, un dispositivo mobile può fornire l’accesso a informazioni personali, dati di localizzazione e conti finanziari.

Un esempio recente di questo tipo di eventualità è il software Pegasus, utilizzato per monitorare e raccogliere dati di giornalisti in tutto il mondo. (Fonte: The Guardian)

Soluzioni pratiche di difesa e prevenzione

I cyber threat sono sempre in continua espansione e miglioramento. Ogni anno ne vengono creati milioni, in molti seguono le caratteristiche sopracitate, però altri sono tecnologicamente più complessi e più potenti.

Fortunatamente però, ci sono anche sempre più aziende estremamente qualificate nell’ambito della sicurezza informatica che offrono strumenti e servizi all’avanguardia che aiutano a prevenire, identificare e bloccare tempestivamente ogni genere di attacco informatico.

Strumenti di rilevamento delle minacce

Gli strumenti di rilevamento delle minacce sono una parte essenziale dello stack tecnologico di cybersecurity di un’azienda. Il rilevamento delle minacce è anche la prima difesa contro ogni Cyber Threat.

Soluzioni specifiche, come ad esempio l’utilizzo di un SOCaaS, sono di vitale importanza per la salvaguardia di un′infrastruttura informatica, grazie anche all’integrazione del motore SIEM che include UBA e UEBA, garantendo un controllo completo anche sugli utenti.

Un altro strumento utile è sicuramente ACP. Acronis Cyber Protect è una soluzione che integra protezione e gestione dei dati al fine di tutelare endpoint, dati e sistemi. Le sue capacità di automazione forniscono una protezione senza pari, permettendo alle aziende di aumentare la loro produttività e riducendo i rischi.

Vulnerability Assessment & Penetration Test (VA-PT)

I servizi come VA & PT sono test sul campo che mettono alla prova l’infrastruttura in un contesto concreto. I nostri team di hacker white hat trovano vulnerabilità all’interno del sistema per puntare il dito contro le debolezze da risolvere.

Conclusioni

Abbiamo appreso cos’è un cyber threat e le sue più comuni tipologie, scoprendo anche quali soluzioni è possibile adottare al fine di garantire una migliore sicurezza aziendale e dei suoi dipendenti.

La tua azienda quali contromisure ha preso per tutelare la tua sicurezza? Se desideri avere ulteriori informazioni a riguardo puoi contattarci premendo il pulsante qui in basso. Offriamo servizi e soluzioni ad hoc per rafforzare le difese aziendali.

Link utili

Estimated reading time: 5 minuti

Con l’avvento delle piattaforme di big data, le aziende che si occupano di sicurezza IT possono ora prendere decisioni guidate su come proteggere le loro risorse. Registrando il traffico di rete e i flussi di rete è possibile farsi un’idea dei canali sui quali scorrono le informazioni aziendali. Per facilitare l’integrazione di dati tra le varie applicazioni e per sviluppare nuove funzionalità analitiche, ci viene incontro l’Open Data Model di Apache.

L’Open Data Model comune per reti, endpoint e utenti ha diversi vantaggi. Per esempio, l’integrazione più semplice tra le varie applicazioni di sicurezza, ma anche le aziende sono facilitate nella condivisione delle analisi nel caso in cui vengono rilevate nuove minacce.

Hadoop offre strumenti adeguati per gestire un Security Data Lake (SDL) e l’analisi dei big data. Si possono anche rilevare eventi che di norma sono difficili da identificare, come ad esempio il lateral movment, fughe di dati, problemi interni o comportamenti furtivi in generale. Grazie alle tecnologie che ci sono dietro al SDL è possibile raccogliere i dati del SIEM per poterli sfruttare tramite SOCaaS dato che, essendo un Open Data Model libero, i log sono memorizzati in maniera tale da poter essere utilizzati da chiunque.

Cos’è Hadoop Open Data Model

Apache Hadoop è un software gratuito e open source che aiuta le aziende a ottenere informazioni sui loro ambienti di rete. L’analisi dei dati raccolti porta all’individuazione di potenziali minacce di sicurezza o eventuali attacchi che avvengono tra le risorse in cloud.

Mentre i tradizionali strumenti di Cyber Threat Intelligence aiutano nell’identificazione delle minacce e degli attacchi in generale, un Open Data Model fornisce uno strumento che permettere alle aziende di rilevare connessioni sospette sfruttando l’analisi dei flussi e dei pacchetti.

Hadoop Open Data Model unisce tutti i dati relativi alla sicurezza (eventi, utenti, reti, ecc) in un’unica area visiva che può essere utilizzata per identificare le minacce in modo efficace. È possibile anche utilizzarli anche per creare nuovi modelli analitici. Infatti, un Open Data Model permette la condivisione e il riutilizzo dei modelli di rilevamento minacce.

Un Open Data Model, inoltre, fornisce una tassonomia comune per descrivere i dati telemetrici di sicurezza utilizzati per scovare le minacce. Utilizzando strutture e schemi di dati nella piattaforma Hadoop è possibile raccogliere, archiviare e analizzare i dati relativi alla sicurezza.

Open Data Model Hadoop, i vantaggi per le aziende

- – Archiviare una copia dei dati telemetrici di sicurezza

- – Sfruttare le analisi out-of-the-box per rilevare le minacce che puntano a DNS, Flow e Proxy

- – Costruire analisi personalizzate in base alle proprie esigenze

- – Permette a terzi di interagire con l’Open Data Model

- – Condividere e riutilizzare i modelli di rilevamento delle minacce, algoritmi, visualizzazioni e analisi provenienti dalla community Apache Spot.

- – Sfruttare i dati telemetrici di sicurezza per rilevare meglio le minacce

- – Utilizzo dei registri di sicurezza

- – Ottenere dati dagli utenti, endpoint e dalle entità di rete

- – Ottenere dati di intelligence sulle minacce

Open Data Model: tipi di dati raccolti

Per fornire un quadro completo sulla sicurezza e per analizzare efficacemente i dati relativi alle minacce informatiche, è necessario raccogliere e analizzare tutti i log e gli avvisi riguardanti gli eventi di sicurezza e i dati contestuali inerenti alle entità a cui si fa riferimento in questi log. Le entità più comuni comprendono la rete, gli utenti e gli endpoint ma in realtà sono molte di più, come ad esempio i file e i certificati.

Proprio per la necessità di raccogliere e analizzare gli avvisi di sicurezza, i log e i dati contestuali, i seguenti tipi di dati sono inclusi nel Open Data Model.

Avvisi su eventi di sicurezza in Open Data Model

Questi sono i log relativi agli eventi provenienti da fonti di dati comuni utilizzati per identificare le minacce e comprendere meglio i flussi di rete. Per esempio i log del sistema operativo, i log IPS, i log firewall, i log dei proxy, web e molti altri ancora.

Dati del contesto di rete

Questi includono le informazioni sulla rete che sono accessibili a chiunque dalla directory Whois, oltre che database di risorse e altri fonti di dati simili.

Dati del contesto dell’utente

Questo tipo di dati include tutte le informazioni relative alla gestione degli utenti e della loro identità. Sono incluse anche Active Directory, Centrify e altri sistemi simili.

Dati del contesto dell’endpoint

Comprende tutte le informazioni sui sistemi endpoint (server, router, switch). Possono provenire da sistemi di gestione delle risorse, scanner delle vulnerabilità e sistemi di rilevamento.

Dati contestuali sulle minacce

Questi dati contengono informazioni contestuali su URL, domini, siti web, file e molto altro ancora, sempre inerenti alle minacce conosciute.

Dati contestuali sulle vulnerabilità

Questi dati includono informazioni sulle vulnerabilità e sui sistemi di gestione delle vulnerabilità.

Articoli della RoadMap

Questi sono dati contestuali dei file, certificati, convenzione di denominazione.

Denominazione degli attributi

Una convenzione di denominazione è necessaria per un Open Data Model al fine di rappresentare gli attributi tra prodotti e tecnologie del fornitore. La convezione di denominazione è composta da prefissi (net, http, src, dst, etc) e da nomi di attributi comuni (ip4, usarname, etc).

È comunque opportuno utilizzare più prefissi in combinazione con un attributo.

Conclusioni

Abbiamo visto cos’è l’Open Data Model di Hadoop e come può essere impiegato grazie alla sua capacità di filtrare il traffico ed evidenziare potenziali attacchi informatici elencando i flussi sospetti, le minacce per gli utenti, i pericoli per gli endpoint e le principali minacce di rete.

Se hai dubbi o desideri avere ulteriori chiarimenti non esitare a contattarci premendo il pulsante qui in basso, saremo lieti di rispondere ad ogni domanda.

Useful links:

Estimated reading time: 5 minuti

Ogni anno cresce costantemente il numero di attacchi che minacciano la sicurezza di dispositivi, sistemi informatici, server e infrastrutture di rete. Questo avviene traendo vantaggio dalle vulnerabilità presenti in questi sistemi. Tra le tante tipologie di attacchi, bisogna prestare particolarmente attenzione all’attacco pass the ticket (PTT).

Con un attacco pass the ticket è possibile sfruttare il protocollo di rete Kerberos, presente in tutti i principali sistemi operativi, per accedere alla sessione di un utente pur non avendo le sue credenziali d’accesso. Un attacco di questo tipo può essere difficile da rilevare e solitamente è in grado di aggirare i più comuni controlli d’accesso al sistema.

Pass The Ticket: cos’è e come funziona

Kerberos

Prima di capire nel dettaglio cos’è e come funziona un attacco PTT è opportuno fare un po’ di chiarezza sul protocollo di rete Kerberos dato che un attacco di questo tipo, sfrutta proprio questo protocollo. Kerberos è un protocollo di rete progettato dal MIT negli anni ’80 ed è diventato uno standard IETF nel 1993. Viene usato per l’autenticazione forte tra diversi terminali tramite un sistema di crittografia a chiave simmetrica, senza trasmettere alcuna password.