Cos’e’ un Network Lateral Movement e come difendersi

Home » Cos’e’ un Network Lateral Movement e come difendersi

Giacomo Lanzi

Giacomo Lanzi

Cos’e’ un Network Lateral Movement e come difendersi

Tempo di lettura: 5 min

Durante un attacco informatico, gli hacker hanno un unico obiettivo in mente. Questo obiettivo potrebbe essere l’accesso alla macchina di uno sviluppatore e il furto del codice sorgente di un progetto, l’analisi delle e-mail di un particolare dirigente o l’estrazione di dati dei clienti da un server. Tutto cio’ che devono fare e’ entrare nella macchina o sistema che contiene i dati desiderati, giusto? Non proprio. In realta’, e’ un po’ piu’ complicato di cosi’. Per raggiungere il loro obiettivo, e’ probabile che gli hacker si introducano in un server web di basso livello, in un account di posta elettronica o un dispositivo per dipendenti, per fare qualche esempio. Da quel nodo, si muoveranno lateralmente (da cui il nome network lateral movement) per raggiungere il loro obiettivo.

In effetti, quando gli aggressori compromettono una risorsa in una rete, quel dispositivo non e’ quasi mai la loro destinazione finale. La compromissione iniziale, inoltre, raramente causa gravi danni e potrebbe passare inosservata. Solo se le squadre di sicurezza sono in grado di rilevare un lateral movement prima che gli aggressori raggiungano l’obiettivo previsto, e’ possibile prevenire la violazione dei dati.

In questo articolo esamineremo alcuni dei tipi piu’ comuni di network lateral movement e identificheremo i modi in cui possiamo rilevare l’attacco e difenderci.

Capire il network lateral movement

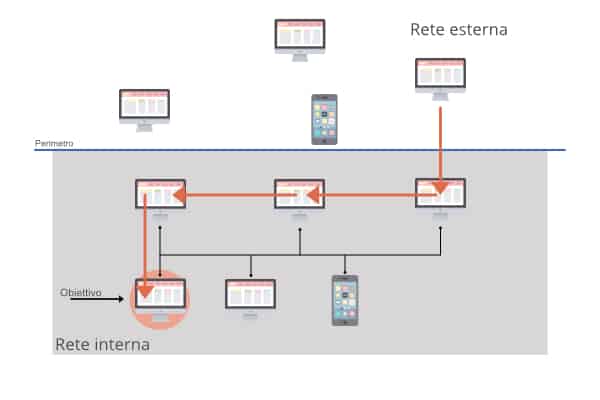

Il lateral movement avviene quando un aggressore si impossessa di una risorsa all’interno di una rete e poi estende la sua portata da quel dispositivo ad altri all’interno della stessa rete. Vediamolo con uno schema per aiutarci a capire meglio.

Il perimetro dell’infrastruttura da penetrare e’ rappresentato con una linea orizzontale. La meta’ superiore rappresenta cio’ che e’ al di fuori della rete, mentre cio’ che si trova al di sotto della linea rappresenta cio’ che e’ all’interno. Affinche’ un aggressore possa entrare nella rete, deve muoversi verticalmente, cioe’ dall’esterno verso l’interno (chiamato anche traffico Nord-Sud). Ma una volta che si e’ stabilito un punto d’appoggio, e’ possibile muoversi lateralmente o orizzontalmente, cioe’ all’interno della stessa rete (chiamato traffico Est-Ovest) per raggiungere l’obiettivo finale dell’attacco.

Possibile percorso di un lateral movement. La freccia indica i nodi della rete che vengono coinvolti nell’attacco.

Gli approcci al Lateral Movement

Nel complesso, ci sono due comuni metodi con cui un hacker applica il lateral movement.

Primo approccio: l’aggressore effettua una scansione interna per scoprire quali altre macchine si trovano all’interno della rete. In particolare, scansiona le porte aperte che sono in ascolto e le macchine che soffrono di vulnerabilita’. A quel punto, l’aggressore puo’ abusare di queste debolezze per spostarsi lateralmente verso un’altra risorsa.

Il secondo approccio al lateral movement sfrutta credenziali rubate, ed e’ il piu’ comune dei due. In questo tipo di attacco, l’hacker potrebbe utilizzare una tecnica di phishing via e-mail per infettare una macchina che si interfaccia con un particolare server. Dopo potra’ utilizzare il suo accesso per recuperare le password tramite un keylogger o altri strumenti simili. A questo punto, puo’ utilizzare qualsiasi credenziale sia stato in grado di ottenere per impersonare l’utente vittima del phishing e accedere a un’altra macchina. Una volta stabilito l’accesso su quel computer, si puo’ ripetere la tattica cercando ulteriori credenziali e/o privilegi da sfruttare. In questo modo, il malintenzionato puo’ farsi strada e creare connessioni remote al dispositivo target.

In entrambi i casi e’ complicato individuare l’attacco, perche’ non si presenta tramite malfunzionamenti di software o applicazioni.

Come difendersi

Un lateral movement si manifesta spesso tramite un’attivita’ di rete anomala. E’ sospettoso, ad esempio, che una macchina, che dialoga normalmente con poche altre, inizi a scansionare l’intera rete. Lo stesso vale se quella macchina tenta di connettersi a porte aperte, di interagire con servizi e credenziali con cui normalmente non ha contatti, o di utilizzare un nome utente che non e’ mai stato utilizzato prima.

La lista dei campanelli d’allarme va avanti all’infinito. La cosa fondamentale da capire e’ che un lateral movement implica macchine che fanno qualcosa fuori dalla loro routine, senza un’adeguata autorizzazione da parte dell’IT.

Questo e’ cio’ che da’ alle organizzazioni la possibilita’ di rilevare questo tipo di attacchi. Implementare una monitorizzazione dei log file e’ un primo passo per la difesa. Idealmente, i dati dovrebbero essere costantemente analizzati per individuare anomalie e possibili brecce.

Problematiche nella difesa

Queste difese non sono infallibili. I team di sicurezza che si affidano semplicemente ai log file limitano la portata della loro posizione difensiva, ad esempio, a causa di log file raccolti solo da particolari applicazioni. Si potrebbe decidere di monitorare un certo servizio per i furti di credenziali, ma gli aggressori potrebbero non sfruttare quel particolare servizio per effettuare un lateral movement. Cio’ significa che tutte le azioni dannose che non utilizzano i servizi monitorati non verranno rilevate tempestivamente.

Oltre a questo, gli hacker conoscono i tipi di protocolli che il personale di sicurezza tende a monitorare, rendendo il loro compito ulteriormente complesso. Gli attaccanti possono usare questa conoscenza per modellare le loro campagne di attacco in modo da avere maggiori possibilita’ di passare inosservati. E’ uno dei motivi per cui e’ stato creato il database MITRE ATT&CK, per raccogliere tecniche conosciute e alzare le difese.

Il vantaggio di un SOCaaS

Non e’ sufficiente che le organizzazioni cerchino il lateral movement utilizzando i log file o uno strumento EDR. E’ necessario rivolgere l’attenzione alla rete nel suo complesso. In questo modo e’ possibile vedere tutto il traffico di rete, stabilire una baseline della normale attivita’ di rete per ogni utente e dispositivo e in seguito monitorare le azioni insolite che potrebbero essere indicative di attacchi. E’ conosciuto come anomaly detection, ed e’ piu’ completo e spesso piu’ facile rispetto all’esame di ogni log file alla ricerca di eventi fuori dalla norma.

Il problema del anomaly detection e’ che molte di queste irregolarita’ sono benigne, e si perde quindi molto tempo ad analizzarle. Cio’ che serve per separare il lateral movement dannoso dalle anomalie di rete benigne e’ la comprensione dell’aspetto del comportamento dannoso.

E’ qui che entra in gioco un sistema completo che utilizza sia strumenti di analisi comportamentale che tecnici professionisti della sicurezza.

Il SOCaaS offerto da SOD comprende un Security Data Lake (SDL) per la raccolta dei dati e vari strumenti per l’analisi degli stessi. Uno di questi e’ lo UEBA, particolarmente indicato per la rilevazione di minacce sociali, in quanto analizza tramite IA i comportamenti degli utenti usando le loro azioni come fonte dei dati.

Con questi e altri strumenti che compongono il SOC, e’ possibile attivamente ridurre il rischio di attacchi ai propri dati aziendali. Se sei interessato a saperne di piu’ del SOCaaS di SOD, ti invito a visitare la pagina dedicata o a contattarci direttamente.

Link utili:

Il SOCaaS e’ utile per la tua azienda?

Condividi

RSS

Piu’ articoli…

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa

- Advanced persistent threat (APT): cosa sono e come difendersi

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza

- SOAR e l’automazione della sicurezza informatica

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica

- Ransomware: una piaga che mette in ginocchio aziende e istituzioni. Pagare o non pagare? Ecco la risposta.

- Perché l’audit IT e il log management sono importanti per la Cybersecurity

- Red Team, Blue Team e Purple Team: quali sono le differenze?

Categorie …

- Backup as a Service (25)

- Acronis Cloud Backup (18)

- Veeam Cloud Connect (3)

- Cloud CRM (1)

- Cloud Server/VPS (23)

- Conferenza Cloud (4)

- Log Management (2)

- Monitoraggio ICT (4)

- Novita' (20)

- ownCloud (7)

- Privacy (8)

- Secure Online Desktop (14)

- Security (215)

- Cyber Threat Intelligence (CTI) (9)

- Deception (4)

- Ethical Phishing (10)

- Netwrix Auditor (2)

- Penetration Test (18)

- Posture Guard (4)

- SOCaaS (66)

- Vulnerabilita' (83)

- Web Hosting (16)

Tags

CSIRT

CSIRT

- Smishing: rilevata nuova campagna a tema “Richiesta di Accesso”

(AL03/240503/CSIRT-ITA) Maggio 3, 2024Questo CSIRT ha recentemente rilavato il riacutizzarsi di una campagna di smishing a tema “Richiesta di Accesso” rivolta ai clienti dell’istituto bancario BNL / BNPP.

- Aggiornamenti Mensili Microsoft

(AL01/240214/CSIRT-ITA) - Aggiornamento Maggio 3, 2024Microsoft ha rilasciato gli aggiornamenti di sicurezza mensili che risolvono un totale di 73 nuove vulnerabilità, di cui 2 di tipo 0-day.

- Vulnerabilità in AIOHTTP

(AL02/240503/CSIRT-ITA) Maggio 3, 2024Rilevata una vulnerabilità con gravità "alta" in AIOHTTP, framework client/server HTTP utilizzato per creare applicazioni web ad alte prestazioni che richiedono la gestione di elevate richieste HTTP. Tale vulnerabilità, qualora sfruttata, potrebbe permettere l’invio di richieste POST opportunamente predisposte (multipart/form-data) che, al momento dell’elaborazione, portano il codice a una condizione di loop infinito. Tale condizione […]

- Rilevate vulnerabilità in PostgreSQL pgAdmin

(AL01/240503/CSIRT-ITA) Maggio 3, 2024PostgreSQL Global Development Group ha rilasciato aggiornamenti di sicurezza per risolvere due vulnerabilità con gravità “alta” relative a pgAdmin, noto strumento open source per la gestione di PostgreSQL. Tali vulnerabilità, qualora sfruttate, potrebbero permettere il bypass dei meccanismi di autenticazione di pgAdmin o l’esecuzione di codice arbitrario lato client.

- Sanate vulnerabilità su GitLab CE/EE

(AL01/240112/CSIRT-ITA) - Aggiornamento Maggio 2, 2024Rilasciati aggiornamenti di sicurezza che risolvono diverse vulnerabilità, di cui 2 con gravità “critica” e una con gravità “alta”, in GitLab Community Edition (CE) e Enterprise Edition (EE).

- Aggiornamenti di sicurezza per Acronis Cyber Protect

(AL03/240502/CSIRT-ITA) Maggio 2, 2024Acronis ha rilasciato aggiornamenti di sicurezza per risolvere 4 vulnerabilità, di cui 3 con gravità “alta”, relativi al prodotto Cyber Protect Cloud Agent per sistemi operativi Windows, Mac e Linux.

- Vulnerabilità in prodotti SonicWall

(AL02/240502/CSIRT-ITA) Maggio 2, 2024SonicWall ha recentemente rilevato 2 vulnerabilità nella piattaforma Global Management System (GMS), soluzione per la gestione unificata dei propri prodotti. Tale vulnerabilità, qualora sfruttata, potrebbe permettere a un utente malintenzionato il bypass dei meccanismi di autenticazione e l’accesso a informazioni sensibili sui dispositivi target.

- Risolte vulnerabilità in prodotti Cisco

(AL01/240502/CSIRT-ITA) Maggio 2, 2024Aggiornamenti di sicurezza Cisco sanano 3 vulnerabilità in alcuni prodotti IP Phone e Video Phone, soluzioni per le comunicazioni VoIP e la videofonia aziendale. Tali vulnerabilità, qualora sfruttate, potrebbero permettere la compromissione della disponibilità del servizio e la divulgazione di informazioni sensibili.

- Aggiornamenti Mensili Microsoft

(AL07/240409/CSIRT-ITA) - Aggiornamento Aprile 30, 2024Microsoft ha rilasciato gli aggiornamenti di sicurezza mensili che risolvono un totale di 150 nuove vulnerabilità.

- Vulnerabilità nel linguaggio di programmazione “R”

(AL01/240430/CSIRT-ITA) Aprile 30, 2024Rilevata vulnerabilità nel linguaggio di programmazione statistica "R". Tale vulnerabilità, qualora sfruttata, potrebbe consentire l’esecuzione di codice arbitrario sui sistemi target tramite l’apertura di file “.rds” o “.rdx” opportunamente predisposti.

darkreading

darkreading

- REvil Affiliate Off to Jail for Multimillion-Dollar Ransomware Scheme Maggio 3, 2024Charges against the ransomware gang member included damage to computers, conspiracy to commit fraud, and conspiracy to commit money laundering.

- Critical GitLab Bug Under Exploit Enables Account Takeover, CISA Warns Maggio 3, 2024Patch now: Cyberattackers are exploiting CVE-2023-7028 (CVSS 10) to take over and lock users out of GitLab accounts, steal source code, and more.

- Innovation, Not Regulation, Will Protect Corporations From Deepfakes Maggio 3, 2024If CEOs want to prevent their firm from being the next victim of a high-profile deepfake scam, they need to double cybersecurity funding immediately.

- New AI Security Startup Apex Secures AI Models, Apps Maggio 3, 2024The AI security startup's platform will allow organizations to define appropriate AI usage and enforce security policies.

- Mimic Launches With New Ransomware Defense Platform Maggio 2, 2024The startup says its SaaS platform helps organizations detect and recover from ransomware attacks faster than "traditional" methods.

- Billions of Android Devices Open to 'Dirty Stream' Attack Maggio 2, 2024Microsoft has uncovered a common vulnerability pattern in several apps allowing code execution; at least four of the apps have more than 500 million installations each; and one, Xiaomi's File Manager, has at least 1 billion installations.

- DPRK's Kimsuky APT Abuses Weak DMARC Policies, Feds Warn Maggio 2, 2024Organizations can go a long way toward preventing spoofing attacks by changing one basic parameter in their DNS settings.

- Software Security: Too Little Vendor Accountability, Experts Say Maggio 2, 2024Actual legislation is a long shot and a decade away, but policy experts are looking to jump-start the conversation around greater legal liability for insecure software products.

- Hacker Sentenced After Years of Extorting Psychotherapy Patients Maggio 2, 2024Two years after a warrant went out for his arrest, Aleksanteri Kivimäki finally has been found guilty of thousands of counts of aggravated attempted blackmail, among other charges.

- Dropbox Breach Exposes Customer Credentials, Authentication Data Maggio 2, 2024Threat actor dropped in to Dropbox Sign production environment and accessed emails, passwords, and other PII, along with APIs, OAuth, and MFA info.

Full Disclosure

Full Disclosure

- Live2D Cubism refusing to fix validation issue leading to heap corruption. Maggio 3, 2024Posted by PT via Fulldisclosure on May 03Live2D Cubism is the dominant "vtuber" software suite for 2D avatars for use in livestreaming and integrating them in other software. They publish various SDKs and a frameworks for integrating their libraries with your own program. You're supposed to use those to deserialize and render/animate the models created […]

- Microsoft PlayReady white-box cryptography weakness Maggio 1, 2024Posted by Security Explorations on May 01Hello All, There is yet another attack possible against Protected Media Path process beyond the one involving two global XOR keys [1]. The new attack may also result in the extraction of a plaintext content key value. The attack has its origin in a white-box crypto [2] implementation. More […]

- Defense in depth -- the Microsoft way (part 87): shipping more rotten software to billions of unsuspecting customers Aprile 24, 2024Posted by Stefan Kanthak on Apr 24Hi @ll, this post is a continuation of and With the release of .NET Framework 4.8 in April 2019, Microsoft updated the following paragraph of the MSDN article "What's new in .NET Framework" | Starting with .NET Framework 4.5, the clrcompression.dll assembly...

- Response to CVE-2023-26756 - Revive Adserver Aprile 24, 2024Posted by Matteo Beccati on Apr 24CVE-2023-26756 has been recently filed against the Revive Adserver project. The action was taken without first contacting us, and it did not follow the security process that is thoroughly documented on our website. The project team has been given no notice before or after the disclosure. Our team has […]

- BACKDOOR.WIN32.DUMADOR.C / Remote Stack Buffer Overflow (SEH) Aprile 19, 2024Posted by malvuln on Apr 19Discovery / credits: Malvuln (John Page aka hyp3rlinx) (c) 2024 Original source: https://malvuln.com/advisory/6cc630843cabf23621375830df474bc5.txt Contact: malvuln13 () gmail com Media: twitter.com/malvuln Threat: Backdoor.Win32.Dumador.c Vulnerability: Remote Stack Buffer Overflow (SEH) Description: The malware runs an FTP server on TCP port 10000. Third-party adversaries who can reach the server can send a specially […]

- SEC Consult SA-20240418-0 :: Broken authorization in Dreamehome app Aprile 19, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 19SEC Consult Vulnerability Lab Security Advisory < 20240418-0 > ======================================================================= title: Broken authorization product: Dreamehome app vulnerable version:

- MindManager 23 - full disclosure Aprile 19, 2024Posted by Pawel Karwowski via Fulldisclosure on Apr 19Resending! Thank you for your efforts. GitHub - pawlokk/mindmanager-poc: public disclosure Affected application: MindManager23_setup.exe Platform: Windows Issue: Local Privilege Escalation via MSI installer Repair Mode (EXE hijacking race condition) Discovered and reported by: Pawel Karwowski and Julian Horoszkiewicz (Eviden Red Team) Proposed mitigation:...

- CVE-2024-31705 Aprile 14, 2024Posted by V3locidad on Apr 14CVE ID: CVE-2024-31705 Title : RCE to Shell Commands" Plugin / GLPI Shell Command Management Interface Affected Product : GLPI - 10.X.X and last version Description: An issue in Infotel Conseil GLPI v.10.X.X and after allows a remote attacker to execute arbitrary code via the insufficient validation of user-supplied input. […]

- SEC Consult SA-20240411-0 :: Database Passwords in Server Response in Amazon AWS Glue Aprile 14, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 14SEC Consult Vulnerability Lab Security Advisory < 20240411-0 > ======================================================================= title: Database Passwords in Server Response product: Amazon AWS Glue vulnerable version: until 2024-02-23 fixed version: as of 2024-02-23 CVE number: - impact: medium homepage: https://aws.amazon.com/glue/ found:...

- [KIS-2024-03] Invision Community <= 4.7.16 (toolbar.php) Remote Code Execution Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10------------------------------------------------------------------------------ Invision Community

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa Aprile 22, 2024

- Advanced persistent threat (APT): cosa sono e come difendersi Aprile 17, 2024

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica Marzo 25, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications