Estimated reading time: 7 minuti

Una advanced persistent threat (APT) è un termine ampio utilizzato per descrivere una campagna di attacco in cui un intruso, o un gruppo di intrusi, stabilisce una presenza illecita e a lungo termine su una rete al fine di estrarre dati altamente sensibili. Gli obiettivi di questi assalti, che sono scelti e studiati con molta attenzione, includono tipicamente grandi imprese o reti governative. Le conseguenze di tali intrusioni sono vaste, e includono:

– Furto di proprietà intellettuale (ad esempio, segreti commerciali o brevetti)

– Compromissione di informazioni sensibili (ad esempio, dati privati di dipendenti e utenti)

– Il sabotaggio di infrastrutture organizzative critiche (ad esempio, la cancellazione di database)

– Prendere il controllo totale del sito

L’esecuzione di un assalto APT richiede più risorse di un attacco standard alle applicazioni web. Gli autori sono di solito squadre di criminali informatici esperti che hanno un sostanziale sostegno finanziario. Alcuni attacchi APT sono finanziati dal governo e utilizzati come armi di guerra informatica.

Gli attacchi più comuni, come il Remote File Inclusion (RFI), la SQL injection e il cross-site scripting (XSS), sono frequentemente utilizzati dagli autori per stabilire un punto d’appoggio in una rete mirata. Poi, Trojan e backdoor shell sono spesso utilizzati per espandere quel punto d’appoggio e creare una presenza persistente all’interno del perimetro.

Progressione delle advanced persistent threat

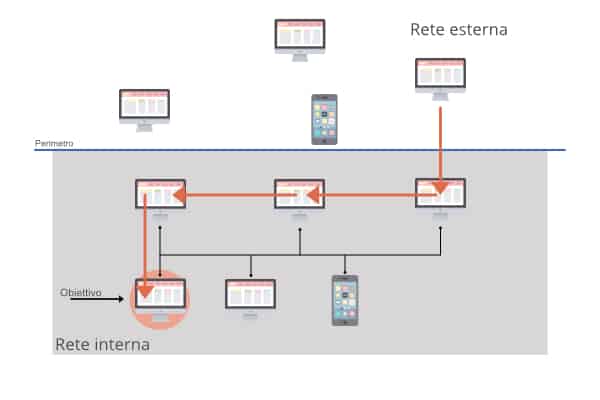

Un attacco APT di successo può essere suddiviso in tre fasi: 1) infiltrazione nella rete, 2) espansione della presenza dell’attaccante e 3) estrazione dei dati accumulati, il tutto senza essere rilevato.

1. Infiltrazione nella rete

Come abbiamo detto, ogni advanced persistent threat parte da un’infiltrazione. Le aziende sono tipicamente infiltrate attraverso la compromissione di una delle seguenti aree: risorse web, risorse di rete o utenti umani autorizzati. Questo si ottiene sia attraverso upload maligni o attacchi di ingegneria sociale. Sono tutte minacce affrontate regolarmente dalle grandi organizzazioni.

Gli infiltrati possono eseguire contemporaneamente un attacco DDoS contro il loro obiettivo. Questo serve sia come cortina per distrarre il personale della rete sia come mezzo per indebolire un perimetro di sicurezza, rendendo più facile la violazione.

Una volta ottenuto l’accesso iniziale, gli aggressori installano rapidamente una shell-malware backdoor che garantisce l’accesso alla rete e permette operazioni remote e furtive. Le backdoor possono anche presentarsi sotto forma di Trojan mascherati da software legittimi.

2. Espansione della presenza

Dopo che il punto d’appoggio è stabilito, gli aggressori si muovono per ampliare la loro presenza all’interno della rete e quindi “creare” la advanced persistent threat vera e proprio.

Questo comporta lo spostamento verso l’alto della gerarchia di un’organizzazione, compromettendo i membri del personale con accesso ai dati più sensibili. Così facendo, gli attaccanti sono in grado di raccogliere informazioni aziendali critiche, comprese le informazioni sulla linea di prodotti, i dati dei dipendenti e i record finanziari.

A seconda dell’obiettivo finale dell’attacco, i dati accumulati possono essere venduti a un’impresa concorrente, alterati per sabotare la linea di prodotti di un’azienda o utilizzati per abbattere un’intera organizzazione. Se il sabotaggio è il motivo, questa fase viene utilizzata per ottenere sottilmente il controllo di più funzioni critiche e manipolarle in una sequenza specifica per causare il massimo danno.

Per esempio, gli aggressori potrebbero cancellare interi database all’interno di un’azienda e poi interrompere le comunicazioni di rete al fine di prolungare il processo di recupero.

3. Estrazione dei dati

Mentre un evento APT è in corso, le informazioni rubate sono tipicamente memorizzate in un luogo sicuro all’interno della rete assaltata. Una volta che sono stati raccolti abbastanza dati, i ladri devono estrarli senza essere rilevati.

Tipicamente, vengono utilizzate tattiche di white noise per distrarre il team di sicurezza in modo che le informazioni possano essere spostate fuori. Questo potrebbe prendere la forma di un attacco DDoS, ancora una volta legando il personale di rete e/o indebolendo le difese del sito per facilitare l’estrazione.

Misure di sicurezza contro le advanced persistent threat

Un rilevamento e una protezione adeguati contro le APT richiedono un approccio multiplo da parte degli amministratori di rete, dei fornitori di sicurezza e dei singoli utenti.

Monitoraggio del traffico

Il monitoraggio del traffico in entrata e in uscita è considerato la pratica migliore per prevenire l’installazione di backdoor e bloccare l’estrazione di dati rubati. Ispezionare il traffico all’interno del perimetro aziendale di rete può anche aiutare ad avvisare il personale di sicurezza di qualsiasi comportamento insolito che può puntare ad attività dannose.

Un web application firewall (WAF) distribuito sul bordo della rete filtra il traffico verso i server web proteggendo così una delle vostre superfici di attacco più vulnerabili. Tra le altre funzioni, un WAF può aiutare ad eliminare gli attacchi a livello di applicazione, come gli attacchi RFI e SQL injection, comunemente utilizzati durante la fase di infiltrazione APT.

I servizi di monitoraggio del traffico interno, come i firewall di rete, sono l’altro lato di questa equazione. Essi possono fornire una visione granulare che mostra come gli utenti stanno interagendo all’interno della vostra rete, mentre aiutano a identificare le anomalie del traffico interno, (ad esempio, login irregolari o trasferimenti di dati insolitamente grandi). Quest’ultimo potrebbe segnalare un attacco APT in corso. È anche possibile monitorare l’accesso alle condivisioni di file o agli honeypots di sistema.

Infine, i servizi di monitoraggio del traffico in entrata potrebbero essere utili per rilevare e rimuovere le shell backdoor. Per un servizio di controllo a 360°, l’adozione del SOCaaS di SOD potrebbe fare al caso vostro.

Controllo degli accessi

Per gli attaccanti, i dipendenti dell’azienda rappresentano tipicamente il soft-spot più grande e vulnerabile nel vostro perimetro di sicurezza. Il più delle volte, questo è il motivo per cui gli utenti della vostra rete sono visti dagli intrusi come un facile gateway per infiltrarsi nelle vostre difese, mentre espandono la loro presa all’interno del vostro perimetro di sicurezza.

In questo caso, gli obiettivi probabili rientrano in una delle seguenti tre categorie:

– Utenti disattenti che ignorano le politiche di sicurezza della rete e concedono inconsapevolmente l’accesso a potenziali minacce

– Insider malintenzionati che abusano intenzionalmente delle loro credenziali per concedere l’accesso al criminale

– Utenti compromessi i cui privilegi di accesso alla rete sono compromessi e utilizzati dagli aggressori

Lo sviluppo di controlli efficaci richiede una revisione completa di tutti i membri della vostra organizzazione, specialmente delle informazioni a cui hanno accesso. Per esempio, classificare i dati sulla need-to-know basis aiuta a bloccare la capacità di un intruso di dirottare le credenziali di accesso da un membro del personale di basso livello, usandole per accedere a materiali sensibili.

I punti chiave di accesso alla rete dovrebbero essere protetti con l’autenticazione a due fattori (2FA). Essa richiede agli utenti di utilizzare una seconda forma di verifica quando si accede alle aree sensibili (in genere un codice di accesso inviato al dispositivo mobile dell’utente). Questo impedisce ad attori non autorizzati, travestiti da utenti legittimi, di muoversi nella rete.

Misure ulteriori contro gli advanced persistent threat

Oltre alle già citate best practice per prevenire il verificarsi di un advanced persistent threat sulla rete aziendale, è bene intervenire su più fronti. In numerosi altri articoli abbiamo trattato quanto sia vantaggioso, per il team di sicurezza, avere un unico luogo in cui monitorare ogni punto della rete. Uno strumento eccellente per questo scopo è un SOC.

Il nostro SOCaaS offre tutte le funzionalità di un Centro Operativo di Sicurezza senza l’incombenza degli investimenti in attrezzature e personale specializzato. Inoltre, grazie alla tecnologia UEBA, non solo il nostro SOC è in grado di recuperare i log e archiviarli in modo sistematico, ma è anche attivamente coinvolto nell’individuare comportamenti sospetti degli utenti.

Queste caratteristiche sono ottime per aumentare la reattività del team di sicurezza e scongiurare anche i tentativi di advanced persistent threat ai danni della rete aziendale.

Per sapere come possiamo aiutare la vostra azienda a alzare la propria sicurezza, non esitare a contattarci, saremo lieti di rispondere a ogni domanda.

Useful links:

Link utili:

Estimated reading time: 6 minuti

I continui progressi in ambito di automazione della sicurezza informatica hanno permesso agli analisti di potersi dedicarsi maggiormente all’analisi delle minacce più importanti. Questo evitando di sprecare energie eseguendo operazioni ripetitive.

Anche se questi progressi tecnologici portano benefici in termini di tempo, è fondamentale avere il controllo completo su tutti i processi integrati dai sistemi automatizzati. Proprio per questo è importante utilizzare strumenti che semplificano il compito, come ad esempio un SOAR.

SOAR è l’acronimo di Security Orchestration, Automation and Response e descrive l’insieme delle funzionalità impiegate per proteggere i sistemi informatici dalle minacce.

Le funzioni di automazione della sicurezza informatica consentono di alleggerire il carico di lavoro delle organizzazioni, automatizzando i comportamenti consueti di basso valore. Il grado di automazione dev’essere regolato adeguatamente e i team di sicurezza devono stabilire quali azioni debbano includere l’interazione umana, che rappresenta l’aspetto fondamentale nei processi di analisi.

I vantaggi che comporta l’impiego di un SOAR sono sostanzialmente due: riduzione del tempo di risposta agli incidenti informatici e miglioramento dell’efficienza del SOC.

SOAR: progetti di automazione per la sicurezza informatica

È necessario effettuare alcune analisi preliminari prima di poter avviare un progetto di automazione di sicurezza SOAR.

Fase 1: Identificazione delle Procedure Standard Operative (SOPs) da attivare in risposta delle minacce

Prima di avviare un progetto di automazione, è opportuno effettuare delle analisi delle Procedure Standard presenti in azienda, ovvero dei processi di risposta e di investigazione degli incidenti che si vuole automatizzare. È importante identificare quali casi d’uso si vogliono implementare e migliorare prima di passare al passaggio successivo.

Fase 2: Analisi degli strumenti da orchestrare all’interno dei processi

Questa seconda fase consiste nell’analisi degli strumenti che bisogna orchestrare all’interno dei processi per poter effettuare indagini ed eseguire azioni correttive.

Fase 3: Verifica e creazione di connettori API

La terza fase consiste nel verificare che tutti i connettori API per effettuare le singole azioni identificate al punto due siano disponibili o sviluppabili.

Fase 4: Creazione dei connettori API mancanti

Alcune soluzioni SOAR presenti sul mercato sono molto chiuse e per poter effettuare qualche modifica è necessario rivolgersi al produttore. La flessibilità dev’essere una caratteristica chiave di un SOAR, così come la possibilità di poter scrivere e modificare in autonomia i connettori.

Fase 5: Miglioramento dei processi utilizzando workflow grafici

Con la logica dei playbook è possibile creare workflow grafici, in modo da avere sotto controllo tutti quei processi che devono essere eseguiti da un SOAR nell’automazione della sicurezza informatica.

Fase 6: Automazione progressiva

È importante decidere come dev’essere eseguita ogni singola azione dei processi. Qui sotto elenchiamo tre tipologie di azioni:

– Totalmente automatiche: tutte quelle azioni eseguite direttamente dal SOAR senza l’ausilio dell’intervento umano.

– Semi automatiche: le azioni che necessitano un’attivazione da parte di un analista.

– Manuali: tutti i task che un analista deve svolgere manualmente, utilizzando altre tecnologie.

Automazione sicurezza informatica e orchestrazione: le differenze

Quando parliamo di orchestrazione, ci riferiamo alla possibilità di poter gestire tutti gli strumenti di cui gli analisti hanno bisogno, permettendo loro di replicare i processi di risposta alle minacce e di ottenere tutte le informazioni di cui hanno bisogno per poter prendere le giuste decisioni.

Un’automazione della sicurezza informatica, invece, permette di accelerare l’implementazione dei processi, dato che l’operatore interviene solo quando bisogna prendere delle decisioni gestionali.

Automazione della sicurezza informatica in un SOAR

Il SOAR è uno strumento che permette alle organizzazioni di poter replicare i propri processi operativi di sicurezza in un flusso di lavoro che consenta di orchestrare diverse tecnologie esistenti col fine di identificare, tracciare e rispondere agli incidenti informatici in maniera efficace e tempestiva. Gli analisti, in genere, hanno un’infinità di compiti da svolgere e l’automazione dei compiti e dei processi svolge un ruolo fondamentale, permettendo loro di concentrarsi sulle minacce più importanti.

Il SOAR non sostituisce l’intervento umano ma aiuta a velocizzare in modo significativo le attività degli analisti, essendo uno strumento che permette di far dialogare tra loro più tecnologie in un’unica piattaforma.

Quali sono i processi di sicurezza informatica che possono essere automatizzati

Il SOAR è progettato per gestire gli incidenti di sicurezza in un ambiente IT, in considerazione all’enorme quantità di strumenti adottati per rispondere alle minacce. Negli ultimi anni, il numero di reati informatici è salito vertiginosamente. Sono sempre più comuni i tentativi di phishing, smishing, doxing, ransomware e altre tipologie di intrusione più sofisticate.

Un numero maggiore di attacchi comporta un incremento dei processi, e conseguenzialmente anche degli strumenti e delle risorse umane impiegate per eseguire tutte le operazioni necessarie per garantire una corretta protezione di un sistema IT. Grazie al SOAR, gli analisti hanno la possibilità di ricevere notifiche e task fondamentali, permettendo loro di verificare tutte le informazioni raccolte e attivare le contromisure di contenimento.

Il SOAR non solo gestisce gli incidenti di sicurezza informatica, ma è utile anche a svolgere tutte quelle operazioni ripetitive.

Aumentare la velocità di risposta agli incidenti

Il SOAR permette di far seguire le Procedure Operative Standard (SOP), assegnando task e aumentando la collaborazione tra macchine e il team di sicurezza. L’esecuzione di procedure all’interno delle SOP può richiedere molto tempo come, ad esempio, tutte quelle attività ripetitive come l’analisi degli alert e la generazione reportistica.

Per i team di sicurezza, è inaccettabile sprecare energie dietro tutte queste procedure. Un SOAR aiuta ad automatizzare tutte quelle attività ripetitive che presentano minori rischi, consentendo agli analisti di lavorare in modo coordinato.

Una volta individuata e analizzata una minaccia, assegna il task agli operatori e, grazie all’automatizzazione dei compiti ripetitivi, gli analisti ottengono tempestivamente tutte le informazioni necessarie da utilizzare nei processi decisionali in modo da contenere la minaccia.

Il SOAR analizza automaticamente gli alert, documentandone le caratteristiche e classificando la loro natura. I dati collezionati vengono trasmessi agli analisti che, non avendo più la necessità di dover accedere a tanti diversi strumenti, possono focalizzare la loro attenzione sulle minacce reali in modo da sfruttare le loro competenze nelle attività che necessitano dell’analisi da parte dell’uomo e nelle attività di lateral movment.

Senza SOAR, la fase di analisi e le risposte a tutti gli alert vengono eseguite manualmente dagli analisti, con gran dispendio di tempo ed energie, aumentando significativamente il tempo di risposta ad un incidente informatico.

SOAR:soluzione per tutte le aziende

Inizialmente il SOAR era principalmente adottato dalle grandi organizzazioni e aziende che avevano creato ambienti SOC interni con molteplici dipendenti.

Un SOAR ben progettato e implementato è in grado di essere scalato sia verticalmente che orizzontalmente. Considerando che anche le piccole e medie aziende hanno bisogno di un SOAR, è possibile adottare un modello scalabile che offre alle organizzazioni più piccole gli stessi vantaggi che offrono alle organizzazioni più grandi.

Conclusioni

Abbiamo visto cos’è un SOAR e il suo impiego come strumento di automazione della sicurezza informatica, utilizzato per alleviare il carico di lavoro degli analisti, automatizzando un’ampia gamma di attività ripetitive.

A differenza di molte altre aziende, la nostra soluzione SOCaaS include anche la possibilità, per il cliente, di utilizzare il SOAR. Se desideri saperne di più, non esitare a contattarci, siamo pronti a rispondere a tutte le tue domande.

Useful links:

Estimated reading time: 6 minuti

Proprio come qualsiasi altro campo IT, il mercato della cybersecurity è guidato dall’hype. Attualmente si fa hype verso l’XDR, ossia eXtended Detection and Response.

XDR è la novità per quello che concerne il rilevamento e alla risposta alle minacce, un elemento chiave della difesa dell’infrastruttura e dei dati di un’azienda.

Cos’è esattamente l’XDR?

XDR è un’alternativa ai tradizionali approcci reattivi che forniscono solo una layer visibility sugli attacchi. Mi riferisco a procedure come il rilevamento e la risposta degli endpoint (EDR), l’analisi del traffico di rete (NTA) e i SIEM, di cui abbiamo parlato in molti altri articoli.

La layer visibility implica che si adottino diversi servizi, stratificati (layer), che tengono sotto controllo ciascuno una specifica entità nell’infrastruttura. Questo può essere problematico. Infatti, bisogna assicurarsi che i livelli non finiscano isolati, rendendo difficile, o quasi impossibile gestire e visualizzare i dati. La layer visibility fornisce informazioni importanti, ma può anche portare a problemi, tra cui:

Collezionare troppi avvisi incompleti e senza contesto. L’EDR rileva solo il 26% dei vettori iniziali di attacco e a causa dell’elevato volume di avvisi di sicurezza, il 54% dei professionisti della sicurezza ignora gli avvisi che dovrebbero essere indagati.

Indagini complesse e dispendiose in termini di tempo che richiedono competenze specialistiche. Con l’EDR, il tempo medio per identificare una violazione è aumentato a 197 giorni, e il tempo medio per contenere una violazione è aumentato a 69 giorni.

Strumenti incentrati sulla tecnologia piuttosto che sull’utente o sul business. L’EDR si concentra sulle lacune tecnologiche piuttosto che sulle esigenze operative degli utenti e delle aziende. Con più di 40 strumenti utilizzati in un Security Operations Center (SOC) medio, il 23% dei team di sicurezza passa il tempo a mantenere e gestire gli strumenti di sicurezza piuttosto che eseguire indagini. (Fonte)

Per i team di sicurezza già sovraccarichi, il risultato può essere un flusso infinito di eventi, troppi strumenti e informazioni da alternare, tempi più lunghi per il rilevamento e spese per la sicurezza che superano il budget e non sono nemmeno pienamente efficaci.

La novità nell’eXtended Detection Response

XDR implementa un approccio proattivo al rilevamento delle minacce e alla risposta. Offre visibilità sui dati attraverso le reti, i cloud e gli endpoint, mentre applica l’analisi e l’automazione per affrontare le minacce sempre più sofisticate di oggi. I vantaggi dell’approccio XDR per i team di sicurezza sono molteplici:

Identificare le minacce nascoste, furtive e sofisticate in modo proattivo e rapido.

Tracciare le minacce attraverso qualsiasi fonte o posizione all’interno dell’organizzazione.

Aumentare la produttività delle persone che operano con la tecnologia.

Ottenere di più dai loro investimenti in sicurezza.

Concludere le indagini in modo più efficiente.

Dal punto di vista del business, XDR permette alle compagnie di individuare i cyber threat e fermare gli attacchi, oltre a semplificare e rafforzare i processi di sicurezza. Di conseguenza, consente alle aziende di servire meglio gli utenti e accelerare le iniziative di trasformazione digitale. Quando utenti, dati e applicazioni sono protetti, le aziende possono concentrarsi sulle priorità strategiche.

Perché considerarlo per la propria azienda

I due motivi principali per cui è vantaggioso questo tipo di approccio sono: gli endpoint non hanno visibilità sulle minacce in luoghi come i servizi cloud, inoltre, potrebbe non essere possibile mettere un software agent su tutti gli endpoint dell’azienda.

Ma ci sono anche altre motivazioni da considerare. L’aggiunta di altre fonti di dati può fornire maggiore contesto nei risultati dell’EDR, migliorando il triage e l’indagine degli avvisi. I provider si stanno movimentando non solo per fornire maggiori dati meglio organizzati, ma anche consegnando piattaforme di analisi per alleggerire il carico analitico sugli operatori. Questo si traduce in facilità d’uso e costi operativi ridotti.

L’XDR può sembrare molto attraente come prodotto: Integrazione stretta delle parti, contenuto altamente sintonizzato (poiché il fornitore ha il controllo totale sugli eventi dalle fonti di dati), uso di analitiche e automazione della risposta.

A cosa prestare attenzione prima dell’adozione

Alcuni provider stanno posizionando il loro XDR come la soluzione definitiva al rilevamento delle minacce. Tuttavia, molti fornitori non sono in grado di offrire tutti gli strumenti necessari per ottenere il vantaggio venduto. Alcuni provider offrono nel pacchetto il monitoring di endpoint e cloud, altri di endpoint e rete, ma se si esaminano le esigenze complete della maggior parte delle organizzazioni, ci sono spesso dettagli mancanti nell’immagine complessiva.

Se poi, una volta che l’azienda si impegna con un provider e nota una mancanza in uno dei settori monitorati, quali sono le possibili soluzioni? Si genera una situazione di vendor lock-in da cui svincolarsi significa recidere un contratto per poi aprirne un altro, con tutti i costi che ne conseguono.

L’XDR come un approccio, non come prodotto

Prima di sottoscrivere un contratto con un provider che vende un soluzione come definitiva, è sempre bene soppesare in modo analitico i vantaggi e le implicazioni.

L’integrazione stretta e bidirezionale di più capacità di rilevamento e risposta alle minacce è la prima caratteristica distintiva. Ma non è necessario acquistare due componenti tecnologici dallo stesso fornitore per ottenere una buona integrazione. Infatti, molti prodotti hanno la capacità di integrarsi con alcune soluzioni di altri fornitori come uno dei loro principali punti di forza.

L’approccio XDR deve fornire una piattaforma che consente la necessaria raccolta e conservazione dei dati, ma anche forti capacità di analisi, di orchestrare e automatizzare le azioni di risposta fornite dalle altre parti della soluzione. Un Next Generation SIEM cloud based è una soluzione perfetta.

Come muoversi dunque?

L’interesse per i prodotti XDR è un chiaro segnale che l’eccessiva frammentazione stava portando un’eccessiva complessità. Un po’ di consolidamento è un bene, ma deve essere fatto proteggendo la flessibilità e la capacità di seguire le soluzioni migliori.

Secondo noi, un SOCaaS è una soluzione ottimale. Fornisce un SIEM di nuova generazione, con forti capacità di analisi. Inoltre, integra anche un’intelligenza artificiale che aiuta nel riconoscere in tempo le minacce tramite l’analisi del comportamento. Un SOCaaS è il futuro delle piattaforme operative di sicurezza.

Per sapere con i nostri servizi possono aiutarti a proteggere i dati della tua azienda e dei tuoi clienti, contattaci, risponderemo volentieri a ogni tuo dubbio.

Useful links:

Estimated reading time: 6 minuti

I dati di threat intelligence forniscono alle aziende approfondimenti rilevanti e tempestivi necessari per comprendere, prevedere, rilevare e rispondere alle minacce alla sicurezza informatica. Le soluzioni di intelligence sulle minacce raccolgono, filtrano e analizzano grandi volumi di dati grezzi relativi a fonti esistenti o emergenti di minacce. Il risultato sono feed di threat intelligence e rapporti di gestione. I data scientist e i team di sicurezza utilizzano questi feed e report per sviluppare un programma con risposte mirate agli incidenti per attacchi specifici.

Tutti, dalla prevenzione delle frodi alle operazioni di sicurezza all’analisi dei rischi, traggono vantaggio dalla threat intelligence. Il software di intelligence sulle minacce fornisce visualizzazioni interattive e in tempo reale dei dati relativi alle minacce e alle vulnerabilità.

Il vantaggio offerto agli analisti ed esperti di sicurezza è evidente e serve a identificare facilmente e rapidamente i modelli degli attori delle minacce. Comprendere la fonte e l’obiettivo degli attacchi aiuta i capi d’azienda a mettere in atto difese efficaci per mitigare i rischi e proteggersi dalle attività che potrebbero avere un impatto negativo sull’azienda.

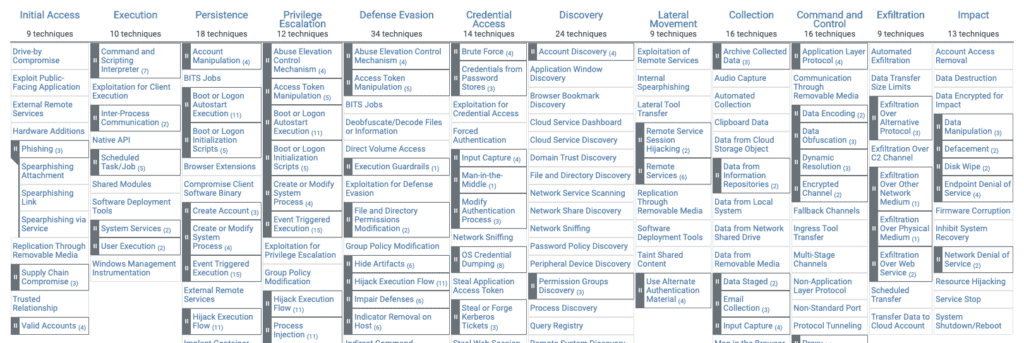

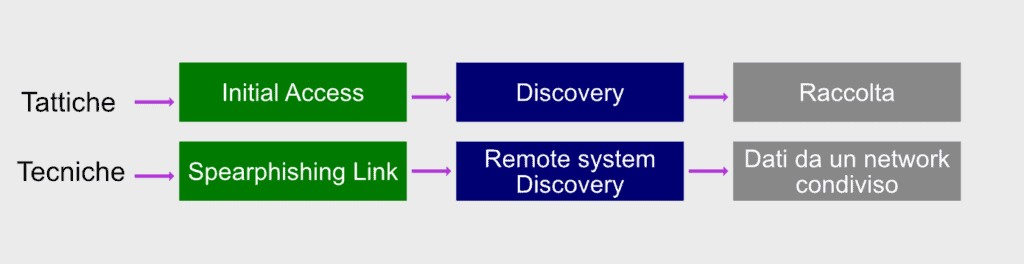

La cyber threat intelligence può essere classificata come strategica, tattica oppure operativa. Quella Strategica riguarda le capacità e gli intenti generali degli attacchi informatici. Di conseguenza anche lo sviluppo di strategie informate associate alla lotta contro le minacce a lungo termine. Quella Tattica riguarda le tecniche e le procedure che gli aggressori potrebbero utilizzare nelle operazioni quotidiane. Infine, la threat intelligence Operativa, fornisce informazioni altamente tecniche a livello forense riguardanti una specifica campagna di attacco.

Il ciclo della threat intelligence

Le soluzioni di intelligence sulle minacce raccolgono dati grezzi sugli attori e le minacce da varie fonti. Questi dati vengono poi analizzati e filtrati per produrre feed e rapporti di gestione che contengono informazioni che possono essere utilizzate in soluzioni automatizzate di controllo della sicurezza. Lo scopo principale di questo tipo di sicurezza è quello di mantenere le organizzazioni informate sui rischi delle minacce persistenti avanzate, delle minacce zero-day e degli exploit, e su come proteggersi da esse.

Il ciclo di intelligence delle minacce informatiche consiste nelle seguenti fasi.

Pianificazione: I requisiti dei dati devono essere prima definiti.

Raccolta: Si raccolgono grandi quantità di dati grezzi da fonti interne ed esterne di threat intelligence.

Elaborazione: I dati grezzi sono filtrati, categorizzati e organizzati.

Analisi: Questo processo trasforma i dati grezzi in flussi di informazioni sulle minacce con l’uso di tecniche analitiche strutturate in tempo reale e aiuta gli analisti a individuare gli indicatori di compromissione (IOC).

Diffusione: I risultati dell’analisi vengono immediatamente condivisi con i professionisti della sicurezza informatica e gli analisti di threat intelligence.

Feedback: Se tutte le domande trovano risposta, il ciclo si conclude. Se ci sono nuovi requisiti, il ciclo ricomincia dalla fase di pianificazione.

Indicatori comuni di compromissione

Le aziende sono sempre più sotto pressione per gestire le vulnerabilità della sicurezza e il panorama delle minacce è in continua evoluzione. I feed di threat intelligence possono aiutare in questo processo identificando gli indicatori comuni di compromissione (IOC). Non solo, possono anche raccomandare i passi necessari per prevenire attacchi e infezioni. Alcuni degli indicatori di compromissione più comuni includono:

Indirizzi IP, URL e nomi di dominio: Un esempio potrebbe essere un malware che prende di mira un host interno che sta comunicando con un noto attore di minacce.

Indirizzi e-mail, oggetto delle e-mail, link e allegati: Un esempio potrebbe essere un tentativo di phishing che si basa su un utente ignaro che clicca su un link o un allegato e avvia un comando dannoso.

Chiavi di registro, nomi di file e hash di file e DLL: Un esempio potrebbe essere un attacco da un host esterno che è già stato segnalato per un comportamento nefasto o che è già infetto.

Quali strumenti per la threat intelligence

Il crescente aumento del malware e delle minacce informatiche ha portato a un’abbondanza di strumenti di threat intelligence che forniscono preziose informazioni per proteggere le aziende.

Questi strumenti si presentano sotto forma di piattaforme sia open source che proprietarie. Queste forniscono una serie di capacità di difesa contro le minacce informatiche, come l’analisi automatizzata dei rischi, la raccolta di dati privati, strumenti di ricerca rapida di threat intelligence, la segnalazione e condivisione di queste informazioni tra più utenti, avvisi curati, analisi dei rischi di vulnerabilità, monitoraggio del dark web, mitigazione automatizzata dei rischi, threat hunting e molto altro.

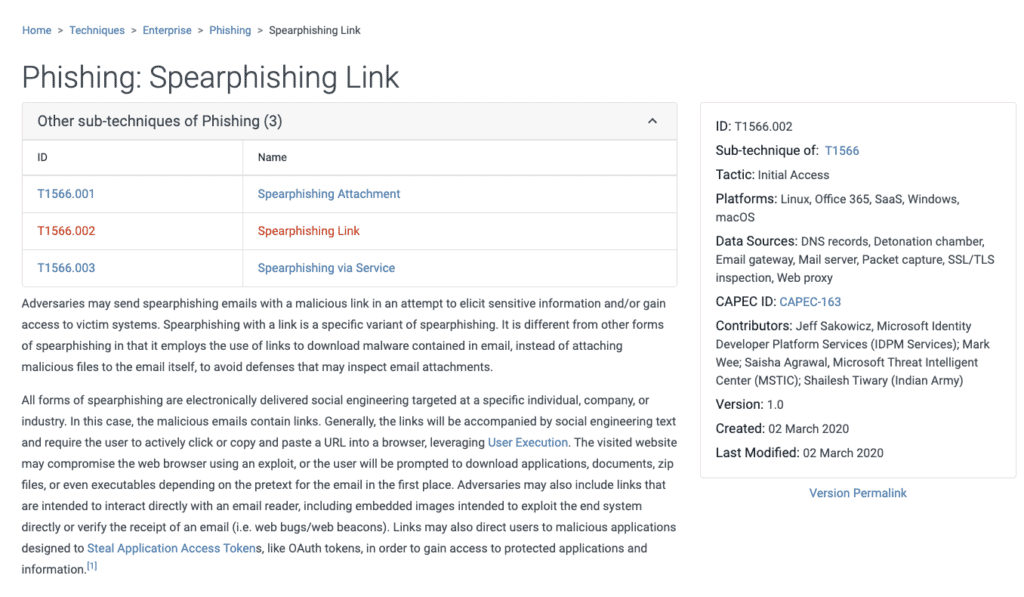

Abbiamo parlato di uno di questi strumenti in un altro articolo: il Mitre Att&ck. Questo è uno strumento molto utile per conoscere i comportamenti e le tecniche di attacco hacker. Questo grazie alle informazioni raccolte dalla threat intelligence e la conseguente condivisione. Un framework come questo è molto efficiente per creare meccanismi difensivi che consentono di mettere in sicurezza le infrastrutture aziendali.

Intelligenza artificiale e informazioni sulle minacce

Come abbiamo visto prima, la raccolta di informazioni da varie fonti non è altro che una delle fasi. Queste devono poi venire analizzate e successivamente elaborate in protocolli di controllo, per essere davvero utili per la sicurezza.

Per questo tipo di lavori di analisi, definizione di comportamenti baseline e controllo dei dati ci si affida sempre di più all’intelligenza artificiale e al deep learning. Un Next Generation SIEM, affiancato a una soluzione UEBA sono perfetti per questo tipo di protezione.

Il controllo del comportamento delle entità all’interno del perimetro effettuato dal UEBA è in grado di identificare ogni comportamento sospetto, in base alle informazioni raccolte e analizzate dal SIEM.

Conclusioni

Gli strumenti di difesa che abbiamo nominato sono il valore primario di un piano di sicurezza aziendale. Adottare soluzioni specifiche, implementare la threat intelligence e quindi una ricerca attiva degli indicatori di minacce, offre una posizione di vantaggio strategica. L’azienda può operare un passo avanti ai criminali, i quali possono far leva solo sull’effetto sorpresa contro le loro vittime. Proprio per questa situazione generale, ogni azienda dovrebbe essere nelle condizioni di non farsi cogliere alla sprovvista. Implementare soluzioni proattive è ormai necessario.

La threat intelligence è quindi un’arma da difesa dietro la quale mettere al riparo le risorse più importanti per poter lavorare in tranquillità.

Se vuoi sapere come possiamo aiutarti con i nostri servizi dedicati alla sicurezza, non esitare a contattarci, saremo lieti di rispondere a ogni domanda.

Useful links:

Cyber Threat Intelligence (CTI) – maggiore efficacia per la sicurezza IT

Progetti di Secure Online Desktop

Cos’è la Cyber Security? Definizione e proposte

Prevenire il shoulder surfing e il furto di credenziali aziendali

Estimated reading time: 7 minuti

Il vishing è una particolare tipologia di phishing che sfrutta la tecnologia VoIP (Voice over IP) per compiere gli attacchi. A differenza dei tradizionali servizi di telefonia fissa, con la tecnologia VoIP è possibile effettuare conversazioni telefoniche utilizzando la connessione Internet.

Gli hackers sono soliti utilizzare spesso i VoIP nei loro attacchi vishing perché questo permette loro di falsificare il proprio caller ID con grande semplicità. Fingendosi dipendenti di un ente legittimo, come ad esempio una banca, la polizia o un’azienda nota, gli hacker cercano di ottenere informazioni personali e finanziarie delle loro vittime.

Con le informazioni ottenute è possibile accedere ad un contro bancario e svuotarlo. Inoltre, è possibile commettere frodi, truffe ed altri illeciti utilizzando l’identità del malcapitato. Il furto d’identità è un reato in aumento negli ultimi anni, motivo in più per informarsi e restare all’erta.

Vishing: come riconoscere l’attacco

Solitamente gli attacchi di vishing utilizzano sistemi automatici text-to-speech per reindirizzare la vittima verso un numero telefonico controllato dall’hacker, questo però non esclude la possibilità che un hacker possa intraprendere una conversazione reale con la sua vittima. Le informazioni più comunemente prese di mira dagli attacchi di vishing sono i dati relativi ai conti bancari. Tuttavia, molte volte, gli hacker cercano di ottenere anche credenziali d’accesso a servizi noti come ad esempio Microsoft, Apple o Google.

Utilizzando l’ingegneria sociale, gli hacker che effettuano attacchi di vishing ingannano le loro vittime estorcendo denaro. Generalmente, i truffatori tentano di creare un senso di urgenza o cercano di alterare lo stato emozionale delle loro vittime. Questo per costringerle a pagare velocemente e senza riflettere a fondo su cosa stia succedendo.

Vishing: schemi comuni d’attacco

Gli attacchi di vishing possono essere diversi tra loro, pur avendo sempre scopi comuni. Un truffatore che utilizza questo genere di attacchi, potrebbe camuffare il proprio Caller ID spacciandosi per una persona autorevole o una qualsiasi persona conosciuta. Potrebbe inoltre lasciare messaggi pre-registrati contenenti minacce nelle caselle email delle loro vittime. Non solo le email, gli hackers potrebbero sfruttare anche gli SMS per compiere i loro raggiri, come nei casi di smishing.

I truffatori sono soliti avvicinarsi alle loro vittime spacciandosi per persone autorevoli oppure sfruttano le relazioni personali della vittima. Qui di seguito troverai un elenco con gli schemi di truffa più comunemente adottati.

Attacchi di Vishing più comuni

Truffa dell’agenzia di recupero crediti

Il truffatore si finge un funzionario di un’agenzia addetta al recupero crediti. Il truffatore minaccia conseguenze legali o addirittura l’arresto se la vittima non paga i suoi debiti, anche se effettivamente la vittima non ha alcun debito.

Truffe sentimentali

l’hacker finge un interesse amoroso per la sua vittima conosciuta su un’app o un sito di incontri. Potrebbe talvolta fingersi una vecchia fiamma del passato che ha bisogno urgentemente di denaro per qualche motivo familiare o di natura medica.

Truffa del supporto tecnico

Il truffatore si finge un dipendente di supporto tecnico e afferma la presenza di un grave problema tecnico sul computer della vittima. Il truffatore, in questo caso, sfrutta la paura e il senso di urgenza per ottenere il controllo remoto del computer della vittima. Successivamente installerà poi dei malware spacciandoli per software di diagnostica. Una volta ottenuto il controllo remoto del computer, è possibile accedere a file o a tutte le informazioni personali memorizzate sul computer.

Ci sono vere e proprie aziende che vivono con questo tipo di “business” nei paesi asiatici. Sono noti, inoltre, dei creator e white-hat hacker su YouTube che intercettano questi truffatori e cercano di fare ingegneria (sociale) inversa per incastrare questi deliquenti. Alcuni di questi creator hanno raggiunto risultati ragguardevoli, facendo chiudere alcune di queste aziende di truffatori.

Truffe su affari e investimenti

I truffatori si fingono esperti finanziari e convincono le vittime a versare somme di denaro per gli investimenti. Ultimamente si stanno diffondendo molto le truffe incentrate sulle criptovalute, spinte dall’utopia di fare molti soldi in poco tempo.

Truffe su associazioni di beneficenza

I truffatori si fingono membri di associazioni benefiche per convincere le vittime a donare a favore della loro causa. Queste false organizzazioni in realtà non fanno alcun lavoro di beneficenza e il denaro donato va direttamente ai truffatori. È molto comune che utilizzino foto di bambini o persone affette da malattie per far leva sul senso di compassione umano.

Truffe sulle polizze assicurative

Utilizzando le informazioni in possesso sulle autovetture intestate alle loro vittime, cercano di proporre loro offerte assicurative vantaggiose. Con questa strategia è possibile, non solo raccogliere altre informazioni personali sulle proprie vittime, ma anche truffarli economicamente nel caso in cui la vittima decidesse di acquistare la polizza proposta dall’hacker.

Com’è possibile difendersi dal vishing

Per le vittime molte volte è difficile riconoscere i tentativi di vishing perché non è anomalo che le banche e altri enti ed organizzazioni richiedono informazioni sensibili per telefono. Gli attacchi di vishing sono sempre più sofisticati e possono includere messaggi preregistrati ed altri sistemi per aumentare la propria credibilità.

Noi di SOD suggeriamo diversi modi per rilevare i tentativi di vishing, in seguito sono elencate alcune strategie da adottare per riconoscere questo tipo di attacchi. La miglior difesa da queste frodi, come anche nel caso del phishing, è saperle individuare immediatamente e non diffondere alcuna informazione personale per via telefonica, soprattutto se la richiesta avviene inaspettata.

Bisogna fare sempre attenzione quando si utilizzano forme di pagamento poco tracciabili come contanti, carte regalo e carte prepagate. Inoltre, bisogna prestare particolarmente attenzione alle caratteristiche della telefonata, come il tono o l’accento della persona che ha effettuato la chiamata o l’urgenza della telefonata. Questi possono essere dei campanelli d’allarme che segnalano la possibile presenza di un caso di vishing.

Per evitare di cadere vittima del vishing, è consigliabile non rispondere mai alle chiamate provenienti da numeri sconosciuti. Un altro consiglio utile è quello di non assecondare mai le richieste provenienti da una persona sospetta, come ad esempio premere pulsanti quando richiesto oppure rispondere a domande sospette.

Se non si è sicuri di un numero da cui vengono ricevute delle chiamate, si può sempre fare una ricerca su internet e capire se il numero appartiene a un servizio che utilizziamo che magari ci sta contattando per un reale problema.

In molti paesi, i social media vengono utilizzati per comunicare con il pubblico. Tante piattaforme usano sistemi di protezione per verificare l’effettiva autenticità di profili governativi e bancari, pertanto non bisogna mai fidarsi di un ente sprovvisto di questi badge.

Conclusioni

Le tipologie e i meccanismi di intrusione sono sempre più sofisticati. I tentativi di phishing, smishing e vishing ormai sono una costante nelle nostre vite, mettendo continuamente a rischio i nostri dati personali. Come abbiamo visto in molteplici situazioni, i dati sono la merce di scambio più preziosa sulla rete, pertanto proteggerli deve essere una priorità!

Per difenderci concretamente, l’utilizzo di strumenti professionali è l’unica strada sicura da intraprendere. Il nostro servizio SOCaaS protegge dal vishing ma è anche uno strumento completo che garantisce la sicurezza aziendale, individuando e bloccando ogni genere di minaccia.

Inoltre, SOD organizza anche campagne di attacchi etici per verificare la resilienza dei dipendenti di un’azienda. Dopo gli attacchi, i dati raccolti sono usati per organizzare momenti di formazione orientata alle specifiche caratteristiche dell’azienda e alla resilienza mostrata dai dipendenti.

Per avere informazioni sui servizi di phihsing etico che offriamo o per comprendere meglio come un SOCaaS potrebbe essere una soluzione ideale per la tua azienda, non esitare a contattarci premendo il pulsante qui in basso.

Useful links:

Tempo di lettura stimato: 7 minuti

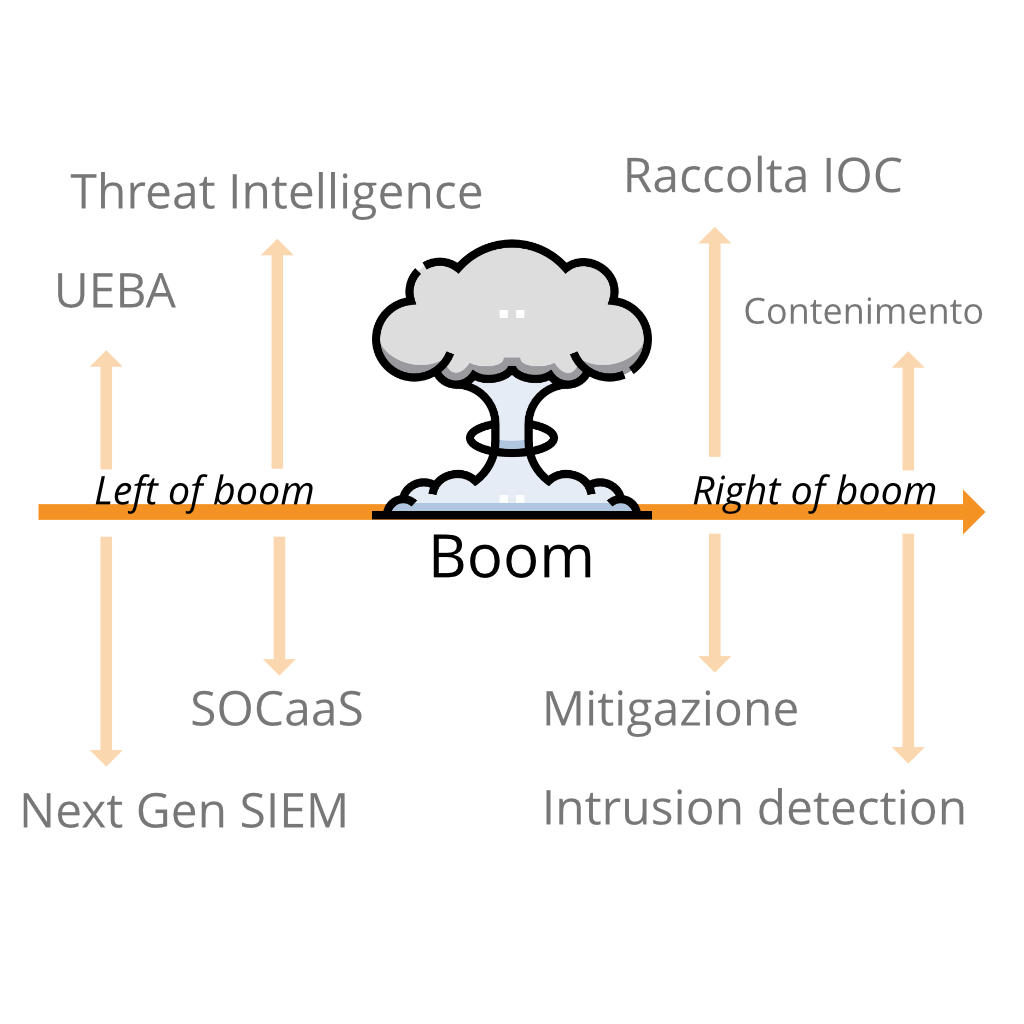

Quando parliamo di “left of boom” o “right of boom” ci riferiamo ad un concetto che all’apparenza può sembrare superficiale. Invece, è un potente strumento che offre la possibilità di analizzare i conflitti di sicurezza sia da un punto di vista offensivo che da uno difensivo. In una ipotetica linea temporale di un attacco, ciò che si trova alla sua sinistra (left of boom) si riferisce a quello che accade prima. Analogamente, ciò che sta alla destra, è quello che avviene dopo.

Nel linguaggio comune molto spesso anziché “boom” si utilizza il termine “bang”, ma il significato resta comunque invariato. Si tratta, in sostanza, dell’evento stesso intorno al quale si analizza il periodo precedente e successivo.

Quindi, “left of boom” è l’insieme di eventi che si verificano prima dell’attacco. “Right of boom”, invece, è l’insieme di eventi che seguono il “boom”. Questa è la differenza sostanziale tra i due termini. Se le azioni difensive riescono a rilevare gli eventi nel periodo “left of boom”, è possibile trovare e adottare soluzioni per prevedere quando accadrà il “boom”.

Per una persona inesperta nell’ambito della sicurezza informatica, questi concetti riguardanti la linea temporale di un attacco informatico potrebbero non essere nemmeno presi in considerazione, per questo motivo molte aziende preferiscono avvalersi di un SOCaaS.

Left of Boom

Un buon penetration tester riesce a rilevare alcuni eventi di tipo “left of boom”, ma spesso si tralascia la raccolta di informazioni sulle minacce. Certe volte non è in grado di distinguere tra loro concetti come “ingegneria della sicurezza, scoperta e risoluzione delle vulnerabilità” da un “controllo di prevenzione automatizzato”.

Non esiste in realtà un vero strumento valido di prevenzione, più che altro i controlli di sicurezza sono controlli di rilevamento. Alcuni di questi controlli integrano dei meccanismi di risposta automatizzati che impediscono il susseguirsi di spiacevoli eventi.

Un’applicazione web che previene attacchi di tipo XSS o SQLI è davvero utile per rilevare input non validi e risponde scartando il contenuto prima che l’iniezione possa verificarsi.

Un firewall progettato per bloccare le porte rileva semplicemente il traffico indesiderato in relazione al protocollo usato per la connessione e al numero della porta verso la quale si desidera accedere, interrompendo e reimpostando la richiesta di connessione.

Questi esempi si legano bene al concetto di “right of boom”. I controlli di prevenzione rilevano il “boom”, l’evento, e rispondono immediatamente arginando i possibili danni. “Left of boom” e “right of boom” sono così vicini nella linea temporale che sono difficilmente distinguibili, fino a quando non si esegue un’analisi accurata degli eventi.

Questo è uno dei motivi per cui i professionisti, nell’ambito della sicurezza informatica, amano i controlli di prevenzione. Lavorano rapidamente per correggere gli errori prima che gli hacker riescano a raggiungere i loro obbiettivi, limitando i danni.

Un SOCaaS in questi casi è una delle soluzioni migliori da adottare per proteggere l’integrità di un sistema informatico.

Right of Boom

Generalmente minore è la distanza tra “right of boom” e il tempo di risposta ad una minaccia, minori sono le conseguenze provocate da un eventuale attacco informatico. Ovviamente questa è solo una considerazione logica, non vale come regola assoluta.

Per alcune violazioni, la linea temporale tra l’evento e l’eliminazione completa della minaccia è discutibile, poiché il rilevamento è avvenuto dopo che l’hacker ha raggiunto il suo obbiettivo. Se gli hacker riescono ad infiltrarsi nel sistema ma vengono fermati in tempo, non arrecando nessun danno all’infrastruttura. In questo secondo caso, quindi, non c’è il “boom” di cui stiamo parlando.

Un esempio di right of boom

Per spiegare meglio il concetto di “right of boom” potremmo prendere come esempio un comune “malware”. I malware generalmente vengono sviluppati per attaccare in massa molti dispositivi, senza tanta discrezione. Con “right of boom” ci riferiamo a quel periodo di tempo che è passato da quando è avvenuta l’infezione da parte del malware.

Se hai letto gli altri articoli pubblicati da noi avrai appreso come gli hacker utilizzano queste tipologie di infezioni allo scopo di raccogliere informazioni sensibili, che vengono rivendute ad un terzo soggetto. Se il “right of boom” è più breve del tempo che l’hacker impiega per vendere queste informazioni, il danno può essere contenuto.

I migliori sistemi di sicurezza riescono ad accorciare il tempo “right of boom” riuscendo a raccogliere informazioni sugli attaccanti nel “left of boom”. Ci si può riuscire implementando delle contromisure in base al modello di minaccia. Questi strumenti permettono di scansionare intere infrastrutture, osservando i nuovi indicatori di minaccia giorni o addirittura settimane prima che gli attacchi si distribuiscano.

Come abbiamo visto anche in altri articoli, non sempre gli attacchi si svolgono in breve tempo. È, anzi, più probabile che gli hacker coinvolti agiscano in un primo, lento, periodo solo per raccogliere le informazioni necessario per sferrare l’attacco. Nel periodo “right of boom”, tornano utili strumenti come la cyber threat intelligence e un team di threat hunting.

Perché sono importanti i concetti “Right e Left of boom”

Se ci mettessimo nell’ottica dell’hacker, il concetto di “right of boom” e di “left of boom” può aiutare a decidere quale schema d’azione sia meglio intraprendere.

Supponiamo il caso in cui un hacker abbia a disposizione due metodi per potersi introdurre in un sistema informatico. Se uno dei due metodi potrebbe venire rilevato nel periodo “left of boom”, invece l’altro nel “right of boom”, è ovvio che l’hacker preferirà il secondo. Infatti, questo garantirebbe maggiori probabilità di successo dell’attacco.

Analogamente, tra due metodi che possono essere rilevati “right of boom” si sceglie quello che ha più possibilità di venir scoperto in ritardo. Più tempo passa dal boom alla rilevazione, maggiori sono le probabilità di successo. Questo tipo di ragionamento è importante per determinare quale tattica ha una linea temporale più ampia.

Ragionare in quest’ottica non è affatto semplice, richiede delle conoscenze avanzate da parte dell’esperto di sicurezza. Richiede inoltre il dover prendere in considerazione tutte quelle ipotesi che potrebbero potenzialmente determinare il successo dell’hacker.

Velocità

Un hacker è in grado di riuscire a prevedere se, utilizzando determinate tattiche, riuscirebbe a raggiungere l’obbiettivo più velocemente rispetto all’esperto che cerca di rilevare gli attacchi. Il “boom” è il primo contatto, nell’insieme delle tattiche d’intrusione utilizzate per accedere illegalmente ad un sistema informatico. Le rimanenti tattiche si collocano prima e dopo di esso.

Velocità e furtività solitamente si annullano a vicenda. Infatti, molto spesso si può essere più veloci sacrificando parte della furtività.

Velocità e furtività non vanno molto d’accordo quando parliamo di attacchi informatici. Essere furtivi, evitando di lasciare tracce, richiede più attenzione e quindi inevitabilmente anche più tempo. Tuttavia se lo scopo di un hacker non è un singolo obbiettivo ma una serie di più obbiettivi, l’essere veloci può rivelarsi efficace.

Per difendersi dagli attacchi, è possibile raccogliere gli indicatori di compromissione (IOC) per rimediare alle vulnerabilità presenti e per introdurre nuovi controlli di rilevamento, rendendo più sicuro il sistema informatico.

Conclusioni

È importante conoscere il concetto di linea temporale degli attacchi e abbiamo visto come i concetti di “left of boom” e “right of boom” influenzino i meccanismi di risposta alle minacce di intrusione.

I concetti che abbiamo visto in questo articolo, nonostante non aggiungano niente di concreto alle tecniche di difesa o di attacco di un sistema, offrono un punto di vista. Nella continua lotta tra hacker e operatori di sicurezza, avere una strategia vincente significa non solo disporre di strumenti efficienti, ma anche pianificare in modo dettagliato ogni dettaglio, prima e dopo gli attacchi.

Per sapere come un SOCaaS può aiutarti a monitorare l’infrastruttura aziendale e cogliere gli indizi “left of boom”, non esitare a contattarci, sapremo rispondere a ogni domanda e ti offriremo una soluzione per la tua azienda.

Useful links:

Estimated reading time: 7 minuti

Le applicazioni di Cyber Threat Analytics monitorano i log di sicurezza e il network per rilevare in maniera tempestiva eventuali infezioni malware (per esempio, gli attacchi zero day e i ransomware), la compromissione del sistema, le attività di “lateral movement”, pass-the-hash, pass-the-ticket e altre tecniche avanzate d’intrusione. L’uso di un SOCaaS permette di estrapolare dati da sorgenti come firewalls, proxy, VPN, IDS, DNS, endpoints, e da tutti i dispositivi connessi alla rete con lo scopo di identificare modelli dannosi come il “beaconing”, connessioni a domini generati digitalmente, azioni eseguite da robot e tutti i comportamenti anomali.

Il nostro sistema SOCaaS è dotato di intelligenza artificiale che arricchisce e trasforma gli eventi SIEM, in modo da identificare le minacce nell’intero ambiente IT, includendo anche le applicazioni aziendali critiche.

Quali sono i vantaggi a livello aziendale?

L’uso di un SOCaaS. Qui sotto è riportata una lista con soltanto alcuni dei vantaggi che l’uso di un SOCaaS può comportare un rapido rilevamento delle violazioni, la riduzione dell’impatto di queste. Inoltre, un SOCaaS fornisce risposte e indagini complete sulle minacce, diminuisce i costi di monitoring e gestione, così come i costi di conformità.

L’uso di un SOCaaS permette, inoltre, di ricevere segnalazioni quantificate e non soggettive su minacce e rischi.

Casi d’uso SOCaaS

Dopo una panoramica generale sui vantaggi che potrebbe offrire all’azienda l’uso di un SOCaaS, vediamo in quali contesti viene normalmente impiegato.

Un SOCaaS è costituito da elementi che sono molto idonei per essere applicati in caso di esecuzioni anomale di applicazioni, così come nell’analisi del traffico bot verso un sito web dannoso.

In altri casi il SOCaaS individua query DNS insolite, una possibile attività di comando e controllo a distanza, analizza gli spike in byte verso destinazioni esterni e quindi controlla anche il traffico, relazionandolo in un contesto applicazione/porta.

Altri scenari in cui l’uso di un SOCaaS è ideale sono i rilevamenti di exploit, di sessioni dalla durata insolita, ma anche di connessioni a IP o domini in blacklist e di attività anomale in genere.

Infine, è in grado anche di individuare attacchi di SPAM mirato e i tentativi di phishing.

Threat Models

Analizzando gli indicatori di minaccia è possibile rilevare comportamenti correlati su più origini di dati, per rilevando anche tutte quelle minacce che solitamente passano inosservate. Molteplici indicatori di minaccia che si verificano in uno schema e che coinvolgono entità simili tendono a presentare un maggior rischio di costituire una minaccia reale.

I Threat Models definiscono questi schemi e combinano le policy e gli indicatori di minaccia per rilevare i comportamenti correlati su più sorgenti di dati, identificando le minacce che potrebbero passare inosservate. In seguito sono riportati alcuni dei Threat Models più comuni che sono inclusi nell’uso di un SOCaaS

Rilevamento dei Lateral Movement

Questo Threat Model rileva i possibili scenari di “lateral movement”, impiegati dagli aggressori per diffondersi progressivamente in una rete alla ricerca di risorse e dati chiave. I segnali di un attacco del genere possono essere vari e li possiamo dividere in tre categorie: Autenticazione anomala, privilegi sospetti, processo anomalo.

Autenticazione anomala è solitamente individuabile tramite alcuni indizi. Per esempio se un account accede a un host mai raggiunto prima. Oppure se vengono usate credenziali esplicite su più host, oppure ancora se viene rilevato un tipo/processo di autenticazione sospetto.

Per quello che riguarda i privilegi sospetti, ecco alcuni indicatori rilevabili con l’uso di un SOCaaS:

- attività di provisioning anomala

- escalation sospetta dei privilegi

- accesso anomalo agli oggetti della condivisione della rete

Un processo anomalo viene individuato in questo modo tramite l’uso di un SOCaaS: un codice processo inconsueto, oppure la creazione sospetta di attività pianificate. Alternativamente possono essere rilevati dei cambiamenti sospetti alle impostazioni del registro di sistema.

Rilevamento di host compromessi

Questo modello viene impiegato nell’uso di un SOCaaS per rilevare gli host che mostrano segni di infezione e compromissione mettendo in relazione le anomalie basate su host e rete sulla stessa entità.

Un possibile allarme è dato dalle anomalie nel traffico in uscita. Questo si verifica quando il traffico si dirige verso domini casuali o host notoriamente malevoli. In altri casi, invece, un numero anomalo di domini contattati è un altro campanello di allarme rilevabile tramite l’uso di un SOCaaS.

Sono trovate anomalie nell’endpoint quando si trovano processi rari o un uso sospetto di porte o protocolli da parte del processo stesso. Una possibilità è anche quella di rilevare un agente inconsueto.

Rilevazione APT tramite uso di un SOCaaS

La rilevazione APT individua gli attacchi alle reti informatiche sanitarie, in cui lo scopo dell’aggressore solitamente è quello di ottenere un accesso non autorizzato a una rete con l’intenzione di rimanere inosservato per un periodo prolungato.

Questo include tentativi di phishing, l’individuazione di una scansione di rete o un’elusione dei controlli. In fase di delivery, invece, potrebbe essere individuato traffico verso domini casuali, un’anomalia nel traffico DHCP o traffico destinato verso host notoriamente dannosi.

In fase di exploit, gli indicatori possono essere: la rilevazione di attività da account terminati, traffico DNS anomalo, ma anche un processo di autenticazione sospetto. Un altro possibile indicatore individuabile con l’uso di SOCaaS è un’anomalia nella velocità della rete.

Tramite l’uso di un SOCaaS possono essere individuati anche casi di esfiltrazione di dati. I segnali in questo caso sono l’upload non autorizzato di dati sulla rete.

Modello rilevamento Phishing tramite uso di SOCaaS

Questo modello è in grado di rilevare possibili tentativi di phishing verso utenti all’interno dell’organizzazione. Ne abbiamo parlato anche in altri articoli, ed ecco alcuni indicatori di questo tipo di attacchi. Un campanello di allarme è sicuramente il rilevamento di campagne di phishing note. Non è raro, inoltre, che si individuino attacchi di spear phishing.

L’uso di un SOCaaS è in grado anche di individuare possibili tentativi di phishing o Campagne di phishing persistenti, grazie al confronto con email da mittenti/domini/indirizzi IP noti nelle blacklist. Come al solito, bisogna fare attenzione agli allegati e-mail sospetti, ma l’uso di un SOCaaS potrebbe automatizzare, almeno in parte, i controlli.

È poi possibile individuare delle anomalie del traffico in uscita, per esempio quello verso domini casuali, anch’esso possibile segnale di phishing. Possono essere indicatori anche il classico traffico verso host malevoli, un numero anomalo di domini rari a cui si è acceduto.

Enumerazione di Host/Account su LDAP

Utilizzato, solitamente, per identificare potenziali asset o enumerazioni di account sulla rete da parte di entità maligne.

Esecuzione di processi sospetti

- Processo/MD5 anomalo rilevato

- Uso di possibili set di strumenti di enumerazione AD (Active Directory)

- Rilevato l’uso di strumenti e utilità malevoli

Scansione della rete

- Possibili account AD/privilegi di enumerazione

- Conteggio dei servizi LDAP o SMB

- Numero anomalo di richieste di ticket di servizio Kerberos

- Port scanning

Anomalie di autenticazione

- Account che accedono a un host per la prima volta

- Uso di account mai visti prima sulla rete

- Numero anormalo di richieste di autenticazione fallite

Ricognizione seguita da un potenziale sfruttamento

Questo modello di minaccia mira a identificare i tentativi di ricognizione della rete che hanno avuto successo, seguiti da indicatori di sfruttamento.

Scansione esterna

- Scansione delle porte da host esterni

- Enumerazione di host da host esterni

Scansione della rete

- Possibile conteggio di account/privilegi AD

- Enumerazione di servizi LDAP

- Numero insolto di richieste di ticket di servizio Kerberos

- Picchi nel traffico LDAP

- Enumerazione di servizi SMB

Anomalie nei processi

- Rilevamento dei processi o MD5 anomali

- Creazione sospetta di attività pianificate

- Rilevati cambiamenti sospetti alle impostazioni del registro di sistema

Conclusioni

Abbiamo visto quali sono i maggiori casi d’uso SOCaaS, dando uno sguardo ad alcuni dei modelli di minaccia più comuni che include nel suo sistema di protezione. Per avere informazioni sui modelli di minaccia relativi ai malware e sugli identificatori di minaccia visitate questo articolo.

L’uso di un SOCaaS è una soluzione aziendale solida e di grande valore, chiedici cosa può fare per la tua azienda, saremo lieti di rispondere a ogni domanda.

Useful links:

Estimated reading time: 6 minuti

Nonostante alcuni declini stagionali, il ransomware è ancora una seria minaccia alla sicurezza, soprattutto per chi la sottovaluta. Spesso si pensa che per proteggersi da un ransomware basti avere una copia di backup dei dati. Questo punto di vista non prende in considerazione vari aspetti. Uno tra tutti, il rapporto che c’è tra ransomware e NAS (Network Access Storage), dove spesso si stocca una copia di backup del server, pensando sia sufficiente.

Gli attacchi ransomware sono in grado di rendere inutilizzabili interi dischi, cifrando il file system. Sono a rischio i dischi di rete, che possono venire cifrati anch’essi, riducendo l’efficacia di un backup stoccato in un NAS.

Definizione di Ransomware

Il ransomware, come abbiamo visto anche in altri articoli, è una forma di malware che cripta i file della vittima. L’aggressore chiede poi un riscatto alla vittima per ripristinare l’accesso ai dati dietro pagamento.

Agli utenti vengono mostrate le istruzioni su come pagare una tassa per ottenere la chiave di decrittazione. I costi possono variare da poche centinaia di euro a migliaia, pagabili ai criminali informatici in Bitcoin.

Una volta che il malware riesce ad essere eseguito, è quasi sempre troppo tardi. Infatti, spesso la vittima non se ne accorge fintanto che viene fatta la richiesta di riscatto o quando ormai tutto il disco è stato completamente cifrato.

Come funzionano i ransomware

Ci sono diverse vie che il ransomware può prendere per accedere a un server. Uno dei sistemi di consegna più comuni è il phishing. Alcuni allegati arrivano al computer della vittima in un messaggio e-mail, mascherati da un file innocui.

Una volta eseguiti, questi software mascherati da innocui file possono prendere il controllo del computer della vittima, specialmente se hanno strumenti di ingegneria sociale incorporati che ingannano gli utenti a consentire l’accesso amministrativo. Successivamente risalire al server non è poi così complicato come potrebbe sembrare.

Alcune altre forme più aggressive di ransomware, come NotPetya, sfruttano le falle di sicurezza per infettare i computer senza bisogno di ingannare gli utenti.

Ci sono diverse cose che il malware potrebbe fare una volta che ha preso il controllo del computer della vittima, ma l’azione di gran lunga più comune è quella di criptare alcuni o tutti i file a cui ha accesso. Se si vuole scendere nel tecnico, ecco un approfondimento su come avvengono le cifrature.

La cosa più importante da sapere è che alla fine del processo, i file non possono essere decifrati senza una chiave matematica conosciuta solo dall’attaccante. Alla vittima viene presentato una richiesta di riscatto e spiegato che senza un pagamento, i file rimarranno inaccessibili.

A prescindere dalle richieste e da come il ransomware sia scatenato in primo luogo, la cosa da notare è che non ci sono dati che si possono salvare. Quindi, se i dati dei vostri clienti sono su un server, possono venire coinvolti in un attacco di questo tipo.

Se il ransomware cifra i file system e non solo singoli file, i problemi potrebbero moltiplicarsi.

Ransomware, NAS e backup

Uno dei modi per mitigare il rischio, è quello di avere a disposizione un backup con cui ripristinare i dati senza dover cedere al pagamento. Le best practice per la gestione dei backup vogliono che non ci siano backup sulla stessa macchina, quindi è possibile che si mantengano su dischi di rete, sempre accessibili dai server. Ma di fatto quei dischi sono parte della macchina, in quanto accessibili.

Questi dischi, chiamati NAS (Network Access Storage), sono ottime soluzioni per la gestione di file in una rete, ma possono diventare inutili tanto quanto il server in caso di attacco ransomware. Se l’attacco cifra i file system, è possibile che, trovate le cartelle remote sul NAS cifri anche quelle, rendendo il backup inutilizzabile.

I target di un ransomware

Ci sono diversi modi in cui gli aggressori scelgono le organizzazioni che prendono di mira con gli attacchi ransomware. A volte è una questione di opportunità: per esempio, gli aggressori potrebbero prendere di mira le università perché tendono ad avere team di sicurezza più piccoli e una base di utenti disparati che condividono molti file, rendendo più facile penetrare le loro difese.

D’altra parte, alcune organizzazioni sono obiettivi allettanti perché sembrano più propensi a pagare un riscatto rapidamente. Per esempio, le agenzie governative o le strutture mediche spesso hanno bisogno di un accesso immediato ai loro file.

Gli studi legali e altre organizzazioni con dati sensibili possono essere disposti a pagare per tenere nascosta la notizia di una compromissione, inoltre, queste organizzazioni sono spesso particolarmente sensibili a una minaccia di esfiltrazione di dati.

Si è comunque notato che alcuni ransomware sono in grado di diffondersi da soli nella rete. Di fatto nessuno è al sicuro del tutto, soprattutto se i dati custoditi sui server sono sensibili.

Ransomware e NAS: come gestire i backup

Come abbiamo visto, un ransomware è una minaccia non da poco ai dati custoditi dai server aziendali. Ora vediamo quali precauzioni è possibile prendere per proteggere i dati e i server.

Non usare i NAS per i backup

Se il ransomware arriva a un NAS, quasi certamente lo cifrerà rendendo il backup inaccessibile. Evitare questo problema è facile: usare il cloud!

Il provider dei server dovrebbe offrire la possibilità di stoccare i backup delle macchine sul cloud. Questo significa che i backup non sono sempre raggiungibili dal server e quindi il software non è in grado di cifrarli.

Questo è lo standard del nostro servizio VPS. In caso di compromissione, infatti, è sufficiente ripristinare la macchina virtuale a uno stato antecedente tramite uno dei backup stoccati nel cloud.

Alternativamente, è possibile eseguire il backup on premise, ossia in locale, fisicamente in azienda. Tramite il servizio Acronis Backup si può eseguire un backup su un disco esterno non collegato alla rete.

Altra soluzione, ibrida delle precedenti, è quella di creare un backup tramite Acronis e di stoccarlo in cloud e non in locale. Si mantiene il vantaggio di avere un backup remoto che non sia collegato al server costantemente.

Prevenire gli attacchi

Infine, è corretto menzionare che è possibile adottare un’ulteriore soluzione, quella precauzionale. Con l’uso del nostro servizio SOC e grazie all’utilizzo di sistemi di analisi di ultima generazione, è possibile individuare immediatamente un malware o un attacco ransowmare e bloccarlo prima che faccia danni.

Sia che si tratti di adottare best practice per il backup e stoccarli in remoto, sia che si adotti un SOC per proteggere questo aspetto e molti altri in ambito di IT security, SOD è disponibile per discutere la situazione e trovare una soluzione su misura per le esigenze della tua azienda.

Contattaci per chiedere informazioni, saremo lieti di rispondere a ogni domanda.

Useful links:

Link utili:

Cos’è la Cyber Security? Definizione e proposte

Ransomware a doppia estorsione: Cosa sono e come difendersi

Evitare il Ransomware: ecco perché è meglio non correre alcun rischio

Presentare il servizio SOCaaS[EDR] di sicurezza gestito, offerto dalla Secure Online Desktop per l’identificazione, la gestione e la risposta ai Cyber Threat.

DESTINATARI

Coloro che in azienda si occupando di Cyber Security come: CISO, CSO e IT Manager.

PROGRAMMA

Di seguito il programma dell’evento:

- – Presentazione Secure Online Desktop

- – SOCaaS cosa è, a cosa serve, a chi è rivolto

- – Cynet – Who we are

- – Cynet – What do you need?

- – Cynet XDR platform

- – XDR Mobile

- – CyOps

- – How to weight the real world?

- – Cynet – MITRE framework

- – Cynet – Portfolio

- – Demo

- – Q&A

RELATORI

- – Nicolas Corona – Responsabile commerciale di Secure Online Desktop

- – Marco Lucchina – Channel Manager Italy, Spain & Portugal

DURATA

90 minuti

SPONSOR/PARTNERS

REGISTRAZIONE

Registrati gratuitamente qui: https://meet.zoho.eu/uMQfd1dvoA

Estimated reading time: 5 minuti

La sicurezza delle informazioni è una preoccupazione crescente per le aziende di tutte le dimensioni, poiché le minacce informatiche diventano sempre più sofisticate e gli attacchi sempre più frequenti. Per far fronte a questa sfida, molte organizzazioni stanno cercando di implementare soluzioni di sicurezza più avanzate e affidabili. Una delle opzioni che sta guadagnando popolarità è il Security Operation Center as a Service (SOCaaS). In questo articolo, esploreremo cos’è il SOCaaS, come funziona e perché è importante per la tua azienda.

Cos’è il SOCaaS?

Il Security Operation Center as a Service (SOCaaS) è un modello di servizio che prevede l’outsourcing delle funzioni di sicurezza informatica a un fornitore esterno. Questo fornitore gestisce e monitora le infrastrutture di sicurezza della tua azienda, proteggendo le tue risorse digitali da potenziali minacce e attacchi informatici. Il SOCaaS combina tecnologia, processi e persone per fornire una soluzione di sicurezza completa e scalabile alle organizzazioni.

Come Funziona il SOCaaS?

Il SOCaaS è progettato per monitorare, identificare e rispondere a eventuali minacce informatiche in tempo reale. Ecco come funziona il processo:

1. Monitoraggio e Rilevamento

Il fornitore di SOCaaS utilizza strumenti e tecnologie avanzate per monitorare continuamente l’infrastruttura IT della tua azienda. Questo include server, dispositivi di rete, applicazioni e altri componenti critici. Gli strumenti di monitoraggio raccolgono dati sulle attività di rete e sui comportamenti degli utenti, creando un quadro completo delle potenziali vulnerabilità e minacce.

2. Analisi e Correlazione

I dati raccolti vengono analizzati utilizzando algoritmi di intelligenza artificiale e apprendimento automatico per identificare schemi e comportamenti anomali. Questo processo di correlazione consente di individuare rapidamente eventuali attività sospette o indicazioni di un attacco informatico in corso.

3. Allerta e Risposta

In caso di rilevamento di una minaccia, il SOCaaS invierà una notifica all’azienda e al team di sicurezza interno. A seconda della gravità dell’incidente, il fornitore di SOCaaS può intraprendere azioni immediate per contenere e mitigare l’attacco, come bloccare gli IP sospetti o isolare le risorse compromesse.

4. Gestione degli Incidenti e Recupero

Dopo aver risolto la minaccia, il fornitore di SOCaaS lavorerà con l’azienda per analizzare l’incidente, identificare le cause e implementare misure correttive per prevenire attacchi futuri. Questo processo di gestione degli incidenti e recupero è essenziale per mantenere un alto livello di sicurezza informatica nel tempo.

Perché il SOCaaS è Importante per la Tua Azienda?

Ci sono diverse ragioni per cui il SOCaaS può essere una scelta strategica per la tua azienda:

1. Riduzione dei Costi

Implementare e gestire un Security Operation Center interno può essere costoso, richiedendo investimenti significativi in hardware, software e personale specializzato. Il SOCaaS consente alle aziende di ridurre questi costi, pagando solo per i servizi di sicurezza di cui hanno bisogno.

2. Accesso a Esperti di Sicurezza

Il SOCaaS fornisce alle aziende accesso a un team di esperti di sicurezza informatica che lavorano 24/7 per proteggere le loro risorse digitali. Questo team può affrontare rapidamente eventuali incidenti di sicurezza e fornire consulenza su come migliorare le pratiche di sicurezza dell’azienda.

3. Scalabilità

Il SOCaaS è una soluzione scalabile che cresce con la tua azienda. Mentre le tue esigenze di sicurezzaevolvono e il tuo business si espande, il fornitore di SOCaaS può adattare facilmente i servizi per soddisfare le tue esigenze in continua evoluzione.

4. Miglioramento della Capacità di Rilevamento e Risposta

I fornitori di SOCaaS utilizzano tecnologie all’avanguardia e strategie proattive per identificare e rispondere rapidamente alle minacce informatiche. Questo ti consente di ridurre il tempo di esposizione alle vulnerabilità e di proteggere meglio i tuoi dati e le tue risorse.

5. Conformità Normativa

Molte aziende sono soggette a requisiti normativi in materia di sicurezza delle informazioni, come il GDPR, il CCPA e altre leggi sulla privacy dei dati. Il SOCaaS può aiutare la tua azienda a conformarsi a queste normative, fornendo servizi di monitoraggio, gestione degli incidenti e reporting.

Come Scegliere un Fornitore di SOCaaS?

Quando scegli un fornitore di SOCaaS, è importante considerare diversi fattori per assicurarti di ottenere il massimo dalla tua soluzione di sicurezza. Ecco alcuni criteri da tenere a mente:

- Esperienza e Competenza: Assicurati che il fornitore abbia una solida esperienza nel settore della sicurezza informatica e possa dimostrare la sua competenza attraverso certificazioni, riconoscimenti e referenze dai clienti.

- Tecnologia e Strumenti: Il fornitore dovrebbe utilizzare tecnologie all’avanguardia e strumenti di sicurezza avanzati per monitorare e proteggere la tua infrastruttura IT.

- Integrazione con i Sistemi Esistenti: Il SOCaaS dovrebbe essere in grado di integrarsi facilmente con i tuoi sistemi esistenti e di lavorare in modo efficace con il tuo team IT interno.

- Supporto e Servizio Clienti: Assicurati che il fornitore offra un’assistenza rapida ed efficiente e sia disponibile per rispondere alle tue domande e preoccupazioni.

- Flessibilità e Personalizzazione: Il fornitore di SOCaaS dovrebbe essere in grado di adattare i suoi servizi alle tue esigenze specifiche e offrire opzioni di personalizzazione per soddisfare le tue priorità di sicurezza.

Conclusione

Il Security Operation Center as a Service (SOCaaS) è una soluzione di sicurezza informatica sempre più popolare che offre numerosi vantaggi alle aziende di tutte le dimensioni. Implementando il SOCaaS, la tua azienda può ridurre i costi, migliorare la sua capacità di rilevamento e risposta alle minacce informatiche, e garantire una protezione continua dei dati e delle risorse digitali. Assicurati di valutare attentamente i fornitori di SOCaaS per trovare quello che meglio si adatta alle tue esigenze e preparati a trarre vantaggio da una soluzione di sicurezza informatica all’avanguardia e affidabile.

Useful links:

Estimated reading time: 6 minuti

L’impatto crescente delle minacce informatiche, su sistemi operativi privati oppure aziendali, induce sempre più utenti nel servirsi di applicativi di terze parti per proteggere le informazioni lavorative. Fortunatamente, l’implementazione di nuove tecnologie consente di migliorare tale condizione. Tra le soluzioni più interessanti, volte alla protezione dei sistemi aziendali, figura la tecnologia SOAR con i suoi benefici. Quali sono le potenzialità e i vantaggi che un’azienda può ricavare da tale sistema?

SOAR: che cos’è?

Prima di analizzare i benefici concreti che può garantire la tecnologia SOAR è indispensabile comprenderne cosa sia e il suo significato.

Con SOAR, acronimo di Security Orchestration, Automation and Response, si identifica uno strumento capace di supportare gli addetti alla sicurezza informatica. Le tecnologie con modello SOAR consentono di avere un approccio triplo: gestione delle vulnerabilità e dei rischi, risposta agli incidenti e infine l’automazione delle operazioni di sicurezza. Nella loro terminologia inglese rispettivamente: Threat and Vulnerability Management, Incident Response e Security Operations Automation.

Il funzionamento dei sistemi SOAR

Attraverso l’utilizzo di algoritmi di intelligenza artificiale e machine learning, un sistema con implementazione SOAR è capace di correlare tre settori usualmente distanti tra loro. Nello specifico una tecnologia SOAR unisce: SAO, TIP e SIRP. Rispettivamente Security Orchestration and Automation, Threat Intelligence platform e Security Incident Response Platform.

Tali piattaforme hanno lo scopo di immagazzinare i dati e le informazioni sul comportamento dei virus, attacchi hacker, malware e altre potenziali minacce informatiche. Le aziende che utilizzano un sistema SOAR sono molto più sicure, poiché possono beneficiare di un sistema polivalente, che non mira soltanto alla cura della minaccia, ma anche alla sua potenziale comparsa.

Differenza tra orchestrazione e automazione

La tecnologia SOAR abbina sia sistemi di automazione che di orchestrazione per la sicurezza informatica, ma qual è la differenza? Quando si utilizza un sistema basato sulle attività di orchestrazione, si ha un approccio in cui strumenti e sistemi di sicurezza diversi vengono connessi per ottimizzare i processi.

Nel caso di un sistema volto all’automazione, ci si riferisce alla capacità di rendere automatiche delle operazioni degli ambienti aziendali. L’automazione si basa sulle attività, mentre l’orchestrazione si basa sui processi. Sfruttando la tecnologia SOAR si può ottenere l’orchestrazione dei processi per l’esecuzione di attività automatizzate.

I benefici del SOAR

Affinché si possa avere un’idea più concreta di quelle che sono le applicazioni di una tecnologia SOAR e i conseguenti benefici, è indispensabile esaminarne i vantaggi nel dettaglio.

Assimilare caratteristiche di automazione e orchestrazione

Utilizzando funzionalità legate al machine learning e all’intelligenza artificiale, un sistema SOAR incrementa notevolmente la sicurezza informatica aziendale. I processi e le attività esaminate dai sistemi di automazione e orchestrazione garantiscono all’azienda di rispondere alle minacce informatiche senza generare ticket post attacco. Un esempio è l’implementazione di SIEM e UEBA nell’orchestrazione della sicurezza.

Usualmente un sistema tradizionale genera un alert, successivamente i tecnici IT provvedono alla risoluzione manuale del problema. Con un sistema automatizzato, è il software stesso a rilevare, risolvere e archiviare il problema. Beneficio da non sottovalutare se all’interno del contesto aziendale non sono presenti tecnici IT.

Centralizzazione delle minacce

Un sistema informatico standard difficilmente ha una visione centralizzata delle minacce. Tale condizione costringe il sistema stesso a intervenire in modo marcato dopo che è stato compromesso. Purtroppo, i sistemi canonici presentano differenti livelli di sicurezza, dove ognuno interviene in specifiche condizioni di allerta.

Le aziende più grandi dividono la rilevazione delle minacce in base all’area di riferimento, sia questa NOC, IT oppure DevOPS, ciò limita notevolmente la sicurezza informatica del sistema.

La tecnologia SOAR unisce, grazie alle sue capacità di automazione e orchestrazione, tutta la fase di centralizzazione delle minacce, garantendo la massima protezione anche in contesti diversi.

Ottimizzazione del tempo

Uno dei vantaggi più rilevanti nell’utilizzo di una tecnologia SOAR è il risparmio del tempo. Quando si subisce un attacco informatico, sia questo di lieve entità oppure rilevante, necessita dell’intervento di tecnici IT. Nel lasso di tempo che intercorre tra l’alert inviato dall’azienda e la risoluzione del problema, l’attività lavorativa deve interrompersi.

Grazie a un software dedicato, con implementazione SOAR, è possibile ottimizzare i tempi di intervento e in molti casi eliminarli del tutto.

Playbook

Ottenere, nel modo più dettagliato possibile, un playbook è essenziale per comprendere gli attacchi subiti. Un sistema SOAR, in modo completamente intuitivo, permette di concatenare più playbook per fronteggiare le azioni complesse.

Per esempio, nel caso in cui ci fosse un alert abbinato a uno specifico sistema di tracciamento, capace di isolare il traffico di uno specifico indirizzo IP sospetto; il software SOAR in quel momento analizzerà le informazioni utili per individuare gli indirizzi IP e valutare se vi siano account compromessi.

Integrazione ottimale con l’infrastruttura

Beneficio che ha reso la tecnologia SOAR particolarmente utile è la sua capacità d’integrazione. Un software SOAR può integrarsi perfettamente in qualsiasi infrastruttura aziendale, raccogliendo informazioni e provvedendo alla sicurezza informatica in modo automatizzato, anche su sistemi non moderni.

Efficienza del team