Giacomo Lanzi

Giacomo Lanzi

I più recenti trend di phishing con PDF del 2020

Tempo di lettura stimato: 9 minuti

Nel periodo 2019-2020 si è notato un drammatico aumento del 1160% dei file PDF dannosi. Si è passato da 411.800 file dannosi a 5.224.056. I file PDF sono un vettore di phishing allettante in quanto sono multi piattaforma e consentono agli aggressori di ingaggiare maggiori utenti, rendendo i loro schemi di truffa più credibili rispetto a una e-mail testuale con un semplice link.

Per attirare gli utenti a cliccare su link e pulsanti incorporati nei file PDF di phishing, sono cinque i principali schemi utilizzati dagli aggressori: Fake Captcha, Coupon, Play Button, File Sharing ed E-commerce.

Analisi dei dati

Per analizzare le tendenze, sono stati utilizzati i dati raccolti dalla piattaforma WildFire di Palo Alto Networks. Sono stati raccolti un sottoinsieme di campioni PDF di phishing per tutto il 2020 su base settimanale. Sono stati analizzati oltre 5 milioni di casi di phishing con PDF per il solo 2020 e l’aumento dell’incidenza rispetto al totale dei documenti inviati, è salito del 1160%.

In particolare: nel 2019 il totale dei file analizzati è stato 4,5 miliardi, di cui circa 411 mila sono risultati malware (0.009%). Nel 2020, in seguito all’analisi di oltre 6,7 miliardi di documenti, ben 5,2 milioni sono risultati vettori di phishing con PDF (0.08%).

Phishing con PDF, i metodi analizzati più comunemente

Sono stati individuati cinque principali schemi di phishing dal set di dati e ora li analizzeremo in breve in ordine di distribuzione. È importante tenere a mente che i file usati in attacchi di phishing con PDF spesso agiscono come un passo secondario e lavorano insieme al loro vettore (ad esempio, un’e-mail o un articolo che li contiene).

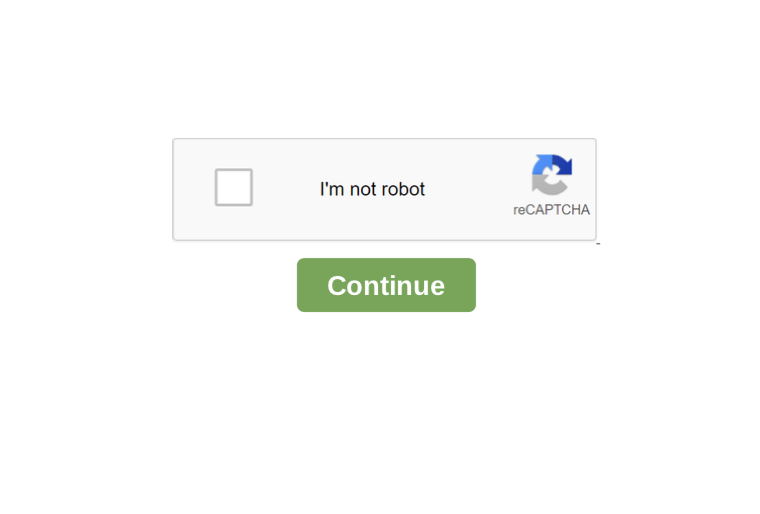

1. Fake CAPTCHA

I file PDF Fake CAPTCHA, come suggerisce il nome, richiedono agli utenti di verificare sé stessi attraverso un falso CAPTCHA. I CAPTCHA sono test di sfida-risposta che aiutano a determinare se un utente è umano o meno.

Tuttavia, i casi di phishing con PDF osservati non usano un vero CAPTCHA, ma un’immagine che raffigura un test CAPTCHA. Non appena gli utenti cercano di “verificarsi” cliccando sul pulsante continua, vengono portati su un sito web controllato dall’attaccante.

La figura qui sotto mostra un esempio di un file PDF con un falso CAPTCHA incorporato, che è solo un’immagine cliccabile.

2. Coupon

La seconda categoria identificata sono file PDF di phishing a tema coupon e spesso usavano il logo di una importante compagnia petrolifera.

Una notevole quantità di questi file era in russo con note come “ПОЛУЧИТЬ 50% СКИДКУ” e “ЖМИТЕ НА КАРТИНКУ” che si traducono rispettivamente in “ottieni il 50% di sconto” e “clicca sull’immagine”. La figura qui sotto mostra un esempio di questi tipi di file PDF di phishing:

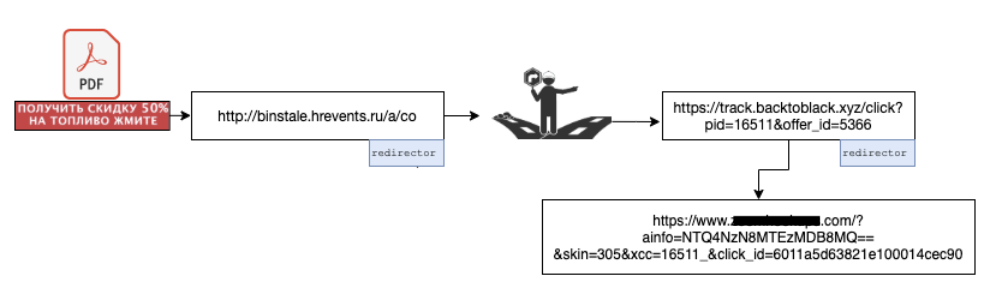

Simile ad altre campagne osservate in passato, questi phishing con PDF hanno anche sfruttato il re-indirizzamento del traffico per le ragioni menzionate in precedenza. Analizzando diversi di essi, si è scoperto che usano due re-indirizzatori di traffico. La figura qui sotto mostra la catena di un campione:

Il sito web di ingresso ci ha portato a un altro sito web (track[.]backtoblack.xyz), su cui era impostato un altro redirect.

Alla fine, si viene indirizzati a un sito di incontri per adulti attraverso una richiesta GET con alcuni parametri compilati come click_id, che può essere utilizzato per la monetizzazione della pagina. Tutti questi reindirizzamenti sono avvenuti attraverso messaggi di redirect HTTP 302. La ricerca ha mostrato che il parametro offer_id di backtoblack[.]xyz controlla su quale sito l’utente arriva alla fine.

3. Immagine statica con un play button

Questi phishing con PDF non portano necessariamente un messaggio specifico, in quanto sono per lo più immagini statiche con sovrimpresso un pulsante di riproduzione video, in modo che sembrino dei video da dover far avviare.

Anche se si sono osservate diverse categorie di immagini, una parte significativa di esse ha usato come soggetto nudità o temi economico/monetari specifici come i Bitcoin, grafici azionari e simili per attirare gli utenti a cliccare sul pulsante di riproduzione.

L’immagine qui sotto mostra un file PDF con un logo Bitcoin e un pulsante di riproduzione cliccabile.

Cliccando il pulsante play, come intuibile, si viene reindirizzati a un altro sito web. Nella maggior parte dei test effettuati, il redirect puntava a https://gerl-s[.]online/?s1=ptt1.

Dal nome del dominio, si potrebbe supporre che il sito sia anche nel regno degli incontri online. Tuttavia, al momento di questo scritto, il sito è stato rimosso. A differenza della campagna precedente, c’era solo un redirect coinvolto, e si è notato che tutti i redirect avevano il seguente formato:

id-6-caratteri-alfanumerici[dot]sed seguito da un dominio principale, analoghi a quelli elencati qui di seguito:

http://pn9yozq[.]sed.notifyafriend.com/ http://l8cag6n[.]sed.theangeltones.com/ http://9ltnsan[.]sed.roxannearian.com/ http://wnj0e4l[.]sed.ventasdirectas.com/ http://x6pd3rd[.]sed.ojjdp.com/ http://ik92b69[.]sed.chingandchang.com/

http://of8nso0[.]sed.lickinlesbians.com/

4. Condivisione di file

Questa categoria di phishing con PDF utilizza servizi popolari di condivisione di file online per attirare l’attenzione dell’utente. Spesso informano l’utente che qualcuno ha condiviso un documento con lui. Tuttavia, per ragioni che possono variare da un file PDF all’altro, l’utente non può vedere il contenuto e apparentemente deve cliccare su un pulsante incorporato o un link. L’immagine qui sopra mostra un PDF con un logo Dropbox che chiede all’utente di cliccare sul pulsante per richiedere l’accesso.

Qui sotto, analogamente, un’immagine di un file PDF con un logo OneDrive, chiede all’utente di cliccare su “Access Document” per visualizzare il contenuto del file.

Con l’aumento del numero di servizi di condivisione di file basati su cloud, non sarebbe sorprendente vedere questo tema aumentare e continuare ad essere tra gli approcci più popolari.

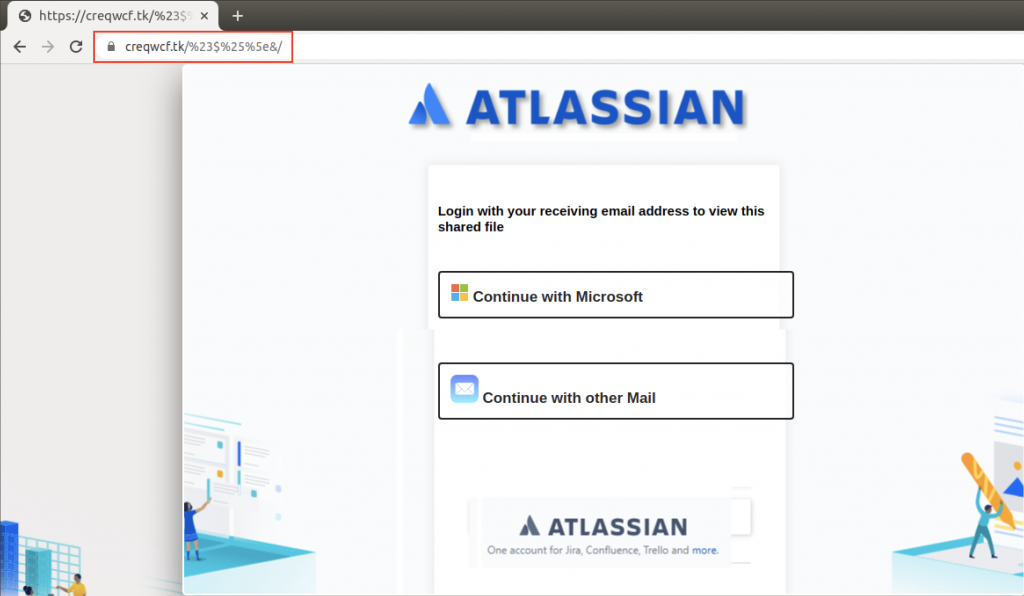

Facendo clic sul pulsante “Access Document” si viene portati a una pagina di accesso con un logo Atlassian, come mostrato qui sotto. Ci sono due opzioni da utilizzare per l’accesso: Microsoft email o altri servizi di posta elettronica.

Atlassian Stack è orientato verso le imprese, quindi presumiamo che questa campagna fosse rivolta agli utenti aziendali. Ognuno di questi link è stato progettato per assomigliare a una legittima pagina di accesso via e-mail.

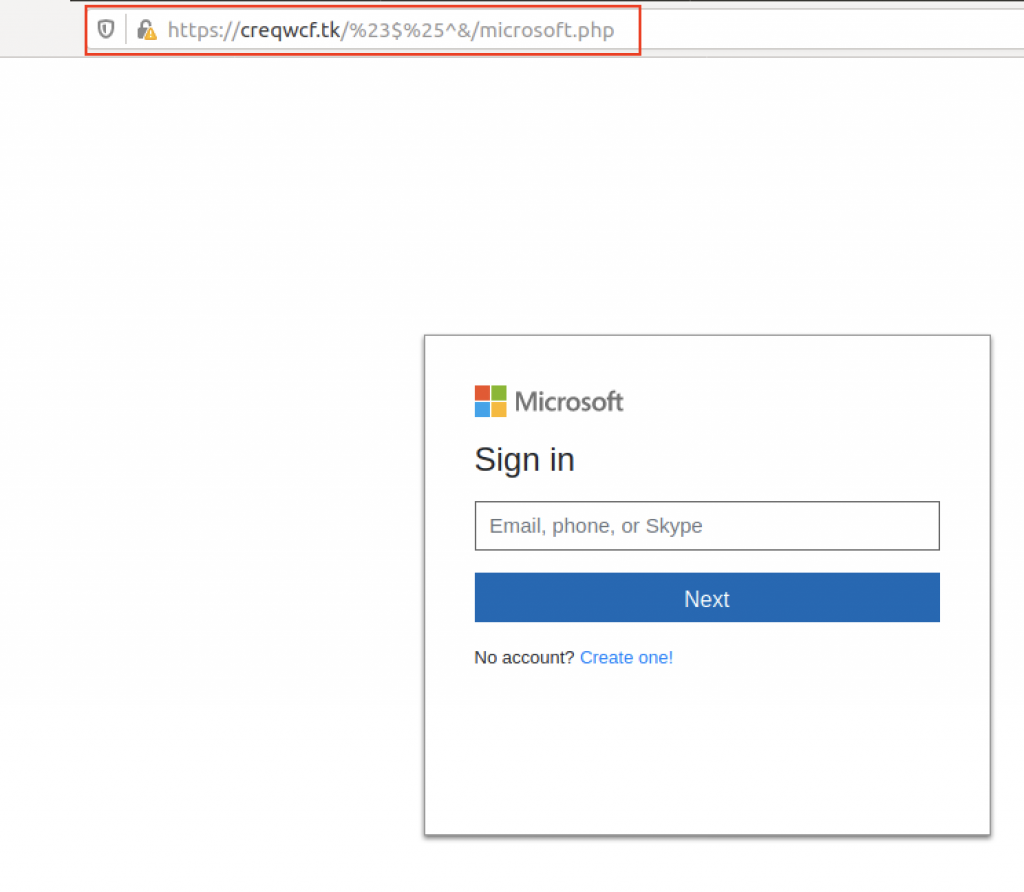

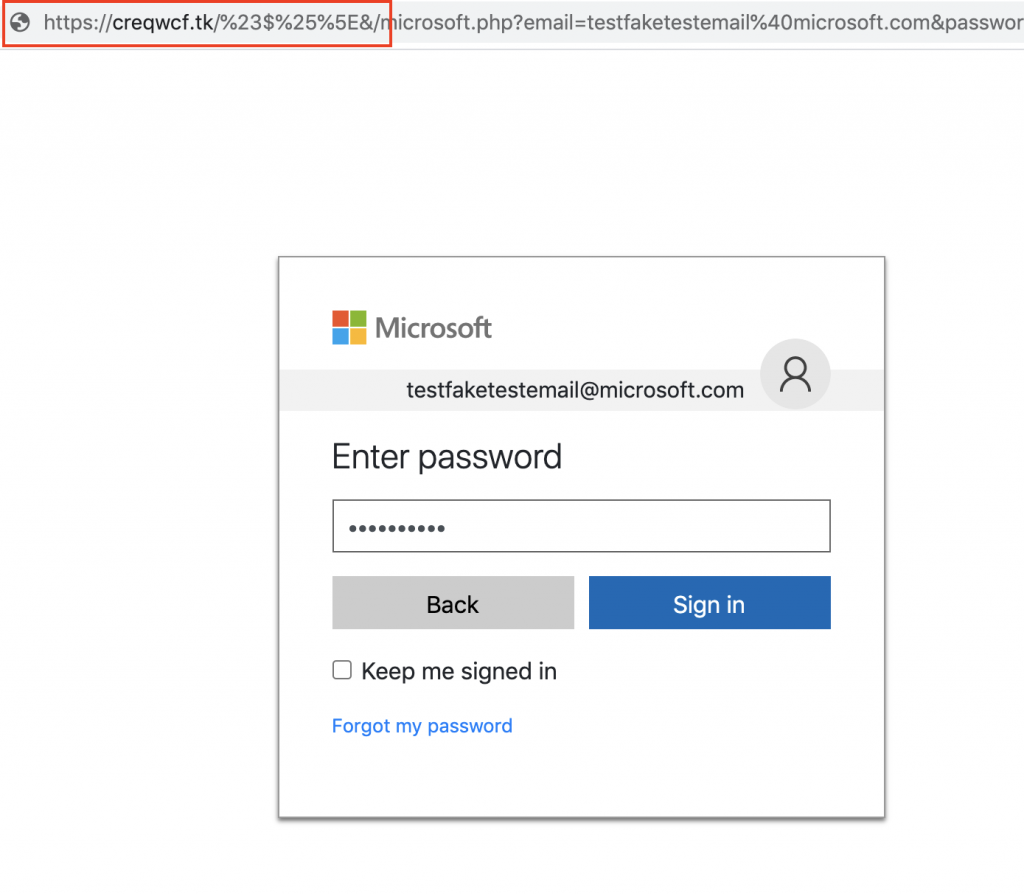

Per esempio, “Continua con Microsoft” porta a una pagina che sembra in qualche modo simile a quella che si incontra entrando nel legittimo https://login.live.com, come mostrato qui sotto:

Dopo aver inserito un indirizzo email, si procede ad un’altra pagina che ci ha chiesto di inserire la nostra password.

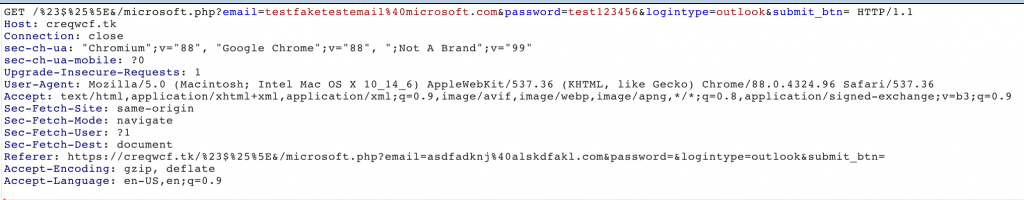

Si è potuto osservare che le credenziali rubate sono state inviate sul server dell’attaccante attraverso i parametri in una richiesta GET.

Dopo aver inserito le credenziali, si viene riportati alla prima pagina di login.

Vorremmo far notare che, nel momento in cui abbiamo visitato questo sito, era già segnalato come phishing dai principali browser come Google Chrome e Mozilla Firefox.

Tuttavia, durante le ricerche, si è proceduto testando tutto il percorso con credenziali false per indagare ulteriormente e approfondire il metodo di phishing con PDF.

5. E-commerce

Incorporare temi di e-commerce in email e documenti di phishing con PDF non è una nuova tendenza. Tuttavia, si è osservata un trend in salita del numero di file PDF fraudolenti che hanno utilizzato marchi di e-commerce internazionali per indurre gli utenti a cliccare sui link incorporati.

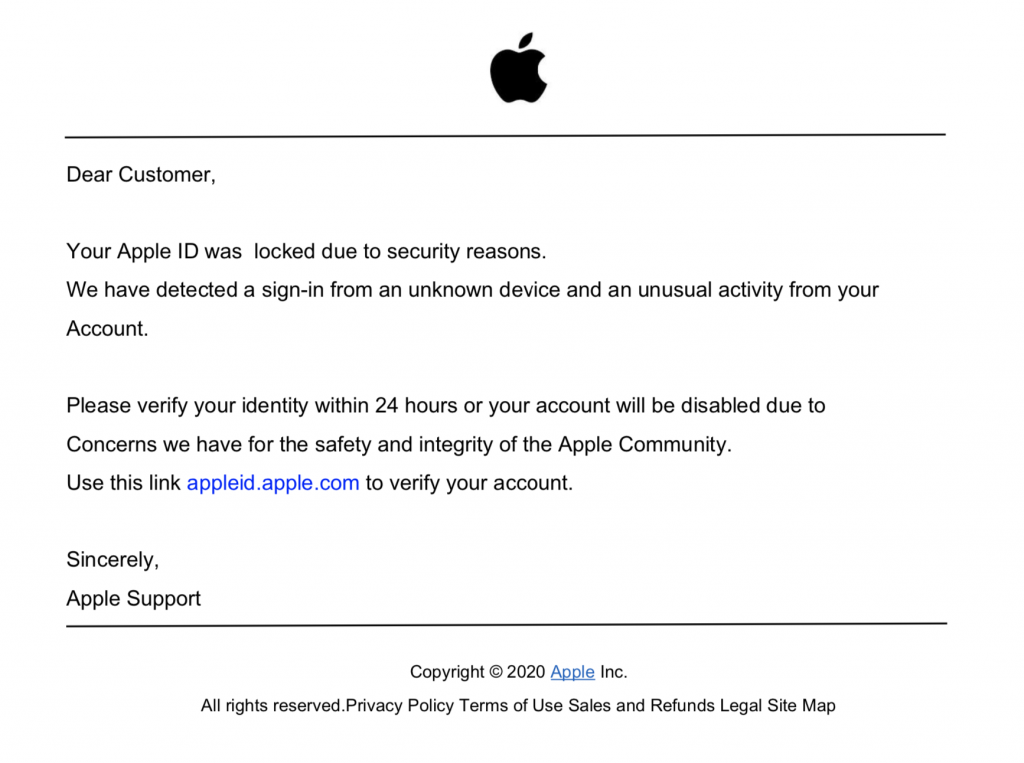

L’immagine qui sotto mostra un esempio di phishing con PDF che notifica all’utente che la sua carta di credito non è più valida e che deve “aggiornare le informazioni di pagamento” per non interrompere i benefici di Amazon Prime.

Analogamente, un’altra immagine qui in basso mostra un documento che comunica all’utente che il suo account Apple ID sarà sospeso se non clicca sul link per aggiornare le sue informazioni.

Al momento dell’analisi dei dati ai fini di questo articolo, tutti i siti web di questa specifica campagna di phishing con PDF sono stati eliminati. Vale la pena notare che la maggior parte di questi file a tema e-commerce hanno utilizzato https://t.umblr[.]com/ per scopi di re-indirizzamento.

Conclusioni

Abbiamo coperto le campagne di phishing con PDF più comuni del 2020 insieme alla loro distribuzione e funzionamento generale. I dati degli ultimi anni dimostrano che la quantità di attacchi di phishing continua ad aumentare e l’ingegneria sociale è il vettore principale per gli attaccanti per approfittare degli utenti.

Ricerche precedenti hanno dimostrato che il phishing su larga scala può avere un tasso di click-through fino all’8%. Pertanto, è importante verificare e ricontrollare i file che si ricevono inaspettatamente, anche se provengono da un ente che si conosce e di cui ci si fida.

Per esempio, perché il tuo account è stato bloccato dal nulla, o perché qualcuno ha condiviso un file con te quando meno te lo aspettavi?

È proprio con un occhio critico e riflettendo prima di agire che ci si difende meglio da campagne phishing di qualunque tipo. Abbiamo visto più volte quanto dannosi possono essere gli attacchi di phishing che vanno a segno, per questo ti consigliamo di valutare il nostro servizio di phishing etico per i dipendenti della tua azienda.

Tramite campagne di phishing etico saremo in grado di testare i dipendenti e recuperare dati importanti che verranno poi usati per progettare e svolgere training specifici su misura per le persone coinvolte.

Per saperne di più contattaci, saremo lieti di rispondere a ogni domanda.

Useful links:

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications