Modello aziendale di abbonamento – Nozioni di base

Home » Modello aziendale di abbonamento – Nozioni di base

Alessandro Stesi

Alessandro Stesi

Modello aziendale di abbonamento – Nozioni di base

Tempo di lettura: 5 min

L’abbonamento è un metodo conveniente per ricevere aggiornamenti, prodotti o servizi in modo regolare e continuativo. Questo modello di business ha superato la prova del tempo. Nel corso degli anni, i clienti soddisfatti hanno usufruito di servizi regolari sottoscrivendo notizie, riviste, CD, vino e persino biglietti per l’opera. E poi è arrivata la nuvola. Il cloud ha reso l’IT complesso facile ed economico, anche grazie al familiare modello di abbonamento di service delivery.

Oggi, i servizi pubblici di cloud computing hanno un fatturato di 246,8 miliardi di dollari. Entro il 2020, afferma Gartner, le strategie di adozione del cloud influenzeranno oltre il 50% dei contratti di outsourcing IT. I fornitori di servizi si stanno affrettando a salire a bordo.

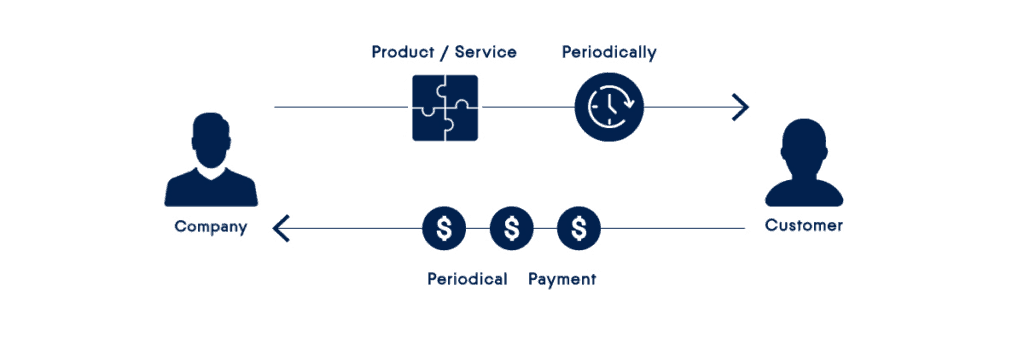

Abbonamento

L’abbonamento è un accordo per ricevere regolarmente prodotti o servizi pagando in anticipo. È diventato un modello aziendale predefinito per i fornitori di servizi. Anche quegli integratori di servizi che hanno fatto il loro nome vendendo singole licenze software stanno attualmente passando a un abbonamento o a un metodo di erogazione del servizio software-as-a-service, per rimanere vivi e far crescere la loro base clienti.

Per i clienti, l’abbonamento si basa sulla praticità, la scalabilità e l’economicità. Il modello di consumo del servizio in abbonamento basato su OpEx batte il tradizionale modello CapEx in tutti i modi. Invece di spendere centinaia e spesso migliaia di euro per dispositivi hardware e licenze software (e quindi preoccuparsi di manutenzione e aggiornamenti), le aziende pagano una tariffa mensile gestibile solo per quello che usano e solo per il servizio di cui hanno bisogno.

Modelli di abbonamento

Esistono due modelli di abbonamento popolari progettati per attirare nuovi clienti consentendo loro di provare il servizio prima di impegnarsi in un abbonamento completo.

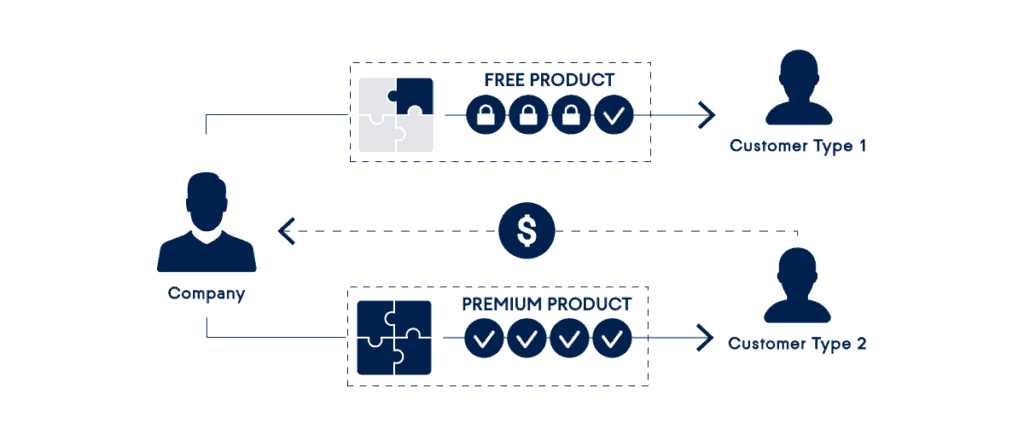

Freemium

Un modello di business freemium offre un servizio di base gratuito e funzionalità aggiuntive a pagamento. Questo è diventato uno dei modelli di business dominanti nel mercato delle app mobili ed è ampiamente adottato dai provider di servizi basati sul Cloud. LinkedIn, Dropbox, Yammer e milioni di altri venditori hanno adottato questo modello, utilizzando le funzionalità gratuite come potente strumento di marketing. È più probabile che gli utenti indirizzino il servizio agli altri quando è gratuito e facile da usare. Ci sono anche segni che il modello freemium ha ancora più successo dei 30 giorni di prova perché allevia i clienti dall’ingombrante processo di cancellazione quando stanno provando per la prima volta il servizio.

Come nel caso del servizio Acronis Cloud Backup, l’opzione Freemium consente di avere un piano gratuito per un computer con storage di backup locale e quindi addebitare un costo per servizi aggiuntivi come lo storage cloud e altri dispositivi.

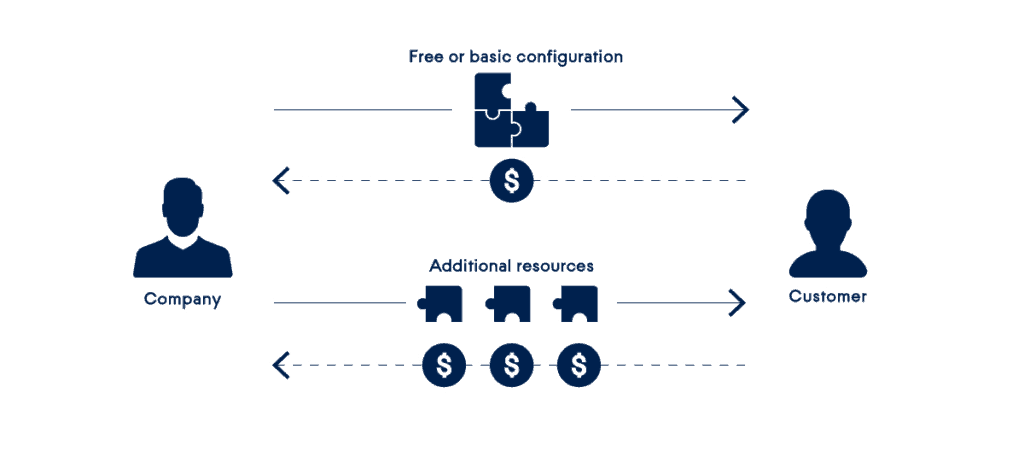

Bait and Hook

Questo modello di business di abbonamento propone di offrire un servizio di base a un prezzo basso, o anche gratuito, e di addebitare il prezzo pieno per le risorse aggiuntive. L’origine di questo metodo di abbonamento è spesso attribuita a Gillette, una società di rasoi che è nota per la vendita di kit di rasoi a buon mercato e costose ricariche di lama. Oggi questo modello è ampiamente utilizzato dalle compagnie di telefonia mobile (telefono gratuito con un piano di assistenza a lungo termine), produttori di stampanti (stampanti economiche, inchiostro costoso) e molte altre aziende in cui la maggior parte delle entrate proviene dai materiali di consumo.

Con il servizio Acronis Cloud Backup invece si dispone di un piano gratuito con una quantità limitata di spazio di archiviazione nel Cloud. Ciò consentirà ai clienti di registrarsi e provare il servizio completamente funzionale prima di acquistare ulteriore spazio di archiviazione Cloud per soddisfare le loro esigenze. In questa sezione si può consultare l’elenco completo dei servizi demo che la Secure Online Desktop mette a disposizione dei propri clienti.

Acronis Cloud Backup

Il servizio di Acronis Cloud Backup è specificatamente pensato per soddisfare le sempre più crescenti esigenze dei clienti orientati ai modelli di abbonamento sopra esposti.

Link utili:

A Hybrid Cloud Backup Solution for System Integrator and reseller

Condividi

RSS

Piu’ articoli…

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa

- Advanced persistent threat (APT): cosa sono e come difendersi

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza

- SOAR e l’automazione della sicurezza informatica

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica

- Ransomware: una piaga che mette in ginocchio aziende e istituzioni. Pagare o non pagare? Ecco la risposta.

- Perché l’audit IT e il log management sono importanti per la Cybersecurity

- Red Team, Blue Team e Purple Team: quali sono le differenze?

Categorie …

- Backup as a Service (25)

- Acronis Cloud Backup (18)

- Veeam Cloud Connect (3)

- Cloud CRM (1)

- Cloud Server/VPS (23)

- Conferenza Cloud (4)

- Log Management (2)

- Monitoraggio ICT (4)

- Novita' (20)

- ownCloud (7)

- Privacy (8)

- Secure Online Desktop (14)

- Security (215)

- Cyber Threat Intelligence (CTI) (9)

- Deception (4)

- Ethical Phishing (10)

- Netwrix Auditor (2)

- Penetration Test (18)

- Posture Guard (4)

- SOCaaS (66)

- Vulnerabilita' (83)

- Web Hosting (16)

Tags

CSIRT

CSIRT

- Sanate vulnerabilità su GitLab CE/EE

(AL01/240426/CSIRT-ITA) Aprile 26, 2024Rilasciati aggiornamenti di sicurezza che risolvono 5 vulnerabilità, di cui 3 con gravità “alta”, in GitLab Community Edition (CE) e Enterprise Edition (EE). Tali vulnerabilià potrebbero permettere a un utente malintenzionato di eseguire il bypass dei meccanismi di sicurezza, elevare i propri privilegi e compromettere la disponibilità del servizio sul sistema target.

- ArcaneDoor: rilevato sfruttamento in rete di vulnerabilità relative a prodotti Cisco ASA/FTD

(AL04/240424/CSIRT-ITA) Aprile 26, 2024È stata rilevata una campagna di attacchi che prenderebbe di mira i software Cisco Adaptive Security Appliance (ASA) e Cisco Firepower Threat Defense (FTD)

- Palo Alto Networks risolve vulnerabilità in PAN-OS

(AL03/240412/CSIRT-ITA) - Aggiornamento Aprile 26, 2024Aggiornamenti di sicurezza sanano 5 vulnerabilità, di cui una con gravità “critica”, nel software PAN-OS. Tali vulnerabilità, qualora sfruttate, potrebbero consentire a un utente remoto non autenticato di eseguire codice arbitrario, accedere a informazioni sensibili o compromettere la disponibilità del servizio sui sistemi target.

- Campagna phishing a tema “messaggio fax”

(AL03/240424/CSIRT-ITA) Aprile 24, 2024È stata rilevata una campagna di phishing, volta a carpire le credenziali utente delle potenziali vittime, che esorta la potenziale vittima a visualizzare un presunto messaggio di tipo “fax” ospitato su una risorsa remota.

- Risolte vulnerabilità in Google Chrome

(AL02/240424/CSIRT-ITA) Aprile 24, 2024Google ha rilasciato un aggiornamento per il browser Chrome al fine di correggere 4 vulnerabilità di sicurezza, di cui una con gravità “critica”.

- Aggiornamenti per Ruby

(AL01/240424/CSIRT-ITA) Aprile 24, 2024Rilevate 3 vulnerabilità nelle componenti Rdoc, StringIO e Regex Search del linguaggio di programmazione Ruby.

- Critical Patch Update di Oracle

(AL01/240417/CSIRT-ITA) - Aggiornamento Aprile 23, 2024Oracle ha rilasciato il Critical Patch Update di aprile che descrive molteplici vulnerabilità su più prodotti, di cui 18 con gravità “critica”. Tra queste, alcune potrebbero essere sfruttate per eseguire operazioni non autorizzate o compromettere la disponibilità del servizio sui sistemi target.

- Aggiornamenti Mensili Microsoft

(AL01/221012/CSIRT-ITA) - Aggiornamento Aprile 23, 2024Microsoft ha rilasciato gli aggiornamenti di sicurezza mensili che risolvono un totale di 84 nuove vulnerabilità, di cui 2 di tipo 0-day.

- Rilevato sfruttamento in rete di vulnerabilità relative a OpenMetadata

(AL03/240422/CSIRT-ITA) Aprile 22, 2024Rilevato lo sfruttamento attivo in rete di 5 vulnerabilità, di cui una con gravità “critica” - già sanate dal vendor il 15 marzo 2024 - in carichi di lavoro Kubernetes di OpenMetadata, piattaforma open source per la gestione di metadati. Tali vulnerabilità, potrebbero consentire a un attaccante remoto l'esecuzione arbitraria di codice sulle istanze Kubernetes […]

- Sanate vulnerabilità su GitHub Enterprise Server

(AL02/240422/CSIRT-ITA) Aprile 22, 2024Rilasciati aggiornamenti di sicurezza che risolvono 3 vulnerabilità, di cui 2 con gravità “alta”, in GitHub Enterprise Server, nota piattaforma di sviluppo software.

darkreading

darkreading

- New Research Suggests Africa Is Being Used As a 'Testing Ground' for Nation State Cyber Warfare Aprile 26, 2024

- MITRE's Cyber Resiliency Engineering Framework Aligns With DoD Cyber Maturity Model Cert Aprile 26, 2024

- Philippines Pummeled by Assortment of Cyberattacks & Misinformation Tied to China Aprile 26, 2024The volume of malicious cyber activity against the Philippines quadrupled in the first quarter of 2024 compared to the same period in 2023.

- Jason Haddix Joins Flare As Field CISO Aprile 26, 2024

- Thousands of Qlik Sense Servers Open to Cactus Ransomware Aprile 26, 2024The business intelligence servers contain vulnerabilities that Qlik patched last year, but which Cactus actors have been exploiting since November. Swathes of organizations have not yet been patched.

- Intel Harnesses Hackathons to Tackle Hardware Vulnerabilities Aprile 26, 2024The semiconductor manufacturing giant's security team describes how hardware hackathons, such as Hack@DAC, have helped chip security by finding and sharing hardware vulnerabilities.

- Held Back: What Exclusion Looks Like in Cybersecurity Aprile 26, 2024You can't thinking about inclusion in the workplace without first understanding what kinds of exclusive behaviors prevent people from advancing in their careers.

- Palo Alto Updates Remediation for Max-Critical Firewall Bug Aprile 26, 2024Though PAN originally described the attacks exploiting the vulnerability as being limited, they are increasingly growing in volume, with more exploits disclosed by outside parties.

- CISO Corner: Evil SBOMs; Zero-Trust Pioneer Slams Cloud Security; MITRE's Ivanti Issue Aprile 26, 2024Our collection of the most relevant reporting and industry perspectives for those guiding cybersecurity strategies and focused on SecOps. Also included: security license mandates; a move to four-day remediation requirements; lessons on OWASP for LLMs.

- Cyberattack Gold: SBOMs Offer an Easy Census of Vulnerable Software Aprile 26, 2024Attackers will likely use software bills-of-material (SBOMs) for searching for software potentially vulnerable to specific software flaws.

Full Disclosure

Full Disclosure

- Defense in depth -- the Microsoft way (part 87): shipping more rotten software to billions of unsuspecting customers Aprile 24, 2024Posted by Stefan Kanthak on Apr 24Hi @ll, this post is a continuation of and With the release of .NET Framework 4.8 in April 2019, Microsoft updated the following paragraph of the MSDN article "What's new in .NET Framework" | Starting with .NET Framework 4.5, the clrcompression.dll assembly...

- Response to CVE-2023-26756 - Revive Adserver Aprile 24, 2024Posted by Matteo Beccati on Apr 24CVE-2023-26756 has been recently filed against the Revive Adserver project. The action was taken without first contacting us, and it did not follow the security process that is thoroughly documented on our website. The project team has been given no notice before or after the disclosure. Our team has […]

- BACKDOOR.WIN32.DUMADOR.C / Remote Stack Buffer Overflow (SEH) Aprile 19, 2024Posted by malvuln on Apr 19Discovery / credits: Malvuln (John Page aka hyp3rlinx) (c) 2024 Original source: https://malvuln.com/advisory/6cc630843cabf23621375830df474bc5.txt Contact: malvuln13 () gmail com Media: twitter.com/malvuln Threat: Backdoor.Win32.Dumador.c Vulnerability: Remote Stack Buffer Overflow (SEH) Description: The malware runs an FTP server on TCP port 10000. Third-party adversaries who can reach the server can send a specially […]

- SEC Consult SA-20240418-0 :: Broken authorization in Dreamehome app Aprile 19, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 19SEC Consult Vulnerability Lab Security Advisory < 20240418-0 > ======================================================================= title: Broken authorization product: Dreamehome app vulnerable version:

- MindManager 23 - full disclosure Aprile 19, 2024Posted by Pawel Karwowski via Fulldisclosure on Apr 19Resending! Thank you for your efforts. GitHub - pawlokk/mindmanager-poc: public disclosure Affected application: MindManager23_setup.exe Platform: Windows Issue: Local Privilege Escalation via MSI installer Repair Mode (EXE hijacking race condition) Discovered and reported by: Pawel Karwowski and Julian Horoszkiewicz (Eviden Red Team) Proposed mitigation:...

- CVE-2024-31705 Aprile 14, 2024Posted by V3locidad on Apr 14CVE ID: CVE-2024-31705 Title : RCE to Shell Commands" Plugin / GLPI Shell Command Management Interface Affected Product : GLPI - 10.X.X and last version Description: An issue in Infotel Conseil GLPI v.10.X.X and after allows a remote attacker to execute arbitrary code via the insufficient validation of user-supplied input. […]

- SEC Consult SA-20240411-0 :: Database Passwords in Server Response in Amazon AWS Glue Aprile 14, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 14SEC Consult Vulnerability Lab Security Advisory < 20240411-0 > ======================================================================= title: Database Passwords in Server Response product: Amazon AWS Glue vulnerable version: until 2024-02-23 fixed version: as of 2024-02-23 CVE number: - impact: medium homepage: https://aws.amazon.com/glue/ found:...

- [KIS-2024-03] Invision Community <= 4.7.16 (toolbar.php) Remote Code Execution Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10------------------------------------------------------------------------------ Invision Community

- [KIS-2024-02] Invision Community <= 4.7.15 (store.php) SQL Injection Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10-------------------------------------------------------------------- Invision Community

- Multiple Issues in concretecmsv9.2.7 Aprile 11, 2024Posted by Andrey Stoykov on Apr 10# Exploit Title: Multiple Web Flaws in concretecmsv9.2.7 # Date: 4/2024 # Exploit Author: Andrey Stoykov # Version: 9.2.7 # Tested on: Ubuntu 22.04 # Blog: http://msecureltd.blogspot.com Verbose Error Message - Stack Trace: 1. Directly browse to edit profile page 2. Error should come up with verbose stack trace […]

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa Aprile 22, 2024

- Advanced persistent threat (APT): cosa sono e come difendersi Aprile 17, 2024

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica Marzo 25, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications