Come avere la propria rete informatica sotto controllo

Home » Come avere la propria rete informatica sotto controllo

Alessandro Stesi

Alessandro Stesi

Come avere la propria rete informatica sotto controllo

Tempo di lettura: 4 min

Monitoraggio

Negli ultimi anni abbiamo assistito ad una rapida evoluzione delle infrastrutture informatiche che sono diventate sempre piu’ complesse ed eterogenee. L’introduzione della virtualizzazione, grazie al risparmio economico ed alla sua semplicita’, ha incentivato l’incremento del numero di server suddivisi poi per funzioni e ruoli. Tecnologie come il Cloud hanno permesso di estendere i confini aziendali, basti pensare al Cloud ibrido o al Cloud pubblico dove i server in precedenza solo fisici che erano fisicamente presenti in azienda si sono evoluti in istanze virtuali in esecuzioni su piu’ Datacenter anche geograficamente distribuiti sul globo. Non per ultimo l’IoT (Internet of Things) ha contributo ad arricchire il parco dei dispositivi presenti sulla rete e che e’ necessario gestire.

L’epoca delle check-list

Non molti anni fa, ai sistemisti erano sufficienti check-list di controllo, regolarmente eseguite secondo procedure di lavoro, per monitorare il parco server aziendale ed assicurare cosi’ il corretto funzionamento di tutte le componenti informatiche con particolare attenzione ai sitemi business critical. Oggi questo approccio, oltre che dispendioso si rileverebbe inefficace principalmente per come e’ evoluta l’infrastruttura aziendale. I controlli manuali diventerebbero oltre che numerosi anche ingestibili e con un grado di errore intrinsecamente alto. Inoltre, in tale scenario, non si e’ grado di garantire una corretta tempestivita’ nell’individuazione di un problema o nella gestione di un guasto.

Il monitoraggio automatizzato

L’evoluzione del modello informatico ha introdotto la necessita’ di introdurre nuovi modi di controllo delle rete che fossero automatizzati o semi-automatizzati, distribuiti e soprattutto pro-attivi/reattivi. Si sono diffuse infatti soluzioni in grado di gestire un numero sempre piu’ elevato, eterogeneo e distribuito di dispositivi di rete. I nuovi sistemi di monitoraggio sono in grado anche di impostare la frequenza delle misurazioni in base alle metriche osservate, aumentandola per quei valori in continuo mutamento che e’ necessario osservare quindi in modo continuativo e diminuendola per quelle piu’ statiche. Ad esempio l’occupazione dello spazio disco in alcuni ambienti potrebbe variare di meno rispetto alla banda di rete. Questa accortezza consente di ottimizzare le risorse del monitoraggio evitando di misurare continuamente variabile meno dinamiche.

Le evoluzioni di tali sistemi di monitoraggio hanno consentito anche di collezionare centralmente i dati con la possibilita’ di comparare metriche diverse tra loro ottenendo cosi’ le metriche composte. Il non limitarsi a misurare una singola metrica ma compararne il valore in relazione ad un altra (anche di sistemi differenti) ha esteso il concetto di monitoraggio.

Item e Trigger

Nel mondo dei sistemi o applicazioni per il monitoraggio dei sistemi esistono due concetti base come Item e Trigger. I primi, Item, rappresentano le metriche ossia il valore (numerico, booleano, testuale) misurato o che si intende misurare (es. Stato di un cluster, utilizzo CPU, occupazione disco, etc) mentre i secondi, Trigger, sono le soglie che si vuole applicare ad un determinato Item per controllarne il valore. Ad esempio si potrebbe aver la necessita’ di impostare due Trigger per monitorare l’occupazione del volume di una SAN ricevendo una prima notifica se questo supera l’80% della capacita’ massima ed un secondo nel caso del 90%. Questa caratteristica modulare (Item e Trigger) consente ad esempio di monitorare semplicemente l’andamento di una determinata metrica (es. banda datacenter) senza necessariamente applicare un triggger alla misurazione oppure consente di applicare piu’ soglie allo stesso item per monitorare la variazione di valore segnalandone il cambiamento con azioni differenti in base ai trigger.

Azioni

Al verificarsi di una determinata condizione individuata mediante i trigger e’ possibile eseguire un’azione specifica quali l’invio di una mail, di un sms, di una chiamata VoIP o l’esecuzione di un programma. Ad esempio si potrebbe monitorare un file di log (item file di log uguale a catalina.log) ed al verificarsi di una determinata condizione (trigger che verifica la presenta di un determinato pattern) riavviare la relativa applicazione. Le azioni oltre ad essere automatizzate possono anche essere manuali lasciando all’operatore del sistema di monitoraggio la possibilita’ di applicarle quando lo ritiene piu’ opportuno.

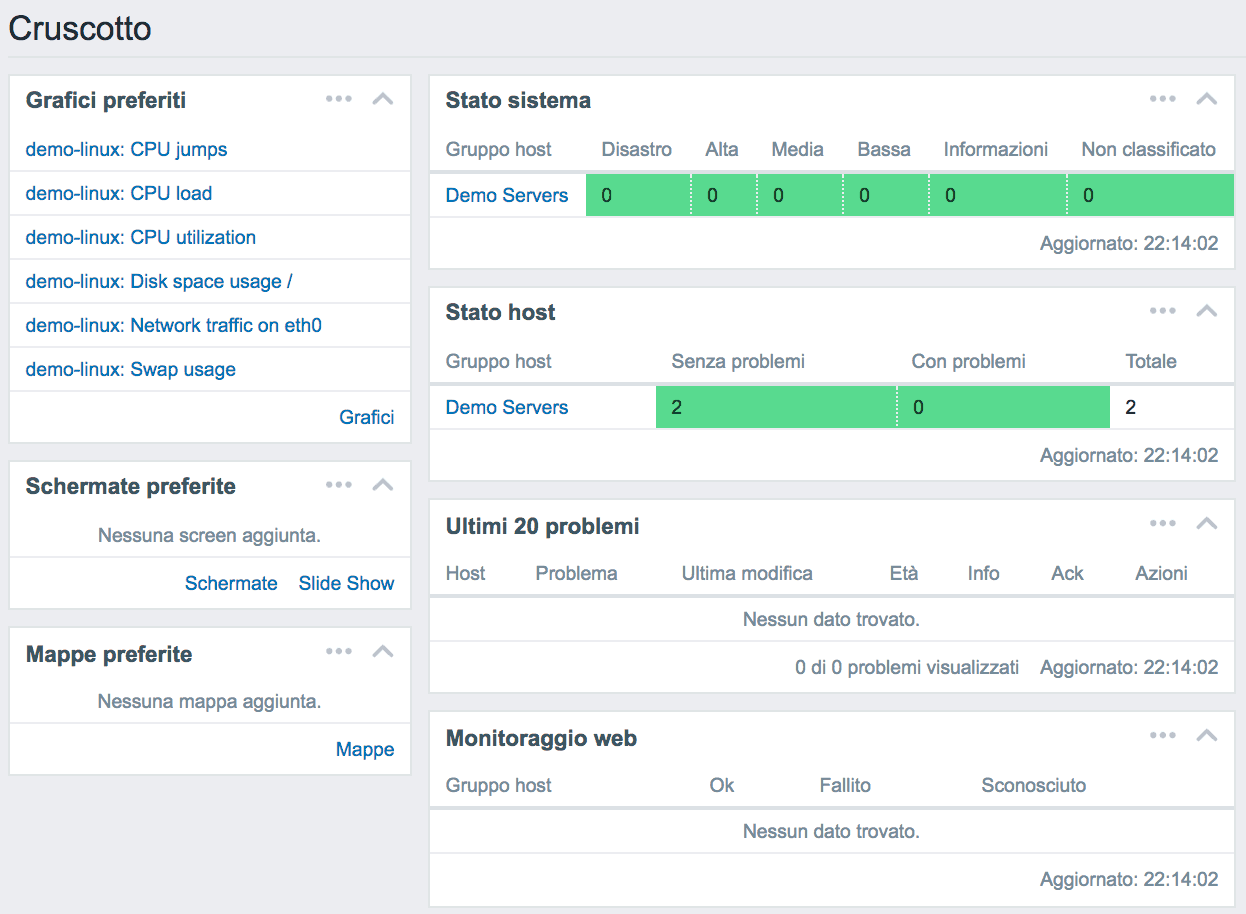

Soluzione per il monitoraggio dell’infrastruttura informatica

La Secure Online Desktop mette a disposizione dei propri clienti due servizi per il monitoraggio:

◊ Servizio di monitoraggio IT: Questo servizio rappresenta una soluzione completa per monitorare l’infrastruttura IT del cliente senza aver bisogno di installare hardware aggiuntivo. La soluzione prevede l’utilizzo di una console di gestione in Cloud ed un insieme di agent software specifici che il nostro personale provvederà ad installare.

◊ Servizio gestito di monitoraggio: Questo servizio è un add-on al servizio di Cloud Server che prevede di monitorare i server in Cloud che il cliente acquista.

Link utili:

Condividi

RSS

Piu’ articoli…

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa

- Advanced persistent threat (APT): cosa sono e come difendersi

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza

- SOAR e l’automazione della sicurezza informatica

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica

- Ransomware: una piaga che mette in ginocchio aziende e istituzioni. Pagare o non pagare? Ecco la risposta.

- Perché l’audit IT e il log management sono importanti per la Cybersecurity

- Red Team, Blue Team e Purple Team: quali sono le differenze?

Categorie …

- Backup as a Service (25)

- Acronis Cloud Backup (18)

- Veeam Cloud Connect (3)

- Cloud CRM (1)

- Cloud Server/VPS (23)

- Conferenza Cloud (4)

- Log Management (2)

- Monitoraggio ICT (4)

- Novita' (20)

- ownCloud (7)

- Privacy (8)

- Secure Online Desktop (14)

- Security (215)

- Cyber Threat Intelligence (CTI) (9)

- Deception (4)

- Ethical Phishing (10)

- Netwrix Auditor (2)

- Penetration Test (18)

- Posture Guard (4)

- SOCaaS (66)

- Vulnerabilita' (83)

- Web Hosting (16)

Tags

CSIRT

CSIRT

- Sanate vulnerabilità su GitLab CE/EE

(AL01/240426/CSIRT-ITA) Aprile 26, 2024Rilasciati aggiornamenti di sicurezza che risolvono 5 vulnerabilità, di cui 3 con gravità “alta”, in GitLab Community Edition (CE) e Enterprise Edition (EE). Tali vulnerabilià potrebbero permettere a un utente malintenzionato di eseguire il bypass dei meccanismi di sicurezza, elevare i propri privilegi e compromettere la disponibilità del servizio sul sistema target.

- ArcaneDoor: rilevato sfruttamento in rete di vulnerabilità relative a prodotti Cisco ASA/FTD

(AL04/240424/CSIRT-ITA) Aprile 26, 2024È stata rilevata una campagna di attacchi che prenderebbe di mira i software Cisco Adaptive Security Appliance (ASA) e Cisco Firepower Threat Defense (FTD)

- Palo Alto Networks risolve vulnerabilità in PAN-OS

(AL03/240412/CSIRT-ITA) - Aggiornamento Aprile 26, 2024Aggiornamenti di sicurezza sanano 5 vulnerabilità, di cui una con gravità “critica”, nel software PAN-OS. Tali vulnerabilità, qualora sfruttate, potrebbero consentire a un utente remoto non autenticato di eseguire codice arbitrario, accedere a informazioni sensibili o compromettere la disponibilità del servizio sui sistemi target.

- Campagna phishing a tema “messaggio fax”

(AL03/240424/CSIRT-ITA) Aprile 24, 2024È stata rilevata una campagna di phishing, volta a carpire le credenziali utente delle potenziali vittime, che esorta la potenziale vittima a visualizzare un presunto messaggio di tipo “fax” ospitato su una risorsa remota.

- Risolte vulnerabilità in Google Chrome

(AL02/240424/CSIRT-ITA) Aprile 24, 2024Google ha rilasciato un aggiornamento per il browser Chrome al fine di correggere 4 vulnerabilità di sicurezza, di cui una con gravità “critica”.

- Aggiornamenti per Ruby

(AL01/240424/CSIRT-ITA) Aprile 24, 2024Rilevate 3 vulnerabilità nelle componenti Rdoc, StringIO e Regex Search del linguaggio di programmazione Ruby.

- Critical Patch Update di Oracle

(AL01/240417/CSIRT-ITA) - Aggiornamento Aprile 23, 2024Oracle ha rilasciato il Critical Patch Update di aprile che descrive molteplici vulnerabilità su più prodotti, di cui 18 con gravità “critica”. Tra queste, alcune potrebbero essere sfruttate per eseguire operazioni non autorizzate o compromettere la disponibilità del servizio sui sistemi target.

- Aggiornamenti Mensili Microsoft

(AL01/221012/CSIRT-ITA) - Aggiornamento Aprile 23, 2024Microsoft ha rilasciato gli aggiornamenti di sicurezza mensili che risolvono un totale di 84 nuove vulnerabilità, di cui 2 di tipo 0-day.

- Rilevato sfruttamento in rete di vulnerabilità relative a OpenMetadata

(AL03/240422/CSIRT-ITA) Aprile 22, 2024Rilevato lo sfruttamento attivo in rete di 5 vulnerabilità, di cui una con gravità “critica” - già sanate dal vendor il 15 marzo 2024 - in carichi di lavoro Kubernetes di OpenMetadata, piattaforma open source per la gestione di metadati. Tali vulnerabilità, potrebbero consentire a un attaccante remoto l'esecuzione arbitraria di codice sulle istanze Kubernetes […]

- Sanate vulnerabilità su GitHub Enterprise Server

(AL02/240422/CSIRT-ITA) Aprile 22, 2024Rilasciati aggiornamenti di sicurezza che risolvono 3 vulnerabilità, di cui 2 con gravità “alta”, in GitHub Enterprise Server, nota piattaforma di sviluppo software.

darkreading

darkreading

- Cyberattack Gold: SBOMs Offer an Easy Census of Vulnerable Software Aprile 26, 2024Attackers will likely use software bills-of-material (SBOMs) for searching for software potentially vulnerable to specific software flaws.

- Minimum Viable Compliance: What You Should Care About and Why Aprile 26, 2024Understand what security measures you have in place, what you need to keep secure, and what rules you have to show compliance with.

- Military Tank Manual, 2017 Zero-Day Anchor Latest Ukraine Cyberattack Aprile 26, 2024The targeted operation utilized CVE-2017-8570 as the initial vector and employed a notable custom loader for Cobalt Strike, yet attribution to any known threat actor remains elusive.

- PCI Launches Payment Card Cybersecurity Effort in the Middle East Aprile 26, 2024The payment card industry pushes for more security in financial transactions to help combat increasing fraud in the region.

- Chinese Keyboard Apps Open 1B People to Eavesdropping Aprile 25, 2024Eight out of nine apps that people use to input Chinese characters into mobile devices have weakness that allow a passive eavesdropper to collect keystroke data.

- FTC Issues $5.6M in Refunds to Customers After Ring Privacy Settlement Aprile 25, 2024The refunds will be made to individual affected customers through thousands of PayPal payments, available to be redeemed for a limited time.

- 5 Attack Trends Organizations of All Sizes Should Be Monitoring Aprile 25, 2024Recent trends in breaches and attack methods offer a valuable road map to cybersecurity professionals tasked with detecting and preventing the next big thing.

- The Biggest 2024 Elections Threat: Kitchen-Sink Attack Chains Aprile 25, 2024Hackers can influence voters with media and breach campaigns, or try tampering with votes. Or they can combine these tactics to even greater effect.

- Godfather Banking Trojan Spawns 1.2K Samples Across 57 Countries Aprile 25, 2024Mobile malware-as-a-service operators are upping their game by automatically churning out hundreds of unique samples on a whim.

- Digital Blitzkrieg: Unveiling Cyber-Logistics Warfare Aprile 25, 2024Cyberattacks on logistics are becoming increasingly common, and the potential impact is enormous.

Full Disclosure

Full Disclosure

- Defense in depth -- the Microsoft way (part 87): shipping more rotten software to billions of unsuspecting customers Aprile 24, 2024Posted by Stefan Kanthak on Apr 24Hi @ll, this post is a continuation of and With the release of .NET Framework 4.8 in April 2019, Microsoft updated the following paragraph of the MSDN article "What's new in .NET Framework" | Starting with .NET Framework 4.5, the clrcompression.dll assembly...

- Response to CVE-2023-26756 - Revive Adserver Aprile 24, 2024Posted by Matteo Beccati on Apr 24CVE-2023-26756 has been recently filed against the Revive Adserver project. The action was taken without first contacting us, and it did not follow the security process that is thoroughly documented on our website. The project team has been given no notice before or after the disclosure. Our team has […]

- BACKDOOR.WIN32.DUMADOR.C / Remote Stack Buffer Overflow (SEH) Aprile 19, 2024Posted by malvuln on Apr 19Discovery / credits: Malvuln (John Page aka hyp3rlinx) (c) 2024 Original source: https://malvuln.com/advisory/6cc630843cabf23621375830df474bc5.txt Contact: malvuln13 () gmail com Media: twitter.com/malvuln Threat: Backdoor.Win32.Dumador.c Vulnerability: Remote Stack Buffer Overflow (SEH) Description: The malware runs an FTP server on TCP port 10000. Third-party adversaries who can reach the server can send a specially […]

- SEC Consult SA-20240418-0 :: Broken authorization in Dreamehome app Aprile 19, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 19SEC Consult Vulnerability Lab Security Advisory < 20240418-0 > ======================================================================= title: Broken authorization product: Dreamehome app vulnerable version:

- MindManager 23 - full disclosure Aprile 19, 2024Posted by Pawel Karwowski via Fulldisclosure on Apr 19Resending! Thank you for your efforts. GitHub - pawlokk/mindmanager-poc: public disclosure Affected application: MindManager23_setup.exe Platform: Windows Issue: Local Privilege Escalation via MSI installer Repair Mode (EXE hijacking race condition) Discovered and reported by: Pawel Karwowski and Julian Horoszkiewicz (Eviden Red Team) Proposed mitigation:...

- CVE-2024-31705 Aprile 14, 2024Posted by V3locidad on Apr 14CVE ID: CVE-2024-31705 Title : RCE to Shell Commands" Plugin / GLPI Shell Command Management Interface Affected Product : GLPI - 10.X.X and last version Description: An issue in Infotel Conseil GLPI v.10.X.X and after allows a remote attacker to execute arbitrary code via the insufficient validation of user-supplied input. […]

- SEC Consult SA-20240411-0 :: Database Passwords in Server Response in Amazon AWS Glue Aprile 14, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 14SEC Consult Vulnerability Lab Security Advisory < 20240411-0 > ======================================================================= title: Database Passwords in Server Response product: Amazon AWS Glue vulnerable version: until 2024-02-23 fixed version: as of 2024-02-23 CVE number: - impact: medium homepage: https://aws.amazon.com/glue/ found:...

- [KIS-2024-03] Invision Community <= 4.7.16 (toolbar.php) Remote Code Execution Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10------------------------------------------------------------------------------ Invision Community

- [KIS-2024-02] Invision Community <= 4.7.15 (store.php) SQL Injection Vulnerability Aprile 11, 2024Posted by Egidio Romano on Apr 10-------------------------------------------------------------------- Invision Community

- Multiple Issues in concretecmsv9.2.7 Aprile 11, 2024Posted by Andrey Stoykov on Apr 10# Exploit Title: Multiple Web Flaws in concretecmsv9.2.7 # Date: 4/2024 # Exploit Author: Andrey Stoykov # Version: 9.2.7 # Tested on: Ubuntu 22.04 # Blog: http://msecureltd.blogspot.com Verbose Error Message - Stack Trace: 1. Directly browse to edit profile page 2. Error should come up with verbose stack trace […]

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa Aprile 22, 2024

- Advanced persistent threat (APT): cosa sono e come difendersi Aprile 17, 2024

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica Marzo 25, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications