Il GDPR e Acronis Cloud Backup

Home » Il GDPR e Acronis Cloud Backup

Piergiorgio Venuti

Piergiorgio Venuti

Il GDPR e Acronis Cloud Backup

Tempo di lettura: 8 min

Che cos’e’ il regolamento generale sulla protezione dei dati (GDPR) dell’Unione Europea (UE)?

♦ Il GDPR è un nuovo regolamento UE che non riguarda solo le aziende con sede nell’Unione Europea! | ♦ Il GDPR riguarda i dati personali e in generale prevede norme più severe di gran parte delle altre leggi a tutela della privacy |

♦ Il GDPR riguarda tutte le aziende che: ◊ Abbiano dipendenti nell’UE ◊ Offrano beni o servizi a cittadini dell’UE ◊ Monitorino il comportamento di cittadini dell’UE (ad es. pubblicità mirata) | ♦ Il rispetto del GDPR non comporta solo la formulazione e l’attuazione di politiche e processi, ma anche un impegno permanente per tutelare la privacy |

Il GDPR è urgente e imminente

ENTRA IN VIGORE IL 25 MAGGIO 2018! | SANZIONI AMMINISTRATIVE:10.000.000 di € o il 2% del fatturato mondiale totale annuo, se superiore Esempi: mancata tenuta di un registro scritto delle attività di trattamento; mancata adozione di misure tecniche/organizzative proporzionate al rischio o mancata nomina di un responsabile della protezione dei dati ove richiesto 20.000.000 di € o il 4% del fatturato mondiale totale annuo, se superiore Esempi: mancato rispetto dei requisiti per il trasferimento transfrontaliero dei dati, delle limitazioni speciali relative ai dati sensibili (minori, stato di salute, ecc.) o dei diritti dei singoli di controllare i loro dati personali |

Concetti base del GDPR

Interessato (utente)Chiunque sia identificabile (direttamente o indirettamente) in base ai suoi dati personalinell’UE. | Titolare del trattamento“La persona fisica o giuridica, l’autorità pubblica, il servizio o altro organismo che, singolarmente o insieme ad altri, determina le finalità e i mezzi del trattamento di dati personali.” | Responsabile del trattamento“La persona fisica o giuridica,l’autorità pubblica, il servizio o altroorganismo che tratta dati personali per conto del titolare del trattamento.” |

Dato personale“Qualsiasi informazione riguardante una persona fisica identificata o identificabile.” Si considerano dati personali: nome, indirizzo e-mail, informazioni sullo stato di salute, ubicazione, dati bancari, indirizzo IP, cookie, identità culturale, ecc. | Trattamento dei dati“Qualsiasi operazione o insieme di operazioni compiute su dati personali.” Sono considerate trattamento tutte le attività di raccolta, conservazione, archiviazione, riproduzione, uso, accesso, trasferimento, modifica, estrazione, comunicazione, cancellazione o distruzione dei dati. |

Che cosa significa conformita’ al GDPR?

Il GDPR è un impegno permanente!

Come dimostrare la conformità al GDPR:

♦ Trattare i dati secondo i principi del GDPR: in modo lecito, corretto, sicuro, limitato alle finalità, ecc.

♦ Eseguire valutazioni periodiche del rischio per la sicurezza

♦ Monitorare il trattamento dei dati per rilevare le violazioni

♦ Mantenere aggiornate le politiche e le procedure aziendali

♦ Adottare misure tecniche e organizzative adeguateper attenuare i rischi ai dati personali

Obblighi del titolare e del responsabile del trattamento

Titolari e responsabili del trattamento sono soggetti al GDPR e, ai sensi del regolamento, hanno i seguenti obblighi: • Garantire la sicurezza del trattamento • Trasferire i dati all’estero in modo lecito |

Il titolare del trattamento è tenuto a stipulare un contratto dettagliato per il trattamento con ogni responsabile del trattamento. Il contratto deve prevedere che il responsabile del trattamento agisca solo secondo le istruzioni del titolare e rispetti le disposizioni del GDPR (oltre ad altri obblighi). |

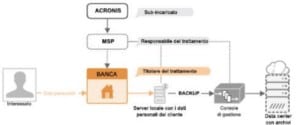

Esempio: il ruolo del service provider (Secure Online Desktop)

Un soggetto residente nell’UE (interessato) ottiene un prestito dalla banca del suo paese. La banca raccoglie i dati personali dell’interessato e determina le finalità e le modalità per il loro trattamento.

La banca è il titolare del trattamento. La banca acquista dei servizi di backup su cloud da un provider di servizi gestiti (MSP) che esegue i backup per conto della banca. L’MSP usa i dati personali esclusivamente per le finalità indicate dalla banca. L’MSP è il responsabile del trattamento.

[btnsx id=”2929″]

Sicurezza del trattamento

È necessario adottare controlli di sicurezza per garantire in modo permanente la riservatezza, l’integrità e la disponibilità dei sistemi e dei servizi per proteggere i dati personali da:

♦ Minacce esterne (ad es. pirati informatici).

♦ Minacce interne (ad es. dipendenti non adeguatamente formati).

♦ Elaborazione non autorizzata o illecita.

♦ Perdita, distruzione o danneggiamento accidentale.

I dati personali devono essere trattati secondo i principi del GDPR (Art. 5): sicurezza, liceità, trasparenza, limitazione delle finalità, esattezza, minimizzazione dei dati, integrità e riservatezza. I sistemi per il trattamento dei dati personali devono attuare la protezione dei dati fin dalla progettazione e per impostazione predefinita e prevedere garanzie quali la crittografia e la pseudonimizzazione.

Deve essere messo in atto un processo per valutare periodicamente l’efficacia delle misure tecniche e organizzative che garantiscono la sicurezza del trattamento su base permanente.

Diritto dell’interessato/dell’utente

Il GDPR conferisce ai cittadini UE nuovi e più ampi diritti sui loro dati personali:

♦ Accesso ai dati personali (descrizione delle finalità del trattamento, informazioni sul titolare/responsabile del trattamento, periodo di conservazione, registri delle attività, ecc.).

♦ Rettifica dei dati personali: correzione di errori e aggiornamento.

♦ Limitazione del trattamento / Opposizione al trattamento in attesa di una verifica.

♦ Cancellazione dei dati personali (nota anche come “diritto all’oblio”).

♦ Portabilità dei dati: possibilità di esportare i dati personali in formato leggibile da dispositivo automatico.

♦ Trasparenza: possibilità di sapere quali dati personali vengono raccolti, conservati e trattati, nonché di conoscere modalità e luogo del trattamento e della conservazione.

Gli utenti possono esercitare i loro diritti tramite un titolare, un responsabile del trattamento oppure, ove disponibile, un meccanismo automatizzato. È necessario ottemperare alla richiesta entro 30 giorni.

Diritti dell’interessato / dell’utente I diritti degli interessati non sono assoluti! Ad esempio, il diritto alla cancellazione è valido solo se:

♦ i dati personali non sono più necessari rispetto alle finalità per le quali sono stati raccolti (e non sussistono nuove finalità lecite);

♦ il fondamento giuridico per il trattamento è il consenso dell’interessato, l’interessato revoca il consenso e non sussiste altro fondamento giuridico;

♦ l’interessato esercita il diritto all’opposizione, e il titolare non ha alcun motivo legittimo prevalente per continuare nel trattamento; • i dati personali sono stati trattati illecitamente; oppure

♦ la cancellazione dei dati personali è necessaria per adempiere a un obbligo legale previsto dal diritto dell’Unione o dello Stato membro.

Politica di notifica delle violazioni dei dati

Tutti i titolari del trattamento sono tenuti a informare l’autorità di controllo competente in caso di violazione dei dati personali entro 72 ore dal momento in cui abbiano avuto ragionevole certezza che la disponibilità, la riservatezza o l’integrità dei dati personali del cittadino EU sia stata compromessa. Se è probabile che la violazione presenti un rischio elevato per i diritti e le libertà delle persone fisiche, il titolare deve informare anche i soggetti interessati. Politica di notifica delle violazioni dei dati I titolari del trattamento devono controllare che gli eventuali responsabili e subincaricati del trattamento abbiano a loro volta messo in atto adeguate politiche per la notifica delle violazioni dei dati. Il responsabile del trattamento deve informare il titolare del trattamento senza ingiustificato ritardo dopo essere venuto a conoscenza di una violazione dei dati personali.

Trasferimento transfrontaliero dei dati

♦ Il trasferimento di dati personali di cittadini EU/SEE a destinatari al di fuori dell’UE/SEE è in genere vietato a meno che:

◊ la giurisdizione in cui si trova il destinatario sia ritenuta in grado di offrire un livello adeguato di protezione dei dati

◊ chi esporta i dati fornisca garanzie adeguate (ad es. norme vincolanti d’impresa, clausole tipo di protezione dei dati, uno strumento giuridicamente vincolante e avente efficacia esecutiva fra titolare o responsabile del trattamento nel paese terzo)

◊ valgano deroghe o esenzioni

♦ Titolari e responsabili del trattamento devono adottare meccanismi leciti di trasferimento dei dati personali che prevedano fra l’altro il consenso dell’interessato, clausole tipo, il rispetto del Privacy Shield in vigore tra UE e Stati Uniti e norme vincolanti d’impresa.

♦ I service provider che utilizzano i servizi Acronis Cloud (backup, disaster recovery, Files Cloud) possono specificare l’area geografica in cui saranno archiviati i dati dei clienti (ad es. in un data center situato nell’UE). I service provider devono sempre tenere presente che l’accesso remoto ai dati è considerato trasferimento.

In che modo Acronis Cloud Backup puo’ aiutare i service provider a rispettare quanto disposto dal GDPR

Sicurezza del trattamento

♦ Crittografia in transito (SSL/TLS) e a riposo (Acronis Storage con AES).

♦ Registri di audit per rilevare comportamenti sospetti e raccogliere registrazioni sul trattamento dei dati.

♦ Accesso basato sui ruoli per garantire la riservatezza e proteggere da trattamenti non autorizzati

♦ Dashboard con avvisi e report per migliorare controllo e monitoraggio.

♦ Regole di conservazione personalizzabili per il principio di minimizzazione dei dati.

Diritti dell’interessato / dell’utente

. ♦ Accesso ai dati, navigazione negli archivi per trovare i dati richiesti.

♦ Configurazione dei dati di profilo dell’account per facilitare la rettifica dei dati personali.

♦ Esportazione dei dati personali.

♦ Eliminazione degli archivi.

Trasferimento transfrontaliero dei dati

♦ Controllo dell’ubicazione dell’archivio dati.

♦ Data center ubicati nella UE.

Corrispondenza tra i requisiti del GDPR e Acronis Backup Cloud

| REQUISITO | FUNZIONI CHE LO SUPPORTANO |

| Protezione dei dati personali | Crittografia in transito e a riposo Accesso basato sui ruoli e gestione degli accessi in base ai privilegi Protezione attiva contro le minacce ransomware |

| Accesso / controllo agevole dei dati personali su richiesta degli interessati | Consultazione degli archivi Rettifica agevole dei dati personali Esportazione dei dati personali (in formato zip) Regole di conservazione personalizzabili |

| Controllo dell’ubicazione dei dati | Controllo dell’ubicazione dell’archivio dati Data center ubicati nella UE |

| Monitoraggio / notifica delle violazioni | Registri di audit per rilevare comportamenti sospetti e prevenire le minacce Dashboard con avvisi e report per migliorare controllo e monitoraggio |

Share

RSS

More Articles…

- NIS: what it is and how it protects cybersecurity

- Advanced persistent threats (APTs): what they are and how to defend yourself

- Penetration Testing and MFA: A Dual Strategy to Maximize Security

- Penetration Testing: Where to Strike to Protect Your IT Network

- Ransomware: a plague that brings companies and institutions to their knees. Should you pay the ransom? Here is the answer.

- Why IT audit and log management are important for Cybersecurity

- Red Team, Blue Team and Purple Team: what are the differences?

- Mercedes’ Oversight Puts Company Secrets at Risk: Why Cyber Threat Intelligence is Critical

Categories …

- Backup as a Service (18)

- Acronis Cloud Backup (11)

- Veeam Cloud Connect (4)

- Cloud Conference (3)

- Cloud CRM (1)

- Cloud Server/VPS (22)

- Conferenza Cloud (4)

- ICT Monitoring (5)

- Log Management (2)

- News (24)

- ownCloud (4)

- Privacy (7)

- Secure Online Desktop (14)

- Security (203)

- Cyber Threat Intelligence (CTI) (8)

- Deception (4)

- Ethical Phishing (11)

- Netwrix Auditor (2)

- Penetration Test (11)

- Posture Guard (3)

- SOCaaS (65)

- Vulnerabilities (84)

- Web Hosting (15)

Tags

darkreading

darkreading

- New Research Suggests Africa Is Being Used As a 'Testing Ground' for Nation State Cyber Warfare April 26, 2024

- MITRE's Cyber Resiliency Engineering Framework Aligns With DoD Cyber Maturity Model Cert April 26, 2024

- Philippines Pummeled by Assortment of Cyberattacks & Misinformation Tied to China April 26, 2024The volume of malicious cyber activity against the Philippines quadrupled in the first quarter of 2024 compared to the same period in 2023.

- Jason Haddix Joins Flare As Field CISO April 26, 2024

- Thousands of Qlik Sense Servers Open to Cactus Ransomware April 26, 2024The business intelligence servers contain vulnerabilities that Qlik patched last year, but which Cactus actors have been exploiting since November. Swathes of organizations have not yet been patched.

- Intel Harnesses Hackathons to Tackle Hardware Vulnerabilities April 26, 2024The semiconductor manufacturing giant's security team describes how hardware hackathons, such as Hack@DAC, have helped chip security by finding and sharing hardware vulnerabilities.

- Held Back: What Exclusion Looks Like in Cybersecurity April 26, 2024You can't thinking about inclusion in the workplace without first understanding what kinds of exclusive behaviors prevent people from advancing in their careers.

- Palo Alto Updates Remediation for Max-Critical Firewall Bug April 26, 2024Though PAN originally described the attacks exploiting the vulnerability as being limited, they are increasingly growing in volume, with more exploits disclosed by outside parties.

- CISO Corner: Evil SBOMs; Zero-Trust Pioneer Slams Cloud Security; MITRE's Ivanti Issue April 26, 2024Our collection of the most relevant reporting and industry perspectives for those guiding cybersecurity strategies and focused on SecOps. Also included: security license mandates; a move to four-day remediation requirements; lessons on OWASP for LLMs.

- Cyberattack Gold: SBOMs Offer an Easy Census of Vulnerable Software April 26, 2024Attackers will likely use software bills-of-material (SBOMs) for searching for software potentially vulnerable to specific software flaws.

Full Disclosure

Full Disclosure

- Defense in depth -- the Microsoft way (part 87): shipping more rotten software to billions of unsuspecting customers April 24, 2024Posted by Stefan Kanthak on Apr 24Hi @ll, this post is a continuation of and With the release of .NET Framework 4.8 in April 2019, Microsoft updated the following paragraph of the MSDN article "What's new in .NET Framework" | Starting with .NET Framework 4.5, the clrcompression.dll assembly...

- Response to CVE-2023-26756 - Revive Adserver April 24, 2024Posted by Matteo Beccati on Apr 24CVE-2023-26756 has been recently filed against the Revive Adserver project. The action was taken without first contacting us, and it did not follow the security process that is thoroughly documented on our website. The project team has been given no notice before or after the disclosure. Our team has […]

- BACKDOOR.WIN32.DUMADOR.C / Remote Stack Buffer Overflow (SEH) April 19, 2024Posted by malvuln on Apr 19Discovery / credits: Malvuln (John Page aka hyp3rlinx) (c) 2024 Original source: https://malvuln.com/advisory/6cc630843cabf23621375830df474bc5.txt Contact: malvuln13 () gmail com Media: twitter.com/malvuln Threat: Backdoor.Win32.Dumador.c Vulnerability: Remote Stack Buffer Overflow (SEH) Description: The malware runs an FTP server on TCP port 10000. Third-party adversaries who can reach the server can send a specially […]

- SEC Consult SA-20240418-0 :: Broken authorization in Dreamehome app April 19, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 19SEC Consult Vulnerability Lab Security Advisory < 20240418-0 > ======================================================================= title: Broken authorization product: Dreamehome app vulnerable version:

- MindManager 23 - full disclosure April 19, 2024Posted by Pawel Karwowski via Fulldisclosure on Apr 19Resending! Thank you for your efforts. GitHub - pawlokk/mindmanager-poc: public disclosure Affected application: MindManager23_setup.exe Platform: Windows Issue: Local Privilege Escalation via MSI installer Repair Mode (EXE hijacking race condition) Discovered and reported by: Pawel Karwowski and Julian Horoszkiewicz (Eviden Red Team) Proposed mitigation:...

- CVE-2024-31705 April 14, 2024Posted by V3locidad on Apr 14CVE ID: CVE-2024-31705 Title : RCE to Shell Commands" Plugin / GLPI Shell Command Management Interface Affected Product : GLPI - 10.X.X and last version Description: An issue in Infotel Conseil GLPI v.10.X.X and after allows a remote attacker to execute arbitrary code via the insufficient validation of user-supplied input. […]

- SEC Consult SA-20240411-0 :: Database Passwords in Server Response in Amazon AWS Glue April 14, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Apr 14SEC Consult Vulnerability Lab Security Advisory < 20240411-0 > ======================================================================= title: Database Passwords in Server Response product: Amazon AWS Glue vulnerable version: until 2024-02-23 fixed version: as of 2024-02-23 CVE number: - impact: medium homepage: https://aws.amazon.com/glue/ found:...

- [KIS-2024-03] Invision Community <= 4.7.16 (toolbar.php) Remote Code Execution Vulnerability April 11, 2024Posted by Egidio Romano on Apr 10------------------------------------------------------------------------------ Invision Community

- [KIS-2024-02] Invision Community <= 4.7.15 (store.php) SQL Injection Vulnerability April 11, 2024Posted by Egidio Romano on Apr 10-------------------------------------------------------------------- Invision Community

- Multiple Issues in concretecmsv9.2.7 April 11, 2024Posted by Andrey Stoykov on Apr 10# Exploit Title: Multiple Web Flaws in concretecmsv9.2.7 # Date: 4/2024 # Exploit Author: Andrey Stoykov # Version: 9.2.7 # Tested on: Ubuntu 22.04 # Blog: http://msecureltd.blogspot.com Verbose Error Message - Stack Trace: 1. Directly browse to edit profile page 2. Error should come up with verbose stack trace […]

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_1}Products and Solutions

News

- NIS: what it is and how it protects cybersecurity April 22, 2024

- Advanced persistent threats (APTs): what they are and how to defend yourself April 17, 2024

- Penetration Testing and MFA: A Dual Strategy to Maximize Security April 15, 2024

- Penetration Testing: Where to Strike to Protect Your IT Network March 25, 2024

- Ransomware: a plague that brings companies and institutions to their knees. Should you pay the ransom? Here is the answer. March 6, 2024

Google Reviews

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!read more

Ottimo supportoread more

E' un piacere poter collaborare con realtà di questo tiporead more

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.read more

© 2023 Secure Online Desktop s.r.l. All Rights Reserved. Registered Office: via dell'Annunciata 27 – 20121 Milan (MI), Operational Office: via statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Tax code and VAT number 07485920966 – R.E.A. MI-1962358 Privacy Policy - ISO Certifications